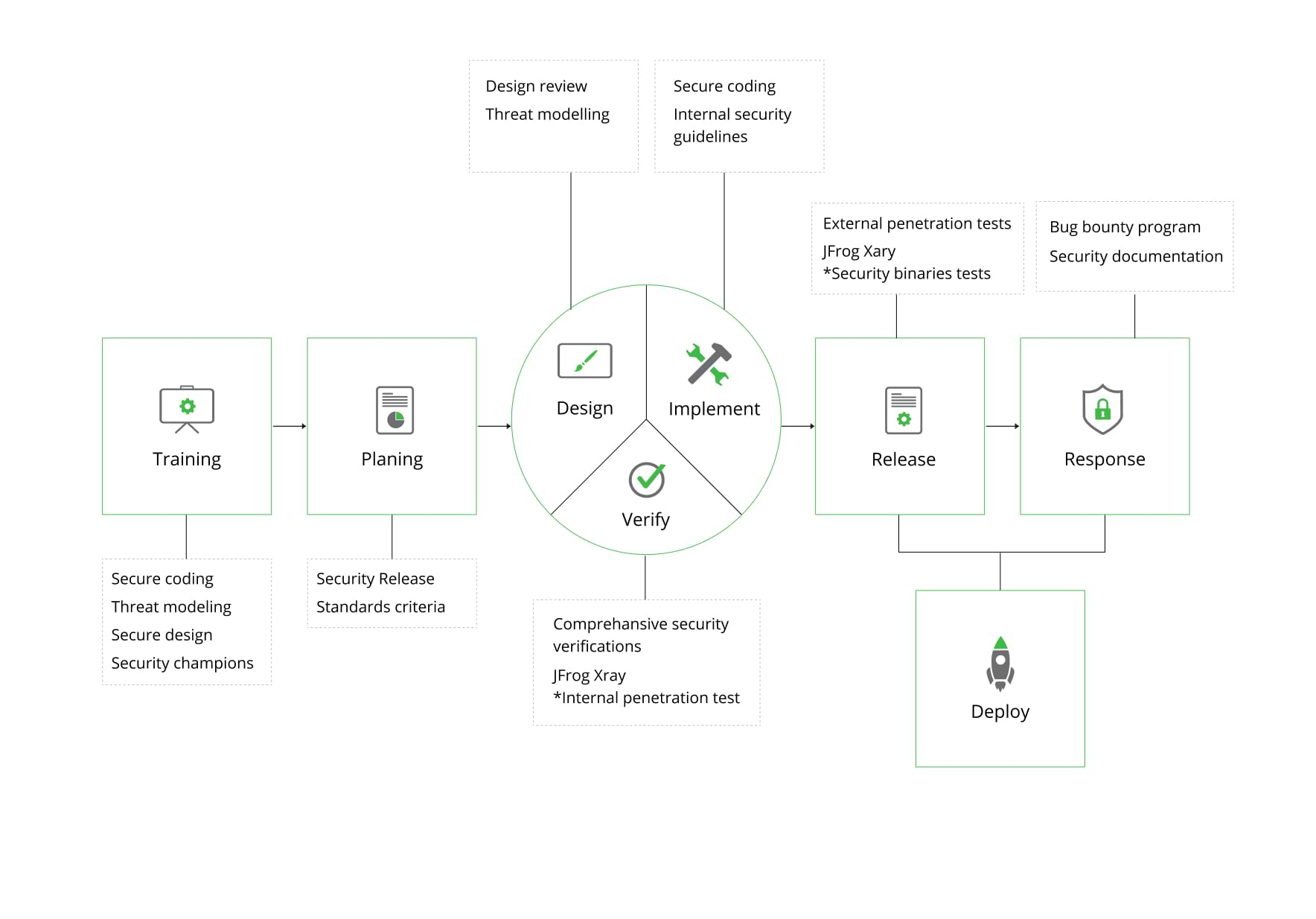

SSDLC-Programm

Um die Sicherheit der JFrog Platform für unsere Kunden zu gewährleisten, hat unser Sicherheitsteam ein breitgefächertes Sicherheitsprogramm implementiert, das in den Software-Entwicklungszyklus (Secure Software Development Lifecycle/SSDLC) des Unternehmens integriert ist.

Training für sichere Software Entwicklung

Das JFrog R&D team absolviert regelmäßig relevante Schulungsprogramme, die ihr Bewusstsein für Problembereiche schärft, ihr Wissen erweitert und ihre Fähigkeiten fördert, neue, auf Sicherheit ausgerichtete Funktionen zu konzipieren und zu entwickeln.

Security-Champions Programm

Die Security Champions sind dafür verantwortlich, das Sicherheitsbewusstsein in den R&D Teams zu schärfen, die Effektivität des Sicherheitsprogramms von JFrog für Anwendungen zu verbessern und gleichzeitig die Beziehungen zwischen den internen Teams und den für die Sicherheit zuständigen Führungskräften zu stärken. Das Security-Champions Programm ermöglicht es, während der gesamten Forschungs- und Entwicklungsphase skalierte Sicherheitsmaßnahmen umzusetzen und bei JFrog eine von höchstem Sicherheitsbewusstsein geprägte Einstellung bei der Entwicklung von Anwendungen zu entwickeln.

Analyse der Sicherheitsrisiken

Sicheres Design

Das Ziel des auf Sicherheit ausgerichteten Designprüfprozesses von JFrog besteht darin, Sicherheitsverbesserungen für die Entwicklung von JFrog-Anwendungen so früh wie möglich zu identifizieren und nachteilige Designentscheidungen zu verhindern.

Bereits in den frühesten Phasen des Entwicklungsprozesses für JFrog-Software wenden die technischen Teams von JFrog sichere Designprinzipien wie „least privilege“ und „fail safe“ an.

Modellierung von Bedrohungen

Die Modellierung von Bedrohungen ist ein Kernelement des sicheren Entwicklungszyklus von JFrog. Es ist eine technische Methode, die es ermöglicht, Bedrohungen, Angriffe, Schwachstellen und Gegenmaßnahmen zu identifizieren, die unsere Anwendungen betreffen könnten. Wir nutzen die Modellierung von Bedrohungen dazu, das Design unserer Anwendungen zu entwickeln, unsere Sicherheitsziele zu erfüllen, Sicherheitsanforderungen zu definieren und Risiken zu reduzieren.

Sicherheitstests

Statische Sicherheitstests für Anwendungen (Static Application Security Testing/SAST) bzw. statische Analysen sind eine Testmethode, bei der der Quellcode analysiert wird, um Sicherheitslücken zu ermitteln, die Anwendungen für Angriffe anfällig machen. SAST-Tools scannen eine Anwendung, bevor der Code kompiliert wird.

SAST-Tools geben Entwicklern beim Programmieren Feedback in Echtzeit und helfen ihnen, Probleme zu beheben, bevor sie den Code in die nächste Phase des Software-Entwicklungszyklus weiterleiten. Dadurch wird verhindert, dass sicherheitsrelevante Probleme erst nachträglich erkannt werden.

DAST-Lösungen (Dynamic Application Security Testing) werten die Eingaben und Ausgaben von Anwendungen aus und überprüfen dabei ausschließlich die Angriffsoberfläche. DAST-Lösungen testen laufende Binärdateien, um Schwachstellen zu ermitteln, die beispielsweise in dynamisch generiertem Code vorhanden sind und mit SAST-Tools nicht gefunden werden.

JFrog hat SAST- und DAST-Tools in den Entwicklungszyklus integriert und führt SAST- und DAST-Scans jedes Mal durch, wenn Code eingecheckt und wenn Code freigegeben wird.

JFrog Xray – Software Composition Analysis (SCA)

JFrog Xray ist eine universelle SCA-Lösung, die nativ in Artifactory integriert wird, um Entwicklern und DevSecOps-Teams eine einfache Möglichkeit zum Scannen von Binärdateien zu bieten. JFrog Xray identifiziert proaktiv Schwachstellen im Quellcode und Lizenzverstöße, bevor sie in Produktionsversionen übernommen werden, und leistet damit einen einzigartigen Beitrag zur Sicherheit der Anwendung.

JFrog Xray scannt kontinuierlich die JFrog Platform, um alle Pakete zu sichern, die auf binärer Ebene gespeichert sind. Die Automatisierung der Sicherheitsworkflows in unserer CICD-Pipeline erlaubt die frühzeitige Kontrolle der Software-Releasezyklen und verstärkt das Vertrauen in die Software.

JFrog Xray lässt sich nativ in Artifactory integrieren, sodass ein primärer Hub für sichere Softwarepakete verfügbar ist, die von Entwicklern heruntergeladene Open-Source-Binärdateien enthalten.

Wir sind vom Wert des „Shift Left“-Ansatzes überzeugt, bei dem die Ermittlung von Sicherheits- und Compliance-Problemen und geeigneten Abhilfemaßnahmen frühzeitig beginnt – nicht erst dann, wenn der Code produktionsbereit ist – und während des gesamten Software-Lebenszyklus fortgesetzt wird.

Mithilfe von JFrog Xray führt das JFrog-Sicherheitsteam eine kontinuierliche, mehrschichtige Analyse unserer Container und Softwareartefakte durch, um Schwachstellen und Probleme mit der Einhaltung von Lizenzen in jedem Abschnitt unserer internen CICD-Pipeline zu erkennen.

Wenn Builds aufgrund der internen Richtlinien von JFrog fehlschlagen, weil bestimmte Sicherheitslücken erkannt werden, beheben unsere technischen Teams die Sicherheitsanfälligkeiten gemäß den Vorgaben unserer internen SLA, die an Branchenstandards ausgerichtet ist.

Lesen Sie mehr über das Offenlegen und Beheben von Sicherheitsproblemen, die in JFrog-Produkten gefunden wurden.

Penetrationstests

Zum Abschluss unseres Entwicklungszyklus werden unsere Produkte und Funktionen kontinuierlich sowohl intern durch das für die Anwendungssicherheit zuständige JFrog-Team als auch extern von sachkundigen externen Expertenteams einer Reihe von Penetrationstests unterzogen.

Bug-Bounty-Programm

Das JFrog-Sicherheitsteam verwaltet private Programme zur Offenlegung von Bugs und Schwachstellen, die auf HackerOne gehostet werden und einen wichtigen Aspekt unserer Bemühungen um die Sicherheit unserer Produkte darstellen.

Klicken Sie hier, um weitere Informationen zum Melden von Sicherheitsproblemen an JFrog zu erhalten.

Änderungsmanagement

Das Sicherheitsteam von JFrog verfolgt und überprüft alle Änderungen an unseren Produkten, um zu gewährleisten, dass sie unsere Qualitätsanforderungen erfüllen und auf unsere Geschäftsziele ausgerichtet sind. Das Sicherheitsteam von JFrog führt selektiv sicherheitsrelevante Codeüberprüfungen für Änderungen durch, um die Einhaltung unserer internen Sicherheits- und Compliance-Anforderungen zu gewährleisten.

Web-App- und API-Schutz

Im Rahmen unseres mehrschichtigen Schutzansatzes wurde ein spezielles Ökosystem zur Eingrenzung von DDoS-Angriffen eingerichtet. JFrog nutzt Anti-DDoS-Schutz, eine Web Application Firewall (WAF) der nächsten Generation, ein API-Schutztool, erweiterte Geschwindigkeitsbegrenzung und Bot-Schutz.