helping to deliver secure software updates from code to the edge.

You have been redirected to the JFrog website

JFrog Curation schützt Ihre Software-Lieferkette und ermöglicht die frühzeitige Blockierung von bösartigen oder riskanten Open-Source-Paketen, bevor sie überhaupt wirksam werden können. Ermitteln Sie nahtlos schädliche, anfällige oder riskante Pakete und sorgen Sie so für mehr Sicherheit, Compliance und Entwicklerproduktivität. Diese Funktion erstreckt sich auch auf Ihre anderen Downloads von Drittanbietern, z. B. IDE-Erweiterungen und -Modelle.

Erhalten Sie Kontrolle und Transparenz über Downloads von Drittanbieter-Paketen. Fördern Sie die organisatorische Ausrichtung, verbessern Sie das Entwickler- und DevSecOps-Erlebnis und sorgen Sie für Kosteneinsparungen.

Verfolgen Sie die Open-Source-Pakete, IDE-Erweiterungen und Modelle, die von Ihrem Unternehmen heruntergeladen wurden, um einen kompletten Überblick und volle Kontrolle zu erhalten. Verhindern Sie, dass schädliche Pakete als Teil einer ganzheitlichen Software-Supply-Chain-Plattform in Ihre Softwareentwicklungspipelines gelangen.

Schützen Sie sich vor bekannten und unbekannten Bedrohungen, indem Sie nur vertrauenswürdige Softwarepakete, gesicherte IDE-Erweiterungen und Modelle in Ihre Softwareentwicklungspipelines aufnehmen. Sie können sich darauf verlassen, dass Ihre Entwicklungsteams nur mit vorab genehmigten Open-Source-Komponenten arbeiten. Verwandeln Sie Policy-Blockaden in produktive Momente, indem Sie Entwicklern automatisch die neueste, richtlinienkonforme Paketversion zur Verfügung stellen und so sicherstellen, dass sie ohne Reibungsverluste oder frustrierende Verzögerungen arbeiten können.

Automatisierte Policies blockieren Downloads von Drittanbietern, die bekannte Schwachstellen, schädlichen Code, operationelle Risiken oder Probleme mit der Lizenz-Compliance aufweisen. Wählen Sie aus vordefinierten Vorlagen, um die Governance für die in Ihrem Unternehmen genutzten Open-Source-Komponenten zu steuern. Mehr erfahren

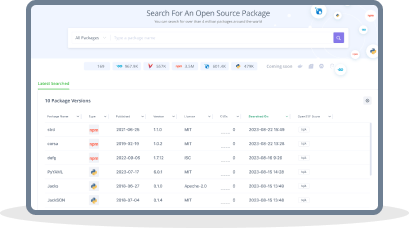

Prüfen Sie mit dem JFrog Catalog die Metadaten der Open-Source-Packages, die Sie verwenden möchten. Informieren Sie sich über Versionshistorie, Sicherheitslücken, OpenSSF-Score, Lizenzdaten, das operationelle Risiko sowie etwaige Abhängigkeiten und transitive Schwachstellen. Der Katalog umfasst bereits 12 Millionen Open-Source-Pakete.

Transparenz und Verantwortlichkeit ermöglichen eine einfache Überprüfung der von Entwicklern verwendeten Open-Source-Komponenten. Die nahtlos integrierte Prüfung von Software-Packages, bevor sie in den SDLC gelangen, sorgt für eine bessere Entwicklererfahrung mit geringerem Korrekturaufwand und niedrigeren Kosten.

Die bisher größte Datenschutzverletzung überhaupt war auf ein geleaktes Zugangstoken zurückzuführen. Dabei wurden 1 Milliarde Datensätze mit personenbezogenen Daten gestohlen. Sorgen Sie vor, um vergleichbare Datenschutzverletzungen zu vermeiden, indem Sie aktiv Maßnahmen ergreifen, damit Ihre Anmeldeinformationen und Secrets nicht in die Hände von böswilligen Akteuren gelangen.

Sie möchten die Auswirkungen dieser Forschung in der Praxis sehen? Erfahren Sie, wie JFrog Xray Ihrem Team Zeit sparen kann, indem es manuelle Korrekturen reduziert und sichere Releases beschleunigt.

Berechnen Sie Ihre Zeitersparnis bei Sicherheitsfragen

Ja

Curation prüft Abhängigkeiten, bevor sie in Artifactory zwischengespeichert werden. Daher hilft Curation bei der proaktiven Überprüfung von Abhängigkeiten, die in Ihr Unternehmen gelangen

Curation reduziert den Korrekturaufwand und beschleunigt den Abbau des Backlogs, da von vornherein verhindert wird, dass neue Schwachstellen in Ihre Software gelangen.

Sicherheit, Lizenzkonformität, betriebliche und benutzerdefinierte Bedingungen

Auf dem Rechner des Entwicklers: Echtzeit-Feedback beim Hinzufügen oder Aktualisieren von Dependencies.

In den CI/CD-Pipelines: Scannen des Codes während der Builds, um das Deployment riskanter Dependencies zu verhindern

Das manuelle Nachschlagen von CVEs ist zeitaufwändig und bietet keinen kompletten Überblick. Curation automatisiert diesen Prozess, integriert ihn in Ihren Workflow und bietet zusätzlichen Kontext wie Lizenzinformationen und betriebliche Risiken. Es hilft Ihnen auch, die Auswirkungen von Schwachstellen in Ihrem spezifischen Abhängigkeitsbaum zu verstehen

Ja, JFrog Curation konzentriert sich in erster Linie auf die Analyse und Verwaltung von Open-Source-Software-Abhängigkeiten

Curation arbeitet mit den Remote-Repositories von Artifactory, indem es die Anfragen des Kunden analysiert und die angegebenen Richtlinienbedingungen anwendet

Die Integration in die JFrog-Plattform bietet eine einheitliche Erfahrung für die Verwaltung Ihrer Software-Lieferkette. Sie erhalten einen umfassenden Überblick über Ihre Artefakte, Überprüfungen und Kontrollen auf der Grundlage der damit verbundenen Risiken zentral an einem Ort, wodurch die Governance- und Sicherheitsmaßnahmen optimiert werden.

JFrog Catalog which is Curation's vulnerability databases is regularly updated with the latest information from various security sources to ensure you have the most up-to-date risk assessments

Block and Dry-run

Yes

Yes

Yes

Curation uses JFrog Catalog - https://jfrog.com/help/r/jfrog-security-user-guide/products/catalog

No, Curation and Xray work together to check and control OSS dependencies with slightly different use cases. Xray continuously checks dependencies through the SDLC and Curation checks them before they enter your development environment.

Yes. By applying automated policies, JFrog Curation acts as an intelligent gatekeeper that proactively vets and approves every extension. It directly blocks harmful or vulnerable tools before developers can install them, securing the "final mile" of the software supply chain right at the developer's IDE.

Yes. With the new multi-site curation capability, JFrog Curation enforces governance policies consistently across distributed sites, while still being managed from a single point of control. supports governance from a single point of control