Qu’est-ce que JFrog Curation ?

JFrog Curation défend votre chaîne d’approvisionnement logicielle, et permet de bloquer de manière précoce des packages open source malveillants ou risqués avant même leur entrée. Identifiez de manière fluide les packages nuisibles, vulnérables ou risqués, ce qui garantit une sécurité, une conformité et une productivité accrues pour les développeurs.

Gagnez en contrôle et en visibilité sur les téléchargements de packages tiers. Favorisez l’alignement organisationnel, améliorez l’expérience des développeurs et DevSecOps et réalisez des économies.

Visibilité

et contrôle centralisés

Suivez les packages open source téléchargés par votre

organisation pour bénéficier d’une visibilité et d’un contrôle centralisés.

Évitez l'entrée de packages nuisibles dans vos

pipelines de développement logiciel dans le cadre d’une plateforme

de chaîne d’approvisionnement logicielle globale.

Consommation de packages sans friction

par les développeurs

Protégez-vous contre les menaces connues et inconnues, en autorisant uniquement les packages logiciels approuvés dans vos pipelines de développement logiciel. Ayez l'assurance que vos équipes de développement travaillent uniquement avec des composants open source pré-approuvés.

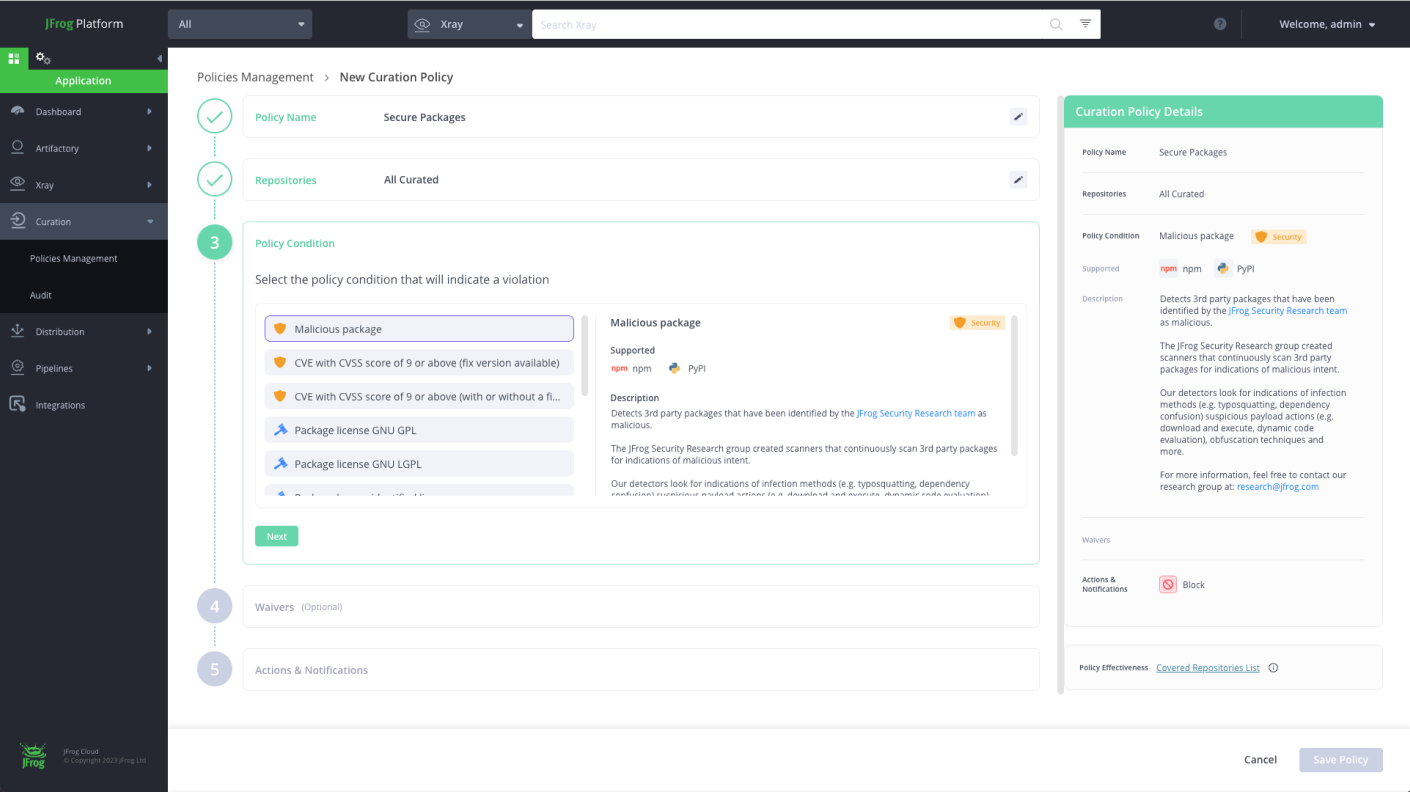

Automatisez la conservation

des packages tiers

Les stratégies automatisées bloquent les packages qui présentent des vulnérabilités connues, du code malveillant, un risque opérationnel ou des problèmes de conformité de licence. Faites votre choix parmi des modèles prédéfinis pour piloter la gouvernance sur l’open source consommé dans votre organisation.

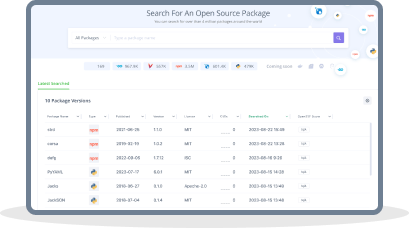

Catalogue de

packages open source

Explorez les métadonnées des packages open source que vous souhaitez utiliser avec JFrog Catalog. Découvrez leur historique des versions, leurs vulnérabilités de sécurité, leur score OpenSSF, leurs données de licence, leurs risques opérationnels et si elles présentent des dépendances et des vulnérabilités transitives. Plus de 4 millions de paquets OSS ont été catalogués pour constituer une référence facile.

Expérience DevSecOps

améliorée

La transparence et la responsabilité permettent de réaliser facilement un audit de l’open source utilisé par les développeurs. La vérification intégrée et transparente des packages logiciels avant leur entrée dans la chaîne d'approvisionnement de développement logiciel garantit une meilleure expérience de développement, avec une réduction des efforts de correction et des coûts.

Pourquoi nos clients font confiance à JFrog

Aligner la technologie

Monster

Redbox

il suffit de l’allumer. Ouah ! En ce qui me concerne c'est amplement suffisant."

Hitachi Vantara

nous avions déployé le correctif dans toutes les villes. »

Yunex Traffic

et être une organisation DevOps plus approfondie. »

Workiva

Paessler AG

Ndustrial

Cars.com

Sécurité avancée centrée sur DevOps conçue pour la chaîne d’approvisionnement logicielle

La plus grande violation de données de l’histoire a été due à la fuite d’un jeton d’accès. 1 milliard d’enregistrements contenant des informations personnellement identifiables ont été volés. Ne devenez pas la cible d'une prochaine violation de données et assurez-vous de protéger vos identifiants et vos secrets face aux acteurs malveillants.

Cutting Edge Security Research

Notre équipe dédiée d’ingénieurs et de chercheurs en sécurité s’engage à faire progresser la sécurité logicielle grâce à la découverte, à l’analyse et à l’exposition des nouvelles vulnérabilités et méthodes d’attaque. Elle réagit immédiatement en menant des recherches approfondies et met rapidement à jour notre base de données.

Sa recherche améliore les données CVE utilisées dans JFrog Xray, fournissant plus de détails, de contexte et de corrections étape par étape pour les développeurs. Ses algorithmes avancés sont implémentés dans JFrog Xray, comme l’analyse CVE contextuelle.