Definition

Hashing verwendet eine mathematische Funktion, um Eingabedaten in einen Hash-Wert fester Länge zu konvertieren – einen digitalen Fingerabdruck der Originaldaten. Dadurch werden schnelle Suchvorgänge ermöglicht, Indizierung unterstützt und Manipulationen erkannt, da bereits kleinste Änderungen der Eingabe zu unterschiedlichen Ausgaben führen.

Überblick zu Hashing

Hashing ist der Prozess, bei dem Eingabedaten mithilfe einer sogenannten Hash-Funktion in eine Zeichenkette fester Länge umgewandelt werden. Der Prozess wird häufig in der Softwareentwicklung und Cybersicherheit eingesetzt, um Datenintegrität sicherzustellen, Authentifizierung zu schützen und eine effiziente Datenabfrage zu ermöglichen. Hashing trägt dazu bei, dass Daten systemübergreifend unverändert, nachvollziehbar und leicht überprüfbar bleiben.

Warum ist Hashing wichtig?

Hashing ist eine grundlegende Technik, mit der Daten in ein festes Format umgewandelt werden – zur einfacheren Verifizierung, Speicherung und Abfrage. Daher erklären wir, wie Hashing konzeptionell funktioniert, wo es eingesetzt wird und warum es eine zentrale Rolle in der heutigen Softwareentwicklung und Cybersicherheit spielt.

Vergleich von Hashing mit anderen Verfahren zur Datenverarbeitung

Hashing unterscheidet sich grundlegend von Verfahren wie Verschlüsselung und Komprimierung – auch wenn alle drei Methoden Daten transformieren, verfolgen sie jeweils unterschiedliche Ziele. Während Verschlüsselung der Vertraulichkeit dient und Komprimierung die Effizienz durch geringere Datenmengen erhöht, erzeugt Hashing einen Fingerabdruck fester Länge zur Verifizierung der Datenintegrität und für schnelle Suchvorgänge.

- Hashing ist ein unidirektionaler Prozess, bei dem eine Eingabe in einen Hash-Wert fester Länge umgewandelt wird. Der Vorgang ist nicht umkehrbar – die ursprünglichen Eingabedaten lassen sich aus dem Hash nicht rekonstruieren. Hauptsächlich wird Hashing zur Datenverifizierung und Indizierung verwendet.

- Verschlüsselung hingegen ist ein bidirektionaler Prozess, bei dem Daten mithilfe eines Schlüssels in einen Geheimtext umgewandelt werden. Autorisierte Benutzer können die ursprünglichen Daten wiederherstellen. Ziel ist der Schutz der Vertraulichkeit.

- Komprimierung reduziert die Datenmenge zur Speicherung oder Übertragung, ist aber vollständig umkehrbar. Sie bietet jedoch weder Sicherheits- noch Integritätsgarantien.

Jede dieser Techniken erfüllt einen eigenen Zweck: Hashing stellt die Integrität sicher, Verschlüsselung die Vertraulichkeit und Komprimierung die Effizienz.

Kurze Geschichte und Entwicklung des Hashings

Hashing entstand in den 1950er-Jahren als Methode zur Beschleunigung der Datenabfrage in frühen Computersystemen. Zunächst wurde es in Datenstrukturen wie Hashtabellen eingesetzt, um schnelle Suchvorgänge zu ermöglichen. In den 1970er- und 1980er-Jahren wurde Hashing zu einem zentralen Bestandteil der Kryptografie – insbesondere zur sicheren Datenverifizierung und Authentifizierung.

Mit dem technologischen Fortschritt wurden neue Hash-Algorithmen entwickelt, um aufkommenden Bedrohungen zu begegnen. Frühe Algorithmen wie MD5 und SHA-1 fanden breite Anwendung, wurden jedoch später aufgrund von Kollisionsanfälligkeit als unsicher eingestuft. Moderne Algorithmen wie SHA-256, SHA-3 und BLAKE3 bieten eine deutlich höhere Resistenz gegen Angriffe, bessere Performance und lassen sich flexibel auf neue Anwendungsfälle anpassen – etwa in den Bereichen Blockchain, sicheres DevOps oder Schutz der Software-Lieferkette.

Wie funktioniert Hashing?

Ein konsistenter Release-Management-Prozess unterstützt die Softwarebereitstellung, indem er die Zuverlässigkeit erhöht, Risiken reduziert und Teams hilft, ihre Workflows effizient zu skalieren. Er bietet ein wiederholbares Framework für Planung, Tests und Deployment, das die Koordination über Teams und Umgebungen hinweg erleichtert. Mit zunehmender Entwicklungsgeschwindigkeit wird ein standardisierter Prozess entscheidend, um Stabilität zu gewährleisten, Compliance-Anforderungen zu erfüllen und Updates mit minimalen Unterbrechungen auszuliefern.

Hashing funktioniert durch die Verarbeitung von Eingabedaten – egal ob es sich um eine Zeichenfolge, eine Datei oder eine Nachricht handelt – durch eine Hash-Funktion, die eine Zeichenfolge fester Länge ausgibt. Diese Ausgabe, die als Hash-Wert oder Digest bezeichnet wird, repräsentiert die Eingabe in einem konsistenten Format eindeutig, unabhängig von der ursprünglichen Größe der Eingabe.

Hash-Funktionen sind deterministisch, d. h. dieselbe Eingabe erzeugt immer denselben Hash. Sie sind so konzipiert, dass sie schnell, irreversibel und empfindlich gegenüber kleinen Änderungen in der Eingabe sind. Eine geringfügige Änderung der Originaldaten führt zu einem völlig anderen Hash, ein Verhalten, das als Lawineneffekt bekannt ist. Starke Hash-Funktionen zielen auch darauf ab, die Wahrscheinlichkeit von Kollisionen zu minimieren, bei denen zwei unterschiedliche Eingaben dieselbe Ausgabe erzeugen.

Der Hash-Prozess umfasst in der Regel einige wichtige Schritte. Zunächst werden die Eingabedaten an die Hash-Funktion übergeben. Intern teilt die Funktion die Daten in Blöcke auf, wendet Komprimierungs- oder Transformationsalgorithmen an und mischt die Bits mithilfe mathematischer Operationen wie Bitverschiebungen, modularer Arithmetik und Permutationen. Das Ergebnis ist eine Ausgabe mit fester Länge – in der Regel 128, 160, 256 oder 512 Bit – je nach verwendetem Algorithmus.

Ein Beispiel mit SHA-256:

- Input:

hello world - Output:

b94d27b9934d3e08a52e52d7da7dabfac484efe37a5380ee9088f7ace2efcde9

Wenn sich die Eingabe in “hello World” ändert, wird die Ausgabe völlig anders:

- Output:

7c211433f02071597741e6ff5a8ea34789abbf43a1f1ac776e3c8e1aa47e7b2d

Diese Input-Output-Transformation verdeutlicht, wie Hashing Änderungen effektiv erkennen kann, wodurch es sich ideal für die Überprüfung der Datenintegrität eignet.

Was sind die Vorteile von Hashing?

Effiziente Datenabfrage und -speicherung

Hashing verbessert die Systemleistung, indem es den konstant zeitlichen Zugriff auf Daten in Strukturen wie Hashtabellen ermöglicht. Dies ist besonders wertvoll in Umgebungen mit hohen Datenvolumina, etwa bei der Datenbankindizierung, dem Caching im Arbeitsspeicher oder in groß angelegten Speichersystemen. Durch das Zuordnen von Eingabedaten zu bestimmten Speicherorten reduziert Hashing die Suchzeit und unterstützt die Skalierbarkeit von Anwendungen.

Datenintegrität und Verifizierung durch Hashes

Hashing hilft dabei zu überprüfen, ob Daten während der Übertragung oder Speicherung verändert wurden. Systeme erzeugen einen Hash-Wert der Originaldaten und vergleichen ihn am Zielort mit einem neu generierten Hash. Stimmen die Werte überein, gelten die Daten als unverändert. Dieses Verfahren wird häufig verwendet, um heruntergeladene Dateien zu validieren, die Authentizität von Softwarepaketen zu überprüfen oder die Konsistenz in Backups und Versionskontrollsystemen sicherzustellen.

Einsatz in Bereichen wie Cybersicherheit und Datenbankmanagement

In der Cybersicherheit schützt Hashing sensible Informationen. Passwörter werden als Hashes gespeichert und nicht im Klartext, wodurch das Risiko bei Datenlecks reduziert wird. Hashing unterstützt außerdem digitale Signaturen, die Validierung von Zertifikaten und Blockchain-Technologien. In Datenbanksystemen dient Hashing der Beschleunigung von Abfragen und der effizienten Verwaltung großer Datenmengen. Über alle Anwendungsbereiche hinweg trägt Hashing dazu bei, Vertrauen, Sicherheit und Performance zu gewährleisten.

Was sind die Einschränkungen von Hashing?

Obwohl Hashing ein grundlegendes Werkzeug in der Informatik und Cybersicherheit ist, bringt es gewisse Einschränkungen mit sich. Um Hashing effektiv und sicher in modernen Systemen einzusetzen, ist es wichtig, die Grenzen dieser Technik zu verstehen. Von Kollisionsrisiken bis hin zur Notwendigkeit einer sorgfältigen Implementierung – Hashing muss mit Bedacht angewendet werden, um Sicherheitslücken oder Performanceprobleme in kritischen Workflows zu vermeiden.

Hash-Kollisionen und deren Auswirkungen verstehen

Eine Hash-Kollision tritt auf, wenn zwei unterschiedliche Eingaben denselben Hash-Wert erzeugen. Auch wenn starke Hash-Funktionen so gestaltet sind, dass dieses Risiko minimiert wird, sind Kollisionen mathematisch unvermeidbar – bedingt durch die feste Länge der Hash-Ausgabe. In sicherheitskritischen Anwendungen wie digitalen Signaturen oder Dateiverifizierungen kann ein erfolgreicher Kollisionsangriff es einem Angreifer ermöglichen, manipulierte Daten unbemerkt einzuschleusen. Aus diesem Grund gelten Algorithmen wie MD5 und SHA-1 heute nicht mehr als sicher für kryptografische Zwecke.

Sicherheitsbedingte Einschränkungen von Hash-Funktionen

Hashing allein gewährleistet weder Vertraulichkeit noch Zugriffskontrolle. Es kann lediglich feststellen, ob sich Daten verändert haben – aber nicht verhindern, dass Unbefugte auf diese Daten zugreifen oder sie verändern. Werden Hash-Funktionen ohne Schutzmechanismen wie Salting eingesetzt, können sie anfällig für Brute-Force-Angriffe oder Rainbow-Table-Angriffe sein. Auch mangelhafte Implementierungen – etwa der Einsatz veralteter oder besonders schneller Hash-Algorithmen zur Passwortspeicherung – bergen erhebliche Risiken für die Systemsicherheit.

Zukünftige Entwicklungen bei Hash-Funktionen

Mit wachsender Rechenleistung und immer ausgefeilteren Angriffsmethoden müssen sich auch Hash-Funktionen weiterentwickeln. Künftige Entwicklungen werden darauf abzielen, die Widerstandsfähigkeit gegenüber neuen Bedrohungen – einschließlich solcher durch Quantencomputer – zu erhöhen. Auch Aspekte wie Performance und Skalierbarkeit bleiben entscheidend, vor allem für Anwendungsfälle in Echtzeitsystemen, der Blockchain oder im IoT-Umfeld. Normierungsorganisationen wie das NIST evaluieren kontinuierlich neue Algorithmen, um langfristige Sicherheit und Praxistauglichkeit in unterschiedlichsten Szenarien sicherzustellen.

Wo wird Hashing eingesetzt?

Hashing findet in vielen Bereichen der Informatik, IT-Sicherheit und Softwareentwicklung Anwendung. Die Fähigkeit, Daten effizient abzubilden, zu verifizieren und zu schützen, macht Hashing zu einem zentralen Bestandteil sowohl der Infrastruktur als auch der Anwendungsebene. Von der Beschleunigung von Datenbankabfragen über die Absicherung von Passwörtern bis hin zur Verifizierung von Software-Artefakten – Hashing spielt eine entscheidende Rolle beim Aufbau schneller, skalierbarer und vertrauenswürdiger digitaler Systeme.

Einsatz von Hashing in Datenstrukturen wie Hashtabellen

Eine der frühesten und häufigsten Anwendungen von Hashing liegt in Datenstrukturen wie Hashtabellen. Diese verwenden Hash-Funktionen, um Schlüssel bestimmten Speicherpositionen zuzuordnen. Dadurch lassen sich Daten schnell einfügen, abrufen und löschen. Besonders wertvoll ist dies in Anwendungen mit Echtzeitanforderungen, etwa in Compilern, Caching-Systemen oder groß angelegten Datenbanken. Hash-basiertes Indexieren ermöglicht im Durchschnitt eine Zugriffszeit mit konstanter Komplexität – selbst bei sehr großen Datenmengen.

Rolle von Hashing in der Cybersicherheit, insbesondere bei der Passwortspeicherung

In der Cybersicherheit ist Hashing eine grundlegende Methode zum Schutz sensibler Informationen. Passwörter werden nie im Klartext gespeichert, sondern nur in ihrer gehashten Form. Bei der Authentifizierung wird das eingegebene Passwort gehasht und mit dem gespeicherten Hash verglichen – stimmen sie überein, wird der Zugriff gewährt. In Kombination mit Salting schützt dieses Verfahren effektiv vor typischen Angriffsvektoren wie Wörterbuchangriffen oder Rainbow-Table-Angriffen.

Darüber hinaus unterstützt Hashing digitale Signaturen, die Validierung von Zertifikaten und die sichere Verteilung von Software. Es ist ein zentraler Bestandteil zur Gewährleistung von Vertrauen in der Kommunikation, zur Sicherstellung der Authentizität von Nachrichten und zum Erkennen von Manipulationen an Software-Artefakten oder Dokumenten.

Beispiele für Branchen und Anwendungsfälle, in denen Hashing eingesetzt wird

Hashing wird in zahlreichen Branchen und Szenarien verwendet:

- Finanzwesen: Sicherung von Transaktionsdaten, Prüfprotokollen und sensiblen Kundendaten.

- Gesundheitswesen: Schutz von Patientendaten und Sicherstellung der Integrität elektronischer Gesundheitsakten.

- Softwareentwicklung: Gewährleistung der Konsistenz von Code in CI/CD-Pipelines sowie Verifizierung der Integrität von Abhängigkeiten über Software Bills of Materials (SBOMs).

- Blockchain und Web3: Grundlage für Konsensmechanismen und Sicherstellung der Unveränderlichkeit verteilter Hauptbücher.

- Cloud-Dienste: Absicherung von Caching-Mechanismen, Verifikation verteilter Speicherlösungen und Validierung von Zugriffskontrollen.

Vom Schutz von Zugangsdaten bis hin zur Optimierung der Systemleistung ermöglicht Hashing skalierbare und vertrauenswürdige Prozesse in nahezu jeder digitalen Umgebung.

Best Practices für den Einsatz von Hashing

Der effektive Einsatz von Hashing erfordert mehr als nur die Auswahl eines Algorithmus – es geht darum, den Kontext zu verstehen, eine sichere Implementierung sicherzustellen und das Verfahren langfristig zu pflegen. Die folgenden Best Practices tragen dazu bei, dass Hashing sowohl Leistungs- als auch Sicherheitsanforderungen erfüllt.

Auswahl der richtigen Hash-Funktion für den jeweiligen Anwendungsfall

Nicht jede Hash-Funktion eignet sich für jeden Zweck. Für allgemeine Integritätsprüfungen bieten Algorithmen wie SHA-256 oder BLAKE3 ein gutes Verhältnis von Geschwindigkeit und Sicherheit. Zur Speicherung von Passwörtern hingegen sind kryptografische Hash-Funktionen vorzuziehen, die bewusst rechenintensiv sind – etwa bcrypt, scrypt oder Argon2. Diese Algorithmen enthalten Mechanismen, die Brute-Force-Angriffe durch erhöhte Rechenkosten erschweren.

Veraltete Funktionen wie MD5 und SHA-1 sollten insbesondere in kryptografischen Kontexten vermieden werden, da sie anfällig für Kollisionsangriffe sind.

Tipps zur Implementierung für sicheres Hashing

Eine sichere Implementierung ist ebenso entscheidend wie die Wahl des Algorithmus. Verwenden Sie etablierte kryptografische Bibliotheken anstelle selbst entwickelter Hash-Funktionen. Sensible Eingaben wie Passwörter sollten stets mit einem Salt versehen werden, um eindeutige Hash-Werte zu erzeugen und Angriffe mit vorberechneten Lookup-Tabellen zu verhindern.

Achten Sie auf eine konsistente Handhabung von Zeichenkodierungen und Eingabeformaten – besonders bei strukturierten Daten oder bei der Übertragung zwischen Systemen. Falsche Kodierung kann zu inkonsistenten Hash-Ergebnissen auf verschiedenen Plattformen oder in unterschiedlichen Programmiersprachen führen.

Hashing sollte außerdem nach standardisierten Verfahren und möglichst automatisiert in CI/CD-Workflows, Artefakt-Repositories und Authentifizierungssysteme integriert werden.

Regelmäßige Aktualisierung und Wartung von Hashing-Algorithmen

Hash-Funktionen sollten regelmäßig überprüft und aktualisiert werden, um aktuellen Bedrohungen standzuhalten. Verfolgen Sie Empfehlungen von Standardisierungsstellen wie NIST, insbesondere zu veralteten Algorithmen oder neuen kryptografischen Standards. Im Rahmen regelmäßiger Sicherheitsüberprüfungen sollten Systeme auf die Nutzung schwacher oder überholter Funktionen hin untersucht und bei Bedarf auf stärkere Alternativen migriert werden.

Ein agiler Umgang mit Algorithmen – also die Fähigkeit, Hash-Funktionen ohne grundlegende Architekturänderungen austauschen zu können – trägt zur Zukunftssicherheit von Systemen bei und reduziert langfristig technische Schulden.

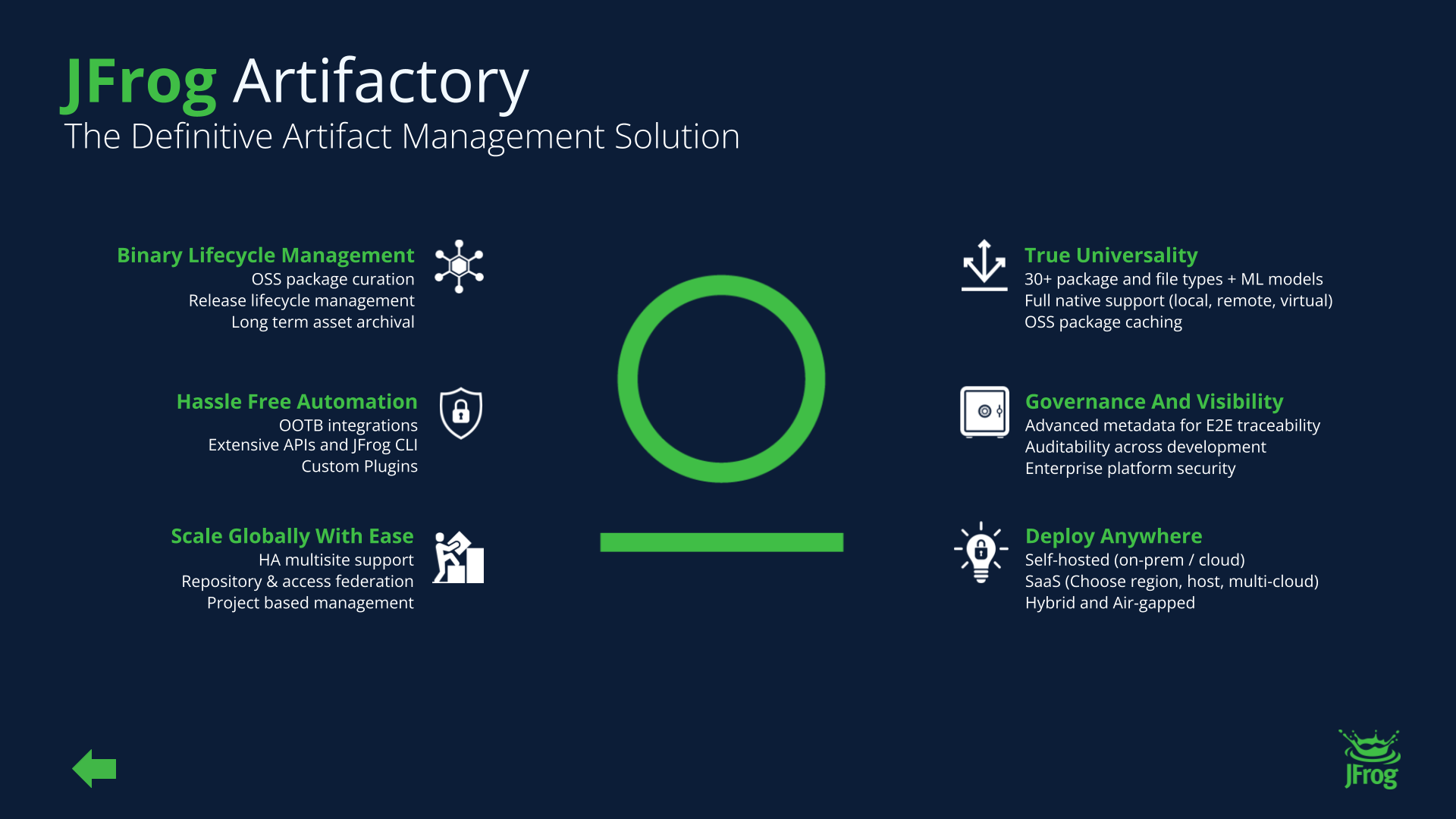

So unterstützt JFrog Hashing

JFrog unterstützt die sichere Softwareentwicklung, indem Hashing eingesetzt wird, um die Integrität, Nachvollziehbarkeit und Konsistenz von Artefakten über den gesamten Software-Lebenszyklus hinweg zu gewährleisten. Artifactory generiert und speichert automatisch Hash-Werte (wie z. B. SHA-256) für alle Binärdateien. So können Teams Manipulationen erkennen und die Authentizität von Komponenten verifizieren.

Hash-Werte werden außerdem für die Erstellung von SBOMs, das Schwachstellenscanning und die Steuerung von Promotion-Workflows genutzt. Durch die tiefgreifende Integration von Hashing in das Artefaktmanagement und die Metadatenverfolgung ermöglicht JFrog es Unternehmen, die Sicherheit ihrer Software-Lieferkette zu stärken – ohne die Entwicklungsgeschwindigkeit zu beeinträchtigen.

Weitere Informationen finden Sie auf unserer Website, bei einer virtuellen Tour oder in einem persönlichen Demo-Termin.