Definition

Die Software Supply Chain (auf Deutsch: Software-Lieferkette) umfasst alle Personen, Prozesse und Technologien, die an der Entwicklung, der Bereitstellung und der Wartung einer Software beteiligt sind. Zu den üblichen Komponenten gehören: Source Code, Drittanbieter Code, Open-Source-Bibliotheken, Abhängigkeiten, Toolchains, Infrastruktur und mehr.

Übersicht

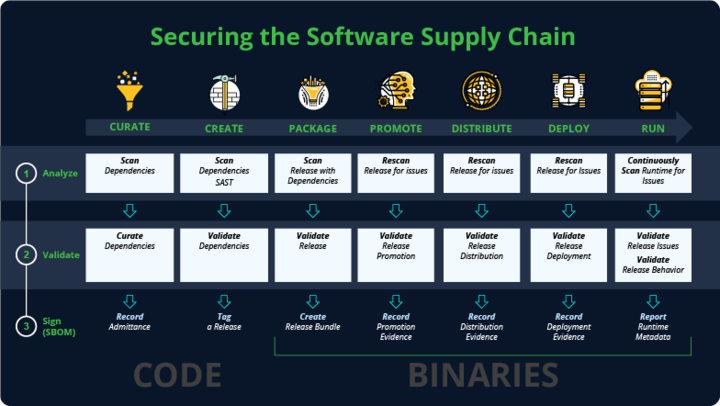

Sicherheit in der Software-Lieferkette

Software Supply Chain Security bezieht sich auf alle Schutzmaßnahmen und Sicherheitspraktiken, die entlang des Softwareentwicklungsprozesses zum Einsatz kommen um die Integrität, Vertraulichkeit und Verfügbarkeit von Software-Produkten und -Diensten zu gewährleisten. Sie umfasst alle Phasen des Software-Lebenszyklus und kann sowohl auf die interne, als auch auf die Open-Source-Softwareentwicklung angewendet werden.

Das Ziel ist es, genauere Informationen darüber zu gewinnen, was in Ihre Software einfließt (d. h. woher sie stammt und wie sie erstellt wurde). Dazu gehören Dinge wie das Signieren von Commits, das Signieren von Artefakten und die Erstellung einer Software Bill of Materials (SBOM), in der alle Komponenten des Endprodukts erfasst sind, das zur Auslieferung an den Kunden verpackt wird. Bei Open-Source-Projekten geht es darum, zu wissen, was in Ihrem Quellcode und Ihren Container-Images enthalten ist, damit Sie im Falle einer Schwachstelle schnell relevante Informationen haben, z. B. wo die Schwachstelle in Ihrer Architektur auftritt, welches Container-Image sie eingebracht hat und welches Build-Team für die Wartung dieses Pakets verantwortlich ist. Wenn diese Informationen zur Hand sind, können Teams schnell Maßnahmen ergreifen, um potenzielle Schwachstellen zu beheben und ihre Software-Lieferkette zu sichern.

Die Bedeutung von Software Supply Chain Security

Obwohl Software Supply Chain Security schon immer wichtig war, haben die Risiken unsicherer Lieferketten in den letzten Jahren aufgrund der zunehmenden Abhängigkeit von Drittanbieter-Komponenten bei der Erstellung und Bereitstellung von Anwendungen zugenommen.

Diese Entwicklung hängt vor allem mit der Dynamik von Open-Source-Software zusammen, dank der Entwicklern heute Hunderttausende von Bibliotheken, Modulen und Tools zur Verfügung stehen, die sie in ihre Anwendungen integrieren können. Durch den Import dieser externen Ressourcen können Entwickler die Menge des von Grund auf neu zu schreibenden Codes reduzieren. Wie bereits erwähnt, werden jedoch alle Sicherheitsrisiken in den externen Ressourcen auch zu Risiken für die Anwendungen, die diese Ressourcen verwenden, wenn sie nicht im Zuge des Software Delivery Lifecycle behoben werden.

Man muss allerdings betonen, dass nicht alle Sicherheitsrisiken in der Software-Lieferkette von Open-Source-Code ausgehen. Auch bekannte Schwachstellen in proprietären Anwendungen können zu Angriffsvektoren auf Unternehmen werden, die diese nutzen. Das war beispielsweise bei der berüchtigten SolarWinds-Hack der Fall, bei der Nutzer der kommerziellen SolarWinds-Plattform einem möglichen Datendiebstahl ausgesetzt waren.

Ein besseres Verständnis für die Sicherheit der Software-Lieferkette ist aus mehreren Gründen wichtig:

- Es hilft Unternehmen, das Risiko von Sicherheitslücken und Angriffen auf Ihre Software zu verringern. Schwachstellen in Software können von böswilligen Akteuren ausgenutzt werden, um sich unbefugten Zugang zu Systemen zu verschaffen, sensible Daten zu stehlen oder den laufenden Betrieb zu stören. Durch die Absicherung der Software Supply Chain können Unternehmen die Wahrscheinlichkeit reduzieren, dass solche Schwachstellen in das System gelangen und ausgenutzt werden.

- Software Supply Chain Security ist für die Einhaltung von Standards und branchenspezifischen Regelungen unerlässlich. In vielen Branchen, z. B. im Gesundheitswesen, im Finanzwesen und in Behörden, gelten strenge Vorschriften für die Sicherheit der verwendeten Software. Durch die Implementierung von soliden Sicherheitsvorkehrungen in der Software-Lieferkette können Unternehmen zeigen, dass sie diese Bestimmungen einhalten und sich gegen eventuelle rechtliche Konsequenzen absichern.

- Software-Lieferketten Sicherheit ist für den Schutz geistigen Eigentums und der Reputation eines Unternehmens von entscheidender Bedeutung. Wenn Sicherheitslücken in Software ausgenutzt werden, um sensible Informationen wie Geschäftsgeheimnisse oder Kundendaten zu stehlen, kann dies dem Ruf eines Unternehmens erheblich schaden und zu einem Wettbewerbsnachteil werden. Durch die Sicherung ihrer Software Supply Chain können Unternehmen ihr geistiges Eigentum schützen und sich das Vertrauen ihrer Kunden bewahren.

Die wichtigsten Komponenten einer sicheren Software-Lieferkette

Um die Software-Lieferkette effektiv zu sichern, sollten Unternehmen einen möglichst umfassenden Ansatz wählen, der Folgendes beinhaltet:

- Implementierung von Sicherheitskontrollen

- Durchführung regelmäßiger Sicherheitsprüfungen

- Kontinuierliche Überwachung auf Bedrohungen

Dazu gehören verschiedene Sicherheitsmaßnahmen wie:

- Code Signing

- Secure Coding

- Schwachstellenmanagement

- Access Controls

Darüber hinaus sollten Unternehmen klare Richtlinien und Verfahren für die Softwareentwicklung und -bereitstellung festlegen und sicherstellen, dass alle Beteiligten ihre Rollen und Verantwortlichkeiten bei der Wahrung der Sicherheit der Software-Lieferkette kennen.

Häufige Risiken und Bedrohungen der Software-Lieferkette

Lieferkettenangriff (Supply-Chain-Attacks)

Diese Angriffe zielen auf bestimmte Schwachstellen in der Software-Lieferkette ab, um die Integrität und Sicherheit von Softwareprodukten zu gefährden. Angreifer können Schwachstellen in Development-Tools, Build-Systemen oder Deployment-Pipelines ausnutzen, um bösartigen Code einzuschleusen oder Softwarepakete zu manipulieren.

Open-Source-Schwachstellen

Open-Source-Softwarekomponenten sind in der modernen Softwareentwicklung weit verbreitet, können aber Sicherheitslücken mit sich bringen, wenn sie nicht entsprechend gemanagt werden. Veraltete oder nicht gepflegte Open-Source-Bibliotheken können bekannte Schwachstellen enthalten, die von Angreifern ausgenutzt werden können, um Softwareanwendungen zu kompromittieren.

Abhängigkeiten von Drittanbietern

Viele Softwareprodukte sind auf Bibliotheken und Module von Drittanbietern angewiesen. Diese Abhängigkeiten können jedoch Sicherheitsrisiken bergen, wenn sie nicht gründlich geprüft und regelmäßig aktualisiert werden. Bösartiger Third-Party-Code kann die Sicherheit des gesamten Softwareprodukts gefährden.

Insider-Bedrohungen

Insider-Bedrohungen treten auf, wenn Personen mit autorisiertem Zugang zur Software-Lieferkette deren Sicherheit absichtlich oder unabsichtlich gefährden. Unzufriedene Mitarbeiter, Subunternehmer oder auch zuverlässige Partner können bösartigen Code einschleusen, sensible Daten stehlen oder den Prozess der Softwareentwicklung untergraben.

Best Practices zur Absicherung Ihrer Software-Lieferkette

Die Implementierung effektiver Sicherheitsmaßnahmen ist von entscheidender Bedeutung, wenn es darum geht, Ihre Software-Lieferkette vor potenziellen Sicherheitslücken und Attacken zu schützen. Im Folgenden finden Sie einige bewährte Methoden, die Sie bei der Sicherung Ihrer Software-Supply Chain unterstützen:

Abhängigkeiten von Drittanbietern effektiv verwalten und überwachen: Stellen Sie sicher, dass Komponenten von Drittanbietern gründlich getestet und regelmäßig aktualisiert werden, um potenzielle Sicherheitsrisiken zu minimieren. Verwenden Sie ein zentrales Repository, um Abhängigkeiten von Drittanbietern zu verwalten und zu überwachen.

- Software Composition Analysis Tool nutzen: Verwenden Sie ein SCA-Tool, um Open-Source-Komponenten und damit verbundene Schwachstellen in Ihrer Software zu identifizieren und zu verwalten. SCA-Tools bieten Einblick in die in Ihrer Software verwendeten Open-Source-Abhängigkeiten und helfen Ihnen, potenzielle Sicherheitsrisiken zu erkennen und zu beheben.

- Software Bill of Materials (SBOM) erstellen: Eine SBOM (auch: Software-Stückliste) ist eine komplette Auflistung aller Komponenten, die eine Anwendung enthält oder von denen sie abhängt. SBOMs geben Ihnen den Überblick darüber, was sich in Ihrer Software-Lieferkette befindet.

- Strenge Authentifizierungs- und Zugriffskontrollmechanismen implementieren: Um den Zugang zu sensiblen Informationen und Ressourcen innerhalb Ihrer Software-Lieferkette einzuschränken, sollten Sie den Einsatz einer Multi-Faktor-Authentifizierung, einer rollenbasierten Zugangskontrolle und/oder des Least-Privilege-Prinzip in Betracht ziehen.

- Kontinuierliche Aktualisierung der SBOM: Da sich Softwarekomponenten und Abhängigkeiten ständig ändern, ist es wichtig auch SBOMs kontinuierlich zu aktualisieren. Wann immer Sie eine neue Version Ihrer Anwendung erstellen oder die Liste der Abhängigkeiten aktualisieren, sollte auch Ihre SBOM aktualisiert werden.

- Sichere Codierungspraktiken nutzen: Minimieren Sie die Einführung von Schwachstellen während der Entwicklung, indem Sie Secure Coding Standards befolgen, Secure Coding Tools verwenden und regelmäßige Codereviews durchführen.

- Code Signing einsetzen: Nuten Signierwerkzeuge um Ihren Code digital zu signieren und so die Integrität und Authentizität der Software-Artefakte in Ihrer Software-Lieferkette zu gewährleisten. Code Signing hilft, Manipulationen zu verhindern und stellt sicher, dass stets nur autorisierter Code bereitgestellt wird.

- Komponenten-Versionen tracken: Da Sicherheitslücken oft nur bestimmte Versionen von Software-Komponenten oder Dependencies betreffen, sollten Sie nicht nur zu wissen, welche Komponenten Sie in Ihrer Software-Lieferkette nutzen, sondern auch, welche Version der einzelnen Komponenten zum Einsatz kommt.

- Schwachstellenerkennung automatisieren: Sobald Sie die spezifischen Versionen einzelner Komponenten Ihrer Lieferkette kennen, können Sie mit einem Software Supply Chain Security Tool automatisch prüfen, ob eine Komponente mit bekannten Sicherheitslücken verbunden wird.

- Abhängig vom Risiko-Grad reagieren: Nicht alle Risiken in der Lieferkette weisen das gleiche Gefahrenpotential auf. Einige können für heftigere Attacken genutzt werden als andere, und andere können nur unter bestimmten Bedingungen ausgenutzt werden, die in Ihrer Umgebung nicht existieren. Deshalb sollten Sie sich zunächst einen Begriff von den Risiken machen, die die einzelnen Sicherheitslücken für Sie darstellen, und die schwerwiegendsten Probleme priorisieren.

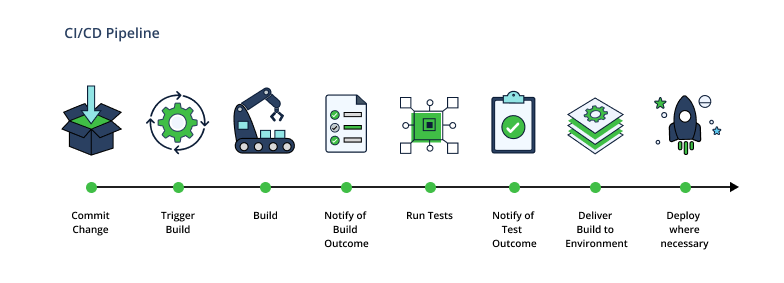

Automatisierung der Sicherheit der Software-Lieferkette via CI/CD

Eine Automatisierung der Sicherheit in der Software Supply Chain durch CI/CD ist für Unternehmen, die ihre Sicherheitsprozesse optimieren und einen durchgängigen Schutz gewährleisten wollen, unerlässlich. Durch die Integration von Security-Maßnahmen in die CI/CD-Pipeline (Continuous Integration / Continuous Delivery) können Unternehmen die Sicherheit ihrer Software-Lieferkette erheblich verbessern.

Durch den Einsatz von CI/CD-Pipelines können Unternehmen Sicherheitskontrollen und -tests durchgängig in ihren Softwareentwicklungsprozess integrieren. Dies ermöglicht die frühzeitige Identifikation und Beseitigung von Schwachstellen und verringert das Risiko von Security-Breaches. Automatisierte Tools zur Verwaltung von Abhängigkeiten können ebenfalls implementiert werden, um Abhängigkeiten von Drittanbietern zu überwachen und zu aktualisieren und so sicherzustellen, dass sie stets sicher und up-to-date sind.

Das Scannen von Containern und das Signieren von Images kann die Sicherheit von Software-Supply Chains weiter verbessern, weil so Schwachstellen in Container-Images gefunden und deren Integrität überprüft werden kann. Auch automatisierte Werkzeuge zur Quellcodeanalyse können zum Auffinden von Sicherheitslücken und zur Einhaltung von Codierungsstandards eingesetzt werden, wodurch die Sicherheit der Software-Codebasis insgesamt verbessert wird.

Durch die Integration von Bedrohungsmodellierung und Risikobewertung in CI/CD-Pipelines können Unternehmen einen proaktiven Sicherheitsansatz verfolgen, da potenzielle Bedrohungen und Schwachstellen bereits früh im Development erkannt werden. Das erlaubt die Implementierung geeigneter Mitigationsstrategien und reduziert das Risiko erfolgreicher Angriffe.

Durch die Automatisierung der Software-Supply-Chain-Sicherheit via CI/CD können Unternehmen das Risiko von Schwachstellen erheblich reduzieren, die Einhaltung von Industriestandards und Richtlinien optimieren und das allgemeine Vertrauen und die Zuverlässigkeit ihrer Softwareprodukte steigern. Im Folgenden finden Sie einige zusätzliche Vorschläge, die Ihnen dabei helfen sollen, den maximalen Nutzen aus der CI/CD-Automatisierung und -Optimierung zu ziehen:

- Vermeiden Sie unnötige Tools: Eine schlanke CI/CD-Pipeline ist eine effiziente CI/CD-Pipeline. Vermeiden Sie unnötige Tools und Prozesse, die keinen Mehrwert für Ihre Softwarebereitstellung bringen.

- Sorgen Sie für Skalierbarkeit: Die Komplexität einzelner Anwendungsreleases kann variieren, so dass Ihre CI/CD-Tools manchmal mehr Kapazitäten als üblich bewältigen müssen. Konfigurieren Sie Ihre Tools daher nach Möglichkeit so, dass sie sich skalieren lassen, indem Sie z. B. IaaS-Hosting und automatische Skalierungsfunktionen nutzen, um zu vermeiden, dass Sie für eine CI/CD-Pipeline-Infrastruktur bezahlen müssen, die Sie im Normalfall nicht benötigen.

- Machen Sie kleinere Releases: Generell ist es besser, kleine Software-Updates in kurzen Abständen zu veröffentlichen als große Updates in größeren Zyklen. Denn je mehr Änderungen in den einzelnen Updates enthalten sind, desto höher ist das Risiko, dass Sie auf ein Problem stoßen, das die neue Bereitstellung verzögert. Kleinere Pakete sind also besser, wenn es darum geht, zu planen, was in jeder Version enthalten ist.

- Optimieren Sie die Tool-Konfigurationen: Die meisten CI/CD-Tools sind standardmäßig so konfiguriert, dass Prozesse automatisiert werden. Sie können jedoch oft die Effizienz Ihrer Tools verbessern, indem Sie die Standardkonfigurationen ändern. So können Sie beispielsweise die Richtlinien für Ihren CI-Server anpassen, um Validierungsprüfungen zu vermeiden, die für Ihren Code unnötig sind und den CI-Prozess möglicherweise verlangsamen.

Die Auswahl der richtigen Tools und Lösungen

Die Auswahl der richtigen Tools und Lösungen ist entscheidend für eine sichere Software-Lieferkette. Diese Werkzeuge können dabei helfen, Prozesse zu automatisieren, Bedrohungen zu überwachen und schnell und effektiv auf Vorfälle zu reagieren.

Die folgenden Faktoren sollten bei der Auswahl von Werkzeugen und Lösungen berücksichtigt werden:

- Umfang und Komplexität Ihrer Software-Lieferkette

- die spezifischen Risiken und Bedrohungen, denen Sie ausgesetzt sind

- Ihr Budget und Ihre Ressourcen

- Ihre bestehende Sicherheitsinfrastruktur und -prozesse

- den Grad der Integration, den Sie mit Ihren bestehenden Systemen benötigen

- Benutzer- und Wartungsfreundlichkeit der Tools und Lösungen

Anhand dieser Faktoren können Sie aus einer Reihe von Tools und Instrumenten wählen, um Ihre Software-Lieferkette abzusichern. Nachfolgend einige Beispiele

- Tools zur Software Composition Analysis (SCA), um Open-Source-Komponenten und die damit verbundenen Schwachstellen zu identifizieren

- Schwachstellenmanagement-Tools zum Aufspüren und Mitigieren von Sicherheitslücken

- Tools zum Signieren von Code um Integrität Ihrer Software zu schützen

- Monitoring Tools zur Aufdeckung verdächtiger Aktivitäten in Ihrer Software Supply Chain

- Incident Response Tools um Sie schnell und direkt auf Sicherheitsvorfälle reagieren können

Die Bedeutung der Werkzeugkonsolidierung

Nach Angaben von IDC verwenden die meisten Unternehmen zwischen sechs und 20 Tools zur Verwaltung und Überwachung ihrer Software-Lieferkette. Es ist nicht verwunderlich, dass bei einer so großen Anzahl von Tools ein Tool-Wildwuchs entsteht. Um dem entgegenzuwirken, ziehen DevOps– und Sicherheitsteams jetzt eine Tool-Konsolidierung in Betracht.

Unter Tool-Konsolidierung versteht man die Kombination redundanter Tools oder die Verwendung eines einzigen Tools für mehrere Funktionen. Durch die Verwendung einer Software-Supply-Chain-Plattform als zentrale Quelle für alle Softwareentwicklungsaktivitäten können Unternehmen beispielsweise ihre DevOps- und Sicherheitstools konsolidieren, um ihre Softwarebereitstellungs-Pipelines zu optimieren und Software-Releases zu automatisieren.

Trends und neue Technologien

Die Software-Landschaft entwickelt sich ständig weiter, weshalb es unerlässlich ist, sich über neue Trends und Technologien auf dem Laufenden zu halten, mit denen die Sicherheit der Software-Lieferkette weiter verbessert werden kann.

Trend Nummer 1: Cloud

Angesichts der immer stärkeren Abhängigkeit von freier bzw. Open-Source-Software ist der Schutz der Software-Lieferkette mittlerweile unerlässlich. Dies ist besonders wichtig in Cloud-nativen Umgebungen, in denen alles softwareseitig definiert ist. Während es relativ einfach erscheint, Bilder und Dateien in die Cloud zu verschieben, bringt die Verlagerung ganzer Prozesse in die Cloud neue Herausforderungen mit sich.

In Cloud-nativen Umgebungen nimmt die Komplexität der Software-Lieferkette zu, weil Anwendungen mithilfe von Microservices und Containerisierung erstellt werden. Jede Komponente, von Infrastrukturen über Abhängigkeiten bis hin zu Libraries, muss sorgfältig verwaltet und abgesichert werden, um Schwachstellen zu vermeiden, die zu einer Exposition von Daten, einer Gefährdung des Systems oder einem unbefugten Zugriff führen könnten. Um solchen Herausforderungen zu begegnen, sollten Unternehmen dem Thema Software Supply Chain Security Priorität einräumen. So können sie Risiken reduzieren, Daten schützen, die Systemintegrität aufrechterhalten und die allgemeine Sicherheit im Cloud-nativen Ökosystem gewährleisten.

Trend Nummer 2: Ganzheitliche Sicherheit

Technologien, die sich mit Sicherheit in der Software-Lieferkette befassen, entwickeln sich ständig weiter. Für eine echte End-to-End-Software Supply Chain Security sollten die Identifikation, Bewertung und Behebung von Schwachstellen in einer einzigen Plattform gebündelt werden.

Eine zentrale Plattform ermöglicht eine bessere Übersicht und Kontrolle über die gesamte Software-Lieferkette und somit ein effektives Software-Supply-Chain-Managment. Sie gibt einen Gesamtüberblick über die Sicherheitssituation und ermöglicht es Unternehmen, Schwachstellen zu erkennen, Fortschritte bei der Behebung zu verfolgen und die Einhaltung von Sicherheitsrichtlinien und -standards zu gewährleisten. Dieser holistische Ansatz für Software-Supply-Chain-Security hilft Unternehmen, neu aufkommenden Bedrohungen einen Schritt voraus zu sein, ihre Angriffsfläche zu minimieren und über den gesamten Lebenszyklus der Softwareentwicklung hinweg eine robuste Sicherheit aufrechtzuerhalten.

Trend Nummer 3: KI/ML-Ops

Künstliche Intelligenz (KI) und maschinelles Lernen (ML) spielen auch für die Sicherheit der Software-Lieferkette eine immer wichtigere Rolle. Diese Technologien ermöglichen die Analyse großer Datenmengen, um ungewöhnliche Muster zu erkennen, potenzielle Bedrohungen zu identifizieren und Sicherheitsprozesse zu automatisieren. Durch den Einsatz von KI und ML lässt sich die Fähigkeit verbessern, Risiken proaktiv zu erkennen und zu minimieren.

Trend 4: Effizienz & Produktivität von Entwicklern

Während Shift-Left-Security ein wesentlicher Schritt für mehr Sicherheit in der Software-Lieferkette ist, bedeutet dies auch mehr Verantwortung für die Entwickler. Um sicherzustellen, dass dadurch die Effizienz und Produktivität der Entwickler nicht leidet, werden Sicherheitsmaßnahmen häufig durch Automatisierungs- und IDE-Tools in die Entwicklungsabläufe eingebettet. So lassen sich Sicherheitslücken in Echtzeit erkennen und beheben, und die Entwickler können das Risiko von Sicherheitslücken beim Schreiben von Code verringern.

Trend Nummer 5: DevSecOps

Nicht zuletzt wird die Integration von Sicherheitsaspekten in DevOps-Praktiken, bekannt als DevSecOps, immer wichtiger für eine nachhaltige Software Supply Chain Security. DevSecOps betont die Zusammenarbeit zwischen Entwicklungs-, Sicherheits- und Operations-Teams während des gesamten Software Development Lifecycles. Durch die Integration von Sicherheitsaspekten in den Entwicklungsprozess können Unternehmen Schwachstellen schon früh erkennen und beseitigen, was das Risiko von Sicherheitsvorfällen verringert und die Integrität der Software-Lieferkette insgesamt sicherstellt

JFrogs Software Supply Chain Plattform

Die JFrog Plattform ist die universelle Software Supply Chain Lösung für DevOps, Security und MLOps. Mit mehr als 50 Integrationen kann die Plattform Ihr gesamtes Tool-Ökosystem einbinden und bietet ein automatisiertes, integriertes, skalierbares und sicheres Software Supply Chain Management.

Mehr Infos rund um das Thema Software Supply Chain finden Sie auf diesen Seiten. Wenn Sie JFrog auszuprobieren möchten, starten Sie ganz einfach hier Ihre kostenlose Testversion.