Definition

Eine Software Attestation ist eine überprüfbare, authentifizierte Aussage, die durch Nachweise belegt, dass eine bestimmte Software vordefinierte Sicherheits- und Qualitätsstandards erfüllt. Dieser Prozess ist entscheidend, um sicherzustellen, dass Software vor ihrer Bereitstellung den geltenden Richtlinien, Standards oder regulatorischen Anforderungen entspricht.

Überblick über Software Attestation

Software-Attestierungen schaffen eine grundlegende Vertrauensbasis, indem sie einen überprüfbaren und auditierbaren Nachweis über die Herkunft und Sicherheitslage einer Software liefern. Sie sind entscheidend für den Aufbau von Vertrauen in die Software-Lieferkette und geben Nutzern die Sicherheit, dass die Integrität und Herkunft der Software gewährleistet ist.

Der Attestierungsprozess umfasst die Erstellung einer signierten Erklärung oder eines Dokuments, das Aussagen zur Herkunft der Software, zum Build-Prozess sowie zu den während der Entwicklung angewendeten Sicherheitsmaßnahmen enthält – im Kern also eine kryptografisch abgesicherte Bestätigung der Provenienz und der Einhaltung sicherer Entwicklungspraktiken.

Attestierungen sind ein zentraler Bestandteil von Governance, Risk und Compliance (GRC), da der Erfolg eines GRC-Plans maßgeblich davon abhängt, inwieweit ein Unternehmen in der Lage ist, Attestierungen zu erfassen und auf deren Inhalte angemessen zu reagieren.

Bedeutung von Software Attestation in der sicheren Softwareentwicklung

Software Attestations sind ein entscheidender Bestandteil eines sicheren Software Development Lifecycle (SDLC), da sie eine Möglichkeit bieten, die Integrität von Softwarekomponenten in jeder Phase zu validieren. Gerade in Zeiten, in denen Software zunehmend aus Drittanbieter- und Open-Source-Komponenten besteht, sorgen Attestierungen dafür, dass jeder Code-Bestandteil geprüft wurde und aus einer vertrauenswürdigen Quelle stammt. Diese Verifizierung ist essenziell, um die Einschleusung von Schadcode oder Schwachstellen in das Endprodukt zu verhindern. Durch das Einfordern von Attestierungen können Unternehmen Sicherheitsrichtlinien konsequent durchsetzen und sicherstellen, dass alle Softwarekomponenten einem einheitlichen Sicherheitsstandard entsprechen, bevor sie integriert oder ausgeliefert werden – ein wirksamer Schutz gegen Supply-Chain-Angriffe.

Zentrale Stakeholder im Attestierungsprozess

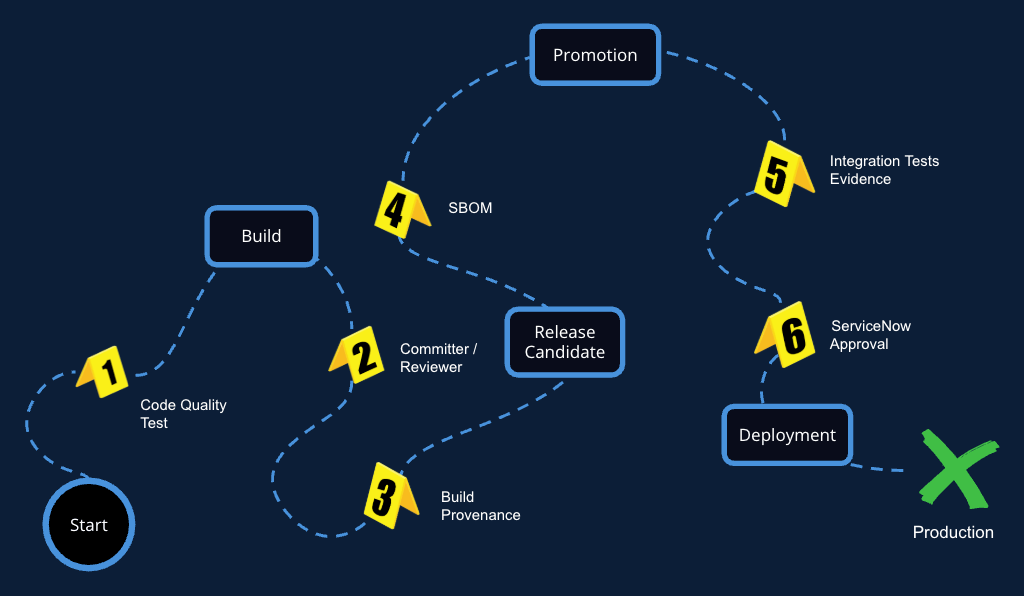

Erfassung von Nachweisen über den gesamten SDLC hinweg

Der Software-Attestierungsprozess umfasst mehrere zentrale Stakeholder entlang des SDLC, von denen jeder eine spezifische Verantwortung trägt:

- Entwickler: Tragen die Verantwortung für sicheres Coding und liefern die ersten Nachweise und Metadaten zum von ihnen geschriebenen Code. Sie legen damit den Grundstein für eine vertrauenswürdige Attestierung.

- DevSecOps Engineers: Integrieren die Erstellung und Überprüfung von Attestierungen in die CI/CD-Pipelines. Ihr Ziel ist es, den Prozess zu automatisieren, wiederholbar zu machen und auf große Entwicklungsumgebungen zu skalieren.

- Security-Teams: Definieren die Sicherheitsrichtlinien und Standards, denen die Software entsprechen muss. Sie prüfen und validieren die Attestierungen, um sicherzustellen, dass alle Anforderungen erfüllt sind.

- Release-Manager: Stellen sicher, dass ausschließlich Software mit gültigen und geprüften Attestierungen für den Rollout freigegeben wird. Sie agieren als letzte Kontrollinstanz vor der Bereitstellung.

- Auditoren, Regulierungsbehörden oder GRC-Verantwortliche: Sind die finalen „Nutzer“ der Attestierungen. Sie nutzen die gesammelten Nachweise, um die Integrität und Vertrauenswürdigkeit der gelieferten Software zu überprüfen.

Die Rolle der Software Attestation für die Security-Compliance

Software Attestations sind ein wirkungsvolles Mittel, um die Einhaltung regulatorischer und branchenspezifischer Sicherheitsvorgaben nachzuweisen. Sie liefern greifbare Belege dafür, dass ein Unternehmen sichere Entwicklungspraktiken gemäß definierter Vorgaben umsetzt.

Wie Software Attestations die Einhaltung von Branchenstandards unterstützen

Zahlreiche Industriestandards und staatliche Regularien – etwa das NIST Secure Software Development Framework (SSDF) – verlangen den Nachweis sicherer Entwicklungsprozesse. Software Attestations leisten zur Compliance einen direkten Beitrag, indem sie unveränderbare, verifizierbare Aufzeichnungen erzeugen, die die Einhaltung dieser Standards belegen.

Ein Beispiel: Eine Attestierung kann nachweisen, dass bestimmte Schwachstellenscans durchgeführt wurden, dass der Build-Prozess in einer abgesicherten Umgebung stattfand oder dass sämtliche Komponenten aus vertrauenswürdigen Quellen stammen. Diese Nachweise können gegenüber Auditoren und Aufsichtsbehörden als belastbare Belege vorgelegt werden – und erleichtern damit Audits erheblich, senken das Risiko von Compliance-Verstößen und stärken das Vertrauen in die Software-Lieferkette.

Die Beziehung zwischen Software Attestation und Risikomanagement

Software Attestation ist ein zentraler Bestandteil einer wirkungsvollen Strategie für das operative Risikomanagement. Durch die Bereitstellung überprüfbarer Nachweise über Integrität und Herkunft von Software unterstützt sie Unternehmen dabei, Risiken wie Manipulation, unautorisierte Änderungen oder die Integration von verwundbaren Komponenten frühzeitig zu erkennen und zu minimieren.

Wenn Unternehmen ihrer eingesetzten Software vertrauen können, verringert sich das Risiko von Sicherheitsvorfällen, Systemausfällen und den daraus resultierenden finanziellen oder reputationsbezogenen Schäden deutlich. Attestierungen liefern die notwendigen Daten für fundierte Risikoanalysen und ermöglichen es Security-Teams, informierte Entscheidungen darüber zu treffen, welche Software sicher eingesetzt werden kann und wo Schwachstellen in der Lieferkette bestehen.

Praxisbeispiele für Compliance durch Attestierung

Auch wenn konkrete interne Fallstudien oft vertraulich sind, zeigt sich die Wirkung von Software-Attestierungen besonders deutlich in deren Einsatz durch Regierungen und stark regulierte Branchen. Nach prominenten Supply-Chain-Angriffen veröffentlichte die US-Regierung die Executive Order 14028, die Bundesbehörden verpflichtet, für beschaffte Software sowohl ein Software Bill of Materials (SBOM) als auch eine Attestierung einzuholen.

Unternehmen, die Software an die US-Bundesregierung liefern, nutzen seither Attestierungen, um nachzuweisen, dass ihre Produkte die strengen neuen Sicherheitsanforderungen erfüllen. Ein Softwareanbieter kann beispielsweise eine Attestierung vorlegen, dass sein Produkt gemäß dem NIST SSDF entwickelt wurde. Damit erfüllt er die Vorgaben der öffentlichen Beschaffung und signalisiert zugleich sein Engagement für Sicherheit – ein entscheidender Faktor, um Vertrauen bei staatlichen Auftraggebern aufzubauen.

Best Practices für Software Attestation

Die erfolgreiche Umsetzung von Software Attestations erfordert den Einsatz automatisierter Tools, klar definierter Prozessrichtlinien und eine Sicherheitskultur im gesamten Unternehmen. Die Einhaltung von Best Practices stellt sicher, dass Attestierungen sowohl vertrauenswürdig als auch aussagekräftig sind.

Schritte zur Implementierung effektiver Software-Attestierungsprozesse

Eine erfolgreiche Implementierung von Software-Attestierungen folgt einem strukturierten Ansatz:

- Richtlinien definieren: Legen Sie klare, unternehmensweite Sicherheits- und Compliance-Richtlinien fest, die definieren, welche Aspekte attestiert werden müssen. Dazu gehören u. a. verpflichtende Security-Scans, die Verwendung genehmigter Libraries und abgesicherte Build-Umgebungen.

- In den SDLC integrieren: Verankern Sie den Attestierungsprozess direkt in den CI/CD-Pipelines. Attestierungen sollten automatisch an entscheidenden Punkten erzeugt werden – z. B. nach einem erfolgreichen Build oder nach bestandenen Sicherheitsscans.

- Nachweiserfassung automatisieren: Nutzen Sie Tools, um alle erforderlichen Nachweise automatisch zu sammeln – etwa Ergebnisse von Security-Scans, Build-Logs oder Code-Signing-Zertifikate. Dies reduziert manuellen Aufwand und minimiert das Risiko menschlicher Fehler.

- Attestierungen erstellen und signieren: Verwenden Sie ein standardisiertes Format für Attestierungen und signieren Sie diese kryptografisch, um Authentizität und Integrität sicherzustellen. ( Hinweis: Mit JFrogs kostenlosem DSSE Attestation Online Decoder lassen sich SLSA-, in-toto- und Sigstore-Attestierungen entschlüsseln und verifizieren.)

- Speichern und verifizieren: Bewahren Sie signierte Attestierungen an einem sicheren, zugänglichen Ort auf – beispielsweise in einem Artifact Repository. Setzen Sie automatisierte Prüfungen ein, um die Gültigkeit von Attestierungen vor jedem Deployment sicherzustellen.

Tools und Technologien zur Optimierung von Attestierungsprozessen

Es stehen zahlreiche Tools und Technologien zur Verfügung, um den Prozess der Software-Attestierung zu automatisieren und effizienter zu gestalten. Signing-Tools wie Sigstore entwickeln sich zu einem Branchenstandard, wenn es darum geht, Software-Artefakte und Attestierungen kryptografisch zu signieren. CI/CD-Plattformen wie Jenkins, CircleCI oder GitHub Actions können so konfiguriert werden, dass sie die Generierung von Attestierungen automatisch im Rahmen der Pipeline anstoßen. Plattformen wie die JFrog Software Supply Chain Plattform dienen als zentrales Repository zur Verwaltung und Speicherung sowohl der Software-Artefakte als auch der zugehörigen Attestierungen – und schaffen damit eine „Single Source of Truth“ für den Sicherheitsstatus Ihrer Software.

Herausforderungen und Lösungen in der Software Attestation

Unternehmen stehen bei der Einführung von Software Attestations häufig vor mehreren typischen Herausforderungen:

- Komplexität und Skalierbarkeit

Problem: Die manuelle Erstellung und Verwaltung von Attestierungen für tausende Softwarekomponenten ist nicht praktikabel.

Lösung: Automatisierung. Durch die Integration der Attestierung in CI/CD-Pipelines lässt sich der Prozess skalieren, ohne die Entwicklungsteams zu überlasten. - Mangelnde Standardisierung

Problem: Ohne ein einheitliches Format sind Attestierungen schwer verständlich und nur schwer überprüfbar.

Lösung: Einführung von Industriestandards wie in-toto Attestierungen, die einen gemeinsamen Rahmen bieten und den Prozess erheblich vereinfachen. - Widerstand seitens der Entwicklungsteams

Problem: Entwickler empfinden Attestierungen möglicherweise als zusätzliche Belastung.

Lösung: Verwendung entwicklerfreundlicher Tools, die sich nahtlos in bestehende Workflows integrieren lassen. Klare Dokumentation und Schulungen helfen zusätzlich, den Mehrwert von Attestierungen zu vermitteln und die Akzeptanz zu fördern.

Software-Attestierung mit JFrog optimieren

Die erfolgreiche Umsetzung von Software-Attestierungen erfordert einen ganzheitlichen Ansatz für das Management des gesamten Lebenszyklus von Software-Artefakten. Jeder Schritt – von der sicheren Speicherung über Schwachstellenscans bis hin zur Distribution – muss abgesichert sein, um die Integrität der Software Supply Chain zu gewährleisten.

JFrog Evidence Collection als Kernfunktion der JFrog-Plattform bietet hierfür eine umfassende Lösung. Sie macht Attestierung zu einem strategischen Enabler für sichere und zugleich hochgradig agile Softwarebereitstellung.

Gehen Sie den nächsten Schritt zur Absicherung Ihrer Software Supply Chain. Starten Sie eine kostenlose Testversion der JFrog-Plattform und sehen Sie, wie Sie Ihren Software-Attestierungsprozess automatisieren können.