Definition

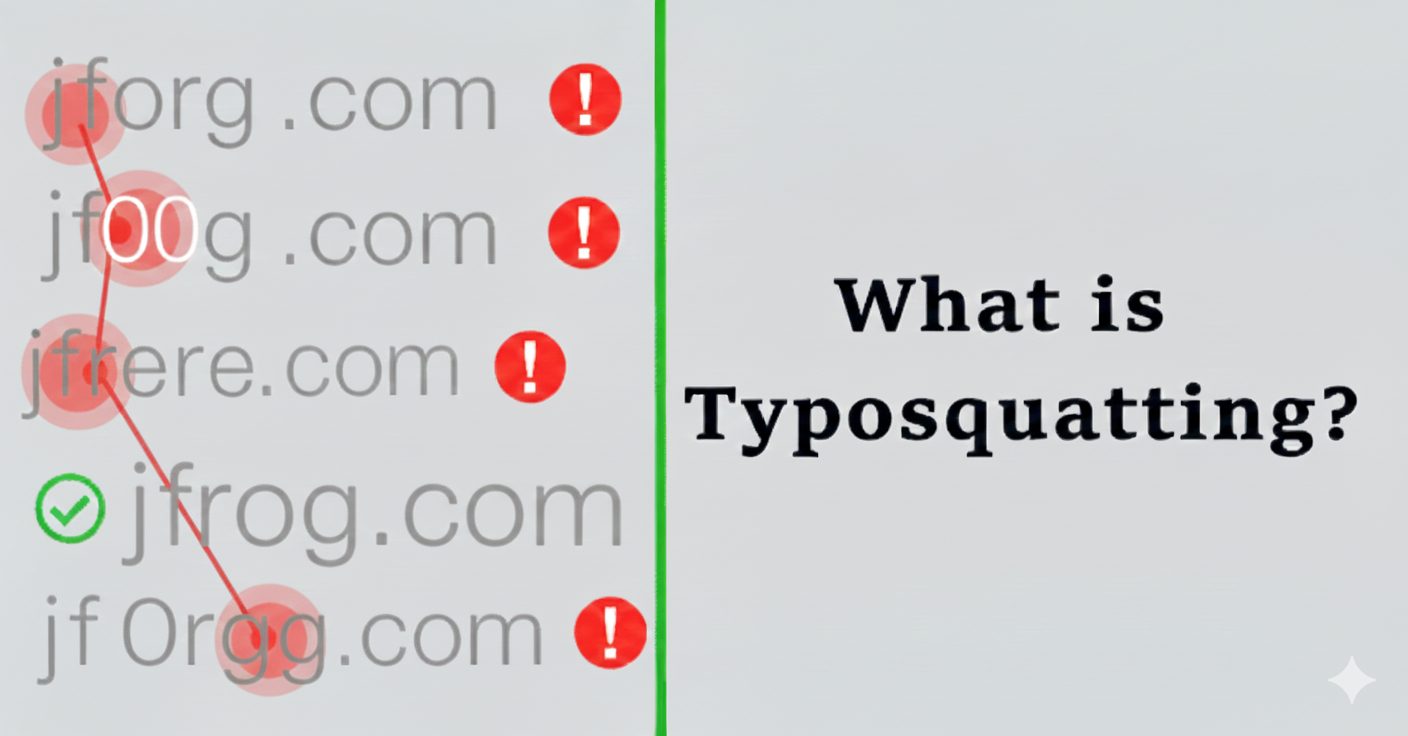

Typosquatting ist eine Form von Cyberangriffen, bei der Angreifer Softwarepakete veröffentlichen mit Namen, die nahezu identisch mit denen von legitimen Paketen sind, um Benutzer zu täuschen.

Überblick

Typosquatting in der Software-Lieferkette ist eine betrügerische Angriffsmethode, bei der böswillige Akteure Pakete oder Artefakte mit Namen veröffentlichen, die legitimen Namen ähneln. Durch das Ausnutzen häufiger menschlicher Fehler – wie Tippfehler, Rechtschreibfehler oder übersehene Zeichenvertauschungen – verleiten Angreifer Entwickler dazu, kompromittierte Komponenten herunterzuladen und zu verwenden. Diese Angriffe können weitreichende Folgen haben, von Datendiebstahl bis hin zur vollständigen Kompromittierung des Systems.

Da Unternehmen zunehmend auf Software von Drittanbietern und Open-Source-Software zurückgreifen, ist Typosquatting zu einer der größten Bedrohungen für die Sicherheit der Software-Lieferkette geworden. Um Entwicklungsumgebungen und Endbenutzer zu schützen, ist es entscheidend, die Funktionsweise dieser Angriffe, ihre Auswirkungen und Möglichkeiten zu ihrer Verhinderung zu verstehen.

Was ist Typosquatting?

Typosquatting ist eine Form des Cyberangriffs, bei dem Angreifer bösartige Softwarepakete mit nahezu identischen Namen zu legitimen Paketen veröffentlichen. Ziel ist es, Entwickler durch Tippfehler, falsche Schreibweisen oder vertauschte Zeichen dazu zu bringen, versehentlich kompromittierte Komponenten zu installieren. So kann etwa ein Entwickler, der eigentlich das Paket requests installieren will, irrtümlich requets oder reqeusts eingeben – ein kaum erkennbarer Unterschied mit potenziell gravierenden Folgen.

Im Kontext der Software-Lieferkette zielt Typosquatting auf Entwickler und Unternehmen ab, die auf Open-Source-Repositories und Artefakt-Registries wie npm, PyPI oder Maven angewiesen sind. Anders als beim klassischen Domain-Typosquatting oder Phishing, das Endnutzer angreift, richtet sich diese Methode direkt gegen DevOps-Pipelines. Ein einmal eingeführtes bösartiges Paket kann Daten abfließen lassen, Hintertüren installieren oder ganze Systeme stören.

Typosquatting verstehen: Risiko in der Software-Lieferkette

Das Hauptziel von Typosquatting besteht darin, über menschliche Fehler bösartigen Code in vertrauenswürdige Entwicklungsumgebungen einzuschleusen. Entwickler arbeiten oft unter Zeitdruck und verwenden Kommandozeilen oder automatisierte Prozesse zur Installation von Abhängigkeiten. Ein kaum bemerkter Tippfehler reicht aus, damit ein von Angreifern kontrolliertes Paket installiert wird.

Typosquatting unterscheidet sich dabei deutlich von Dependency-Confusion-Angriffen: Während letztere auf gleichnamige interne Pakete abzielen, die öffentlich mit höherer Versionsnummer erscheinen, basiert Typosquatting rein auf menschlichen Eingabefehlern.

Reale Vorfälle verdeutlichen die Bedrohung: 2021 entdeckten Sicherheitsforscher Hunderte Typosquat-Pakete auf PyPI, die darauf abzielten, Zugangsdaten zu stehlen oder Reverse Shells zu öffnen. Auch in npm wurden Typosquatting-Angriffe gemeldet, bei denen populäre Pakete durch kleine Zeichenänderungen imitiert wurden. Diese Beispiele zeigen, wie leicht sich Vertrauen in öffentliche Ökosysteme ausnutzen lässt.

Die Auswirkungen von Typosquatting auf Software-Lieferketten

Typosquatting-Angriffe können schwerwiegende Folgen für Entwickler, Unternehmen und Endnutzer haben. Die Probleme reichen von direkten Sicherheitsverletzungen bis hin zu langfristigen Reputationsschäden.

Für Entwickler untergräbt Typosquatting die Produktivität und führt versteckte Risiken in Codebasen ein. Schon die Installation eines einzigen bösartigen Pakets kann lokale Umgebungen, Entwickler-Zugangsdaten und angebundene Systeme kompromittieren.

Für Unternehmen sind die Konsequenzen weitreichender. Typosquatting kann zu gestohlenen Daten, kompromittiertem geistigem Eigentum oder in Produktionssysteme eingebetteten Backdoors führen. Diese Risiken schlagen sich häufig in regulatorischen Strafen, finanziellen Verlusten und dem Verlust von Kundenvertrauen nieder. Öffentlich bekannte Vorfälle zeigen, dass bereits ein einzelner Fehlgriff in der Lieferkette weitreichende Auswirkungen haben kann, die ganze Ökosysteme betreffen und Tausende nachgelagerte Nutzer beeinträchtigen.

Letztlich verdeutlicht Typosquatting in der Software-Lieferkette, wie fragil moderne Entwicklungspipelines sein können, wenn keine geeigneten Schutzmaßnahmen vorhanden sind.

Schwachstellen für Typosquatting erkennen

Das Erkennen von Typosquatting-Versuchen ist ein entscheidender Schritt zur Verteidigung. Typische Hinweise sind Paketnamen, die legitimen Namen stark ähneln, ungewöhnliche Maintainer- oder Versionierungsmuster sowie neu veröffentlichte Pakete mit hoher Download-Aktivität.

Unternehmen können Tools und Methoden wie automatisiertes Repository-Scanning, digitale Signaturen und die Durchsetzung von Richtlinien einsetzen, um ihre Angriffsfläche zu reduzieren. Sicherheitslösungen, die in Praktiken zur Absicherung der Software-Lieferkette integriert sind, unterstützen Teams dabei, Anomalien über verschiedene Registrys hinweg zu erkennen und verdächtige Pakete zu blockieren, bevor sie installiert werden.

Die Bewertung der eigenen Lieferkette auf Schwachstellen umfasst auch die Überprüfung interner Prozesse. Verifizieren Entwickler Paketquellen? Kennzeichnen automatisierte Tools Inkonsistenzen? Werden Abhängigkeiten von Drittanbietern kontinuierlich überwacht? Wenn diese Fragen klar beantwortet werden, stärkt das die Widerstandsfähigkeit gegenüber Typosquatting-Versuchen.

Risiken für Typosquatting verringern

Die Vermeidung von Typosquatting erfordert ein mehrstufiges Kontrollsystem: menschliche Fehler reduzieren, Bezugsquellen für Abhängigkeiten einschränken und automatisierte Prüfungen in CI/CD durchsetzen. Teams sollten Abhängigkeiten deterministisch installieren (Lockfiles), Pakete nur aus freigegebenen Registrys beziehen und Änderungen an Abhängigkeiten als risikobehaftete Änderungen behandeln.

Bewährte Praktiken umfassen:

- Pflege von Allowlists (oder freigegebenen Katalogen) für vertrauenswürdige Pakete und Maintainer.

- Verpflichtende Prüfung und Freigabe neuer Abhängigkeiten.

- Automatisierte Erkennung von ähnlich aussehenden Namen und verdächtigen Metadaten.

- Schulung von Entwicklern zu Namens-Tricks (vertauschte Buchstaben, fehlende Zeichen, Unicode-Doppelgänger).

- Blockierung unbekannter Maintainer.

- Durchsetzung von Provenance-Richtlinien.

- Blockierung neu veröffentlichter Pakete, die jünger als X Tage sind (Schwellenwert je nach Risikotoleranz des Unternehmens anpassen).

Aus DevSecOps-Perspektive sollten diese Kontrollen mit Software Composition Analysis (SCA) und der Erstellung einer Software Bill of Materials (SBOM) kombiniert werden, um Transparenz und Steuerung der Abhängigkeiten zu verbessern und automatisiert zu verhindern, dass bösartige Pakete in Builds oder Produktionsumgebungen gelangen.

Die Rolle von Artefakt-Repositories in der Lieferketten-Sicherheit

Artefakt-Repositories spielen eine zentrale Rolle bei der Abwehr von Typosquatting. Als kontrollierter Zugangspunkt für Softwarekomponenten ermöglichen sie es Unternehmen, die in der Entwicklung verwendeten Pakete gezielt zu kuratieren und abzusichern.

Ein sicheres Artefakt-Repository sollte folgende Funktionen bieten:

- Überprüfung der Authentizität von Paketen.

- Integriertes Scanning auf bösartige oder typosquattende Pakete.

- Rollenbasierte Zugriffskontrollen und Audit-Logging.

Mit diesen Schutzmechanismen stellen Unternehmen sicher, dass Entwickler ausschließlich validierte Komponenten verwenden. In Kombination mit den Repository-Funktionen der JFrog Plattform bietet JFrog Xray zusätzlichen Schutz, indem Binärdateien und Abhängigkeiten kontinuierlich auf Risiken gescannt werden. Xray korreliert Typosquatting-Versuche mit Metadaten, Bedrohungsinformationen und Nutzungskontext und hilft Teams dabei, Prioritäten für Abhilfemaßnahmen zu setzen.

Zukünftige Entwicklungen im Bereich Typosquatting und Lieferketten-Sicherheit

Die Sicherheit der Software-Lieferkette entwickelt sich rasant weiter – sowohl Bedrohungen als auch Abwehrmaßnahmen werden zunehmend ausgefeilter.

Neue Bedrohungsvektoren

- KI-gestützte Kampagnen: Angreifer nutzen künstliche Intelligenz, um typosquattende Pakete zu erstellen, die legitime Metadaten und Dokumentationen nachahmen und dadurch kaum vom Original zu unterscheiden sind.

- Cross-Ecosystem-Angriffe: Neue Strategien zielen darauf ab, mehrere Repositories gleichzeitig anzugreifen (z. B. npm und PyPI), um die potenzielle Angriffsfläche zu vergrößern.

- Integration von Social Engineering: Typosquatting wird zunehmend mit Social-Engineering-Taktiken kombiniert – etwa durch gefälschte Pull Requests oder manipulierte Dokumentationslinks –, um Entwickler zu manuellen Installationen zu verleiten.

Fortschritte bei den Abwehrmaßnahmen

- Automatisierte Mustererkennung: Repository-Betreiber setzen Machine-Learning-Modelle ein, um Namensmuster zu analysieren und verdächtige Artefakte in Echtzeit zu kennzeichnen.

- Stärkere Governance: Große Registrys führen strengere Verifizierungsrichtlinien und schnellere Verfahren zur Entfernung gemeldeter bösartiger Pakete ein.

- Proaktive Überwachung: Sicherheitstools entwickeln sich hin zu kontinuierlichem Scanning von Abhängigkeitsbäumen, um „Look-alike“-Pakete frühzeitig zu erkennen, noch bevor sie in die Produktion gelangen.

Strategien für Unternehmen

Um diesen Entwicklungen einen Schritt voraus zu sein, müssen Organisationen von reaktiven Maßnahmen zu einem mehrschichtigen Verteidigungsmodell übergehen:

- Tiefe DevSecOps-Integration: Sicherheitsprüfungen müssen direkt in die CI/CD-Pipeline eingebettet werden.

- Automatisierung: Der Einsatz von Tools, die automatisch abweichende Paketnamen im Vergleich zu bekannten „Gold-Standard“-Bibliotheken markieren.

- Kontinuierliche Schulung: Entwickler müssen darin geschult werden, typische Typosquatting-Muster bei der Auswahl von Abhängigkeiten zu erkennen.

Typosquatting wird voraussichtlich eine dauerhafte Bedrohung bleiben – doch mit einem mehrschichtigen Schutzansatz lässt sich seine Wirkung erheblich eindämmen.

Typosquatting und JFrog

Typosquatting ist ein Problem, das die gesamte Software-Lieferkette betrifft – es lässt sich jedoch durch Enterprise-Lösungen eindämmen, die Prävention, Erkennung und Behebung kombinieren. Die JFrog Platform vereint Artefakt-Repositories, automatisiertes Scanning und DevSecOps-Workflows zu einem umfassenden Schutzkonzept.

Durch Funktionen wie Richtliniendurchsetzung, Kontextanalyse von Abhängigkeiten und kontinuierliches Scanning ermöglicht JFrog es Teams, typosquattende Pakete zu erkennen und zu blockieren, bevor diese Systeme kompromittieren. Mithilfe von SCA, SBOM und Xray-Scans von Schwachstellen erhalten Unternehmen vollständige Transparenz über ihre Abhängigkeiten und sichern so die Integrität ihrer Software-Lieferkette.

Mit JFrog wird die Vermeidung von Typosquatting Teil eines sicheren, automatisierten Entwicklungsworkflows – zum Schutz von Entwicklern, Unternehmen und Endnutzern gleichermaßen.

Weitere Informationen finden Sie auf unserer Website, in einer virtuellen Tour oder in einer persönlichen Demo – ganz nach Ihren Wünschen.