Definition

Ein Secure Software Development Lifecycle (SSDLC) ist ein strukturierter Ansatz, um Sicherheit durchgängig in den Softwareentwicklungsprozess zu integrieren. Er erweitert den traditionellen Softwareentwicklungszyklus (Software Development Lifecycle (SDLC)), indem in jeder Phase – von der Planung über das Coding, den Build und das Testing bis hin zu Deployment und Wartung – klar definierte Sicherheitsanforderungen berücksichtigt werden.

Überblick über den SSDLC

Der Secure Software Development Lifecycle (SSDLC) ist ein strukturierter Prozess, der Sicherheitsaspekte proaktiv über den gesamten Softwareentwicklungszyklus hinweg berücksichtigt – anstatt Sicherheit erst nachgelagert zu betrachten. Durch diesen Ansatz wird sichergestellt, dass Sicherheit ein integraler Bestandteil von Design, Entwicklung und Bereitstellung einer Anwendung ist.

Definition und Erklärung des SSDLC

Der Secure Software Development Lifecycle (SSDLC) beschreibt die Integration sicherheitsrelevanter Aktivitäten und Überlegungen in jeder Phase des herkömmlichen Softwareentwicklungsprozesses. Die zentralen Ziele sind:

- Festlegung von Sicherheitsanforderungen

- Durchführung von Sicherheitstests

- Durchführung von Code-Reviews

- Management von Schwachstellen zur Entwicklung intrinsisch sicherer Anwendungen

- Reduktion von Sicherheitsmängeln und -risiken bereits in frühen Entwicklungsphasen

Zentrale Prinzipien des SSDLC

Die Entwicklung des Secure Software Development Lifecycle (SSDLC) ist eine direkte Antwort auf zwei entscheidende Faktoren: die zunehmende Komplexität moderner Softwaresysteme und die rasant wachsende Bedrohungslage im Bereich der Cybersicherheit. In früheren Ansätzen wurde Sicherheit häufig erst in den letzten Phasen des Software Development Lifecycle (SDLC) berücksichtigt. Dieser nachgelagerte „Bolt-on“-Ansatz führte oft dazu, dass Sicherheitslücken erst spät erkannt wurden, und hatte entsprechend hohe Kosten, zeitlichen Aufwand und reaktive Maßnahmen zur Folge.

Der heutige, robuste SSDLC-Ansatz erkennt die Ineffizienz reaktiver Sicherheitsmaßnahmen an und verfolgt stattdessen das Prinzip, Sicherheitspraktiken, -tools und -denken von Anfang an – also bereits in der Designphase – und über alle weiteren Entwicklungsphasen hinweg zu verankern.

Diese Umstellung markiert einen entscheidenden Wandel für Unternehmen: weg von einer reaktiven Haltung hin zu einer proaktiven Sicherheitsstrategie, bei der Resilienz und Sicherheit von Grund auf in die Software eingebaut werden. Sie spiegelt den allgemeinen Branchentrend hin zu DevSecOps wider, bei dem Sicherheit als gemeinsame Verantwortung von Entwicklungs-, Operations- und Security-Teams verstanden und gelebt wird.

Warum ist der SSDLC wichtig?

Die Implementierung eines Secure Software Development Lifecycle (SSDLC) ist entscheidend für die Entwicklung robuster und sicherer Anwendungen in einer zunehmend digitalen Welt. Sie trägt der wachsenden Notwendigkeit Rechnung, sensible Daten und Systeme wirksam vor immer raffinierteren Cyberbedrohungen zu schützen.

Vorteile der Implementierung eines SSDLC

Die Implementierung eines SSDLC bietet Unternehmen, die Software entwickeln, zahlreiche Vorteile:

Weniger Sicherheitslücken: Ein zentraler Vorteil der durchgängigen Integration von Sicherheitsmaßnahmen im Entwicklungsprozess ist die deutlich reduzierte Anzahl an Schwachstellen in der ausgelieferten Software. Durch proaktive Erkennungsmethoden und die frühzeitige Behebung von Sicherheitsrisiken lassen sich Fehler identifizieren und beheben, solange dies noch kostengünstig und mit geringem Aufwand möglich ist. Dieser „Shift-Left“-Ansatz sorgt dafür, dass Sicherheitsprobleme frühzeitig entdeckt werden – bevor sie tief im Code verankert sind – und reduziert somit die Angriffsfläche sowie die Komplexität der späteren Absicherung.

Geringere Kosten für Fehlerbehebung: Sicherheitslücken frühzeitig im Entwicklungsprozess zu identifizieren und zu beheben, senkt die Kosten für Korrekturen drastisch. Schwachstellen, die in der Design-, Coding- oder frühen Testphase erkannt werden, lassen sich mit einfachen Code-Anpassungen oder Designänderungen beheben. Im Gegensatz dazu ist die Behebung kritischer Sicherheitsmängel nach dem Rollout deutlich aufwändiger und teurer – etwa durch Hotfixes, umfassende Regressionstests, Ausfallzeiten oder gar das Management eines Sicherheitsvorfalls.

Bessere Compliance: Ein ausgereifter SSDLC unterstützt die Einhaltung regulatorischer Vorgaben und branchenüblicher Sicherheitsstandards wie GDPR, HIPAA, PCI DSS oder NIST. Indem Sicherheitskontrollen direkt in die Entwicklungsprozesse integriert werden, lassen sich Compliance-Anforderungen systematisch und nachvollziehbar umsetzen. Bei Audits können so Nachweise unkompliziert erbracht werden – deutlich effizienter, als Sicherheitsmaßnahmen im Nachhinein aufzusetzen.

Gestärktes Kundenvertrauen: Ein klar erkennbares Engagement für sichere Softwareentwicklung – untermauert durch einen etablierten SSDLC – stärkt das Vertrauen der Kunden und verbessert die Markenreputation. In einer Zeit, in der Datenschutzverletzungen regelmäßig für Schlagzeilen sorgen, legen Kunden zunehmend Wert auf die Sicherheit der von ihnen genutzten Produkte und Services. Wer durchgängig sichere Anwendungen liefert und Sicherheitsbewusstsein demonstriert, positioniert sich als verlässlicher Anbieter, hebt sich im Markt ab und fördert die Kundenbindung.

Vermeidung kostspieliger Sicherheitsvorfälle: Der vielleicht wichtigste Nutzen eines ausgereiften SSDLC ist die wirksame Prävention schwerwiegender Sicherheitsverletzungen. Durch die systematische Reduktion von Schwachstellen während der gesamten Entwicklungsphase sinkt das Risiko erfolgreicher Angriffe erheblich. Dadurch werden nicht nur sensible Daten, geistiges Eigentum und betriebliche Abläufe geschützt – auch die hohen Folgekosten von Sicherheitsvorfällen wie Incident Response, Rechtsstreitigkeiten, Bußgelder und Reputationsschäden bleiben Unternehmen erspart.

Rolle des SSDLC bei der Risikominimierung im Sicherheitsbereich

Ein SSDLC spielt eine entscheidende Rolle bei der Minimierung von Anwendungssicherheitsrisiken, indem Schwachstellen frühzeitig im Entwicklungsprozess erkannt und behoben werden. Dieser „Shift-Left“-Ansatz stellt sicher, dass Sicherheitslücken genau dann identifiziert werden, wenn ihre Behebung am einfachsten und kostengünstigsten ist – was die Angriffsfläche des Endprodukts erheblich reduziert.

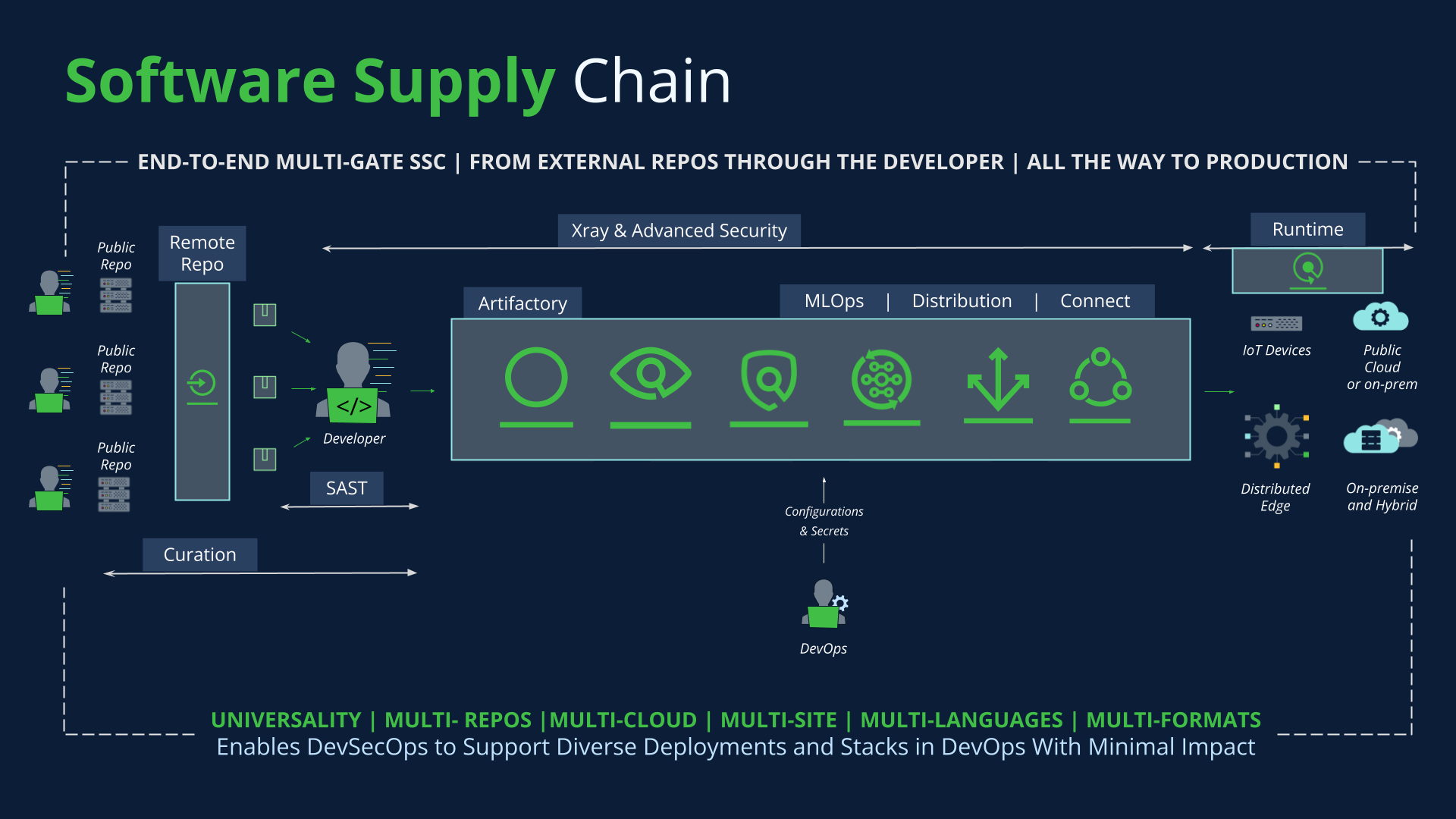

Wie JFrog eine sichere Softwareentwicklung (SSDLC) unterstützt

Sicherheit in allen Phasen des SSDLC verankern

Um den Softwareentwicklungsprozess wirksam abzusichern, muss Sicherheit in jede Phase des SSDLC integriert werden – von der Planung bis hin zum Deployment und darüber hinaus.

Welche Phasen umfasst ein SSDLC?

Der SSDLC orientiert sich typischerweise an den klassischen Phasen des SDLC – etwa Anforderungen, Design, Entwicklung, Testing, Deployment und Wartung –, ergänzt diese jedoch um gezielte sicherheitsrelevante Maßnahmen. So werden beispielsweise bereits in der Planungsphase Sicherheitsanforderungen definiert und in der Designphase Threat Modeling durchgeführt.

Sicherheitspraktiken je nach Entwicklungsphase

Nachfolgend eine Tabelle mit den einzelnen Entwicklungsphasen und den jeweils empfohlenen Sicherheitsmaßnahmen:

| Phase | Beschreibung |

| Design | Sichere Designprinzipien anwenden. Durchführung von Reviews der Sicherheitsarchitektur und von Datenflussanalysen. |

| Entwicklung | Sichere Coding-Guidelines umsetzen. Peer Code Reviews mit Fokus auf Sicherheitslücken durchführen. Statische Codeanalyse (SAST) einsetzen. |

| Testing | Dynamische Sicherheitstests (DAST) durchführen. Penetrationstests und Schwachstellenscans einplanen. |

| Deployment | Sichere Konfiguration der Zielumgebungen sicherstellen. Kontinuierliches Security-Monitoring nach dem Deployment etablieren. |

| Wartung | Regelmäßige Sicherheits-Audits und Updates durchführen. Robuste Incident-Response-Pläne implementieren. |

Welche Tools und Technologien stärken die Sicherheit im SSDLC?

Zur Umsetzung eines sicheren Softwareentwicklungsprozesses sind spezialisierte Tools erforderlich, die in den verschiedenen Phasen des SSDLC eingesetzt werden können. Hier sind zentrale Technologien, die die Sicherheit maßgeblich verbessern:

Static Application Security Testing (SAST): SAST-Tools analysieren Quellcode, Bytecode oder Binärdateien, ohne die Anwendung auszuführen. Sie erkennen potenzielle Sicherheitslücken wie SQL-Injection, Cross-Site Scripting (XSS) oder unsichere direkte Objektverweise direkt im Code. Durch die Integration in Entwickler-Workflows und CI/CD-Pipelines lassen sich Schwachstellen frühzeitig erkennen und beheben – noch bevor sie in spätere Phasen gelangen.

Dynamic Application Security Testing (DAST): DAST-Tools kommen in der Testphase zum Einsatz und untersuchen die laufende Anwendung von außen, indem sie Angriffe simulieren. Dabei werden Sicherheitslücken identifiziert, die im Code allein nicht sichtbar sind – etwa Authentifizierungsprobleme, fehlerhaftes Session-Management oder Fehlkonfigurationen auf Serverebene. DAST liefert eine Black-Box-Perspektive und ergänzt SAST durch die Analyse der produktionsnahen Umgebung.

Software Composition Analysis (SCA): SCA-Tools helfen dabei, Risiken durch Open-Source-Komponenten und Drittanbieterbibliotheken zu managen – ein wesentlicher Bestandteil moderner Anwendungen. Sie identifizieren automatisch alle verwendeten Abhängigkeiten und gleichen diese mit bekannten Schwachstellendatenbanken ab. SCA schützt vor bekannten Sicherheitslücken, sichert Lizenzkonformität und unterstützt ein proaktives Management der Software-Lieferkette.

Schwachstellen-Scanning: Schwachstellen-Scanner bieten umfassende Sicherheitsanalysen über mehrere Phasen des SSDLC hinweg. Sie identifizieren Schwachstellen nicht nur im Anwendungscode, sondern auch in Infrastruktur, Netzwerken und eingesetzten Systemen. Durch kontinuierliche Scans ermöglichen sie eine ganzheitliche Risikoanalyse – von der Entwicklungsumgebung bis zur Produktionsinfrastruktur.

Was sind die Best Practices für die Implementierung eines SSDLC?

Die Einhaltung bewährter Verfahren ist entscheidend für einen effektiven und nachhaltigen Secure Software Development Lifecycle. Dazu zählen:

Etablierung eines anerkannten Frameworks wie SLSA

Die Einführung von SLSA (Supply-chain Levels for Software Artifacts) oder vergleichbarer Frameworks unterstützt die Umsetzung eines SSDLC durch einen nachweisbaren, messbaren Ansatz zur Absicherung der Entwicklungsergebnisse. Während der SSDLC darauf abzielt, Sicherheit in jede Phase – vom Design bis zum Deployment – zu integrieren, bietet SLSA konkrete Standards und Attestierungen, die die Integrität und Vertrauenswürdigkeit von Softwareanwendungen und ihren Artefakten belegen.

Umsetzung sicherer Programmierpraktiken

Sichere Programmierpraktiken sind grundlegend für den SSDLC, da Entwickler die folgenden Richtlinien strikt einhalten müssen:

- Eingabevalidierung und -bereinigung anwenden

- Korrekte Fehlerbehandlung und Protokollierung implementieren

- Das Prinzip von “Least Privilege” einhalten

- Secrets sicher verwalten

- Gegen gängige Web-Schwachstellen schützen, falls und wenn relevant

- Sichere Bibliotheken und Frameworks verwenden

- Sichere Code-Reviews durchführen

Umfassende Sicherheitstests und Code-Reviews durchführen

Gründliche Sicherheitstests – einschließlich SAST, DAST und manueller Penetrationstests – sind essenziell und sollten durch folgende Maßnahmen ergänzt werden:

- Regelmäßige Code-Reviews durch Sicherheitsexperten oder Kollegen helfen, subtile Sicherheitslücken aufzudecken, die automatisierte Tools übersehen könnten.

- Dabei sollten auch Open-Source-Abhängigkeiten mittels Software Composition Analysis (SCA) geprüft werden, um bekannte Schwachstellen zu identifizieren.

Kontinuierliches Monitoring und Schwachstellenmanagement sicherstellen

Nach dem Deployment ist es entscheidend, Anwendungen kontinuierlich auf neue Schwachstellen und anomales Verhalten zu überwachen. Dies umfasst typischerweise:

- Den Einsatz von Security Information and Event Management (SIEM)-Systemen

- Die Implementierung proaktiver Prozesse zum Schwachstellenmanagement, um neu entdeckte Bedrohungen oder CVEs zeitnah zu beheben.

Eine effektive DevSecOps-Kultur aufbauen

Die Integration von Sicherheit in DevOps-Workflows – also die Einführung eines DevSecOps-Ansatzes – ist eine logische Weiterentwicklung des SSDLC und legt den Fokus auf Automatisierung und Zusammenarbeit.

Integration von Sicherheit in DevOps-Workflows

DevSecOps verankert Sicherheit nahtlos in jeder Phase der DevOps-Pipeline. Das bedeutet:

- Sicherheitstests, -prüfungen und -richtlinien werden automatisiert,

- kontinuierlich angewendet – vom ersten Code-Commit bis zum produktiven Deployment.

- Diese Integration beschleunigt Entwicklungszyklen und erhöht gleichzeitig die Sicherheit.

Zusammenarbeit zwischen Development-, Operations- und Security-Teams

Ein zentrales Prinzip von DevSecOps – und ein Erfolgsfaktor für den SSDLC – ist der Abbau von Silos zwischen Entwicklung, Betrieb und Sicherheit.

- Geteilte Verantwortung und enge Zusammenarbeit sorgen dafür, dass Sicherheit als gemeinsames Ziel verstanden wird.

- Das ermöglicht schnellere Problemlösungen und stärkt die Sicherheit der gesamten Software-Lieferkette.

Automatisierung und Tools für effiziente Security-Prozesse

Automatisierung ist der Schlüssel im DevSecOps-Ansatz. Automatisierte Sicherheitstests, Compliance-Prüfungen und Workflows zur Schwachstellenbehebung

- verkürzen Feedback-Loops,

- gewährleisten die konsistente Anwendung von Sicherheitsrichtlinien.

- Unverzichtbar sind dabei Tools für CI/CD-Pipelines, Artefaktmanagement und automatisiertes Schwachstellen-Scanning.

Die Rolle von JFrog bei der Umsetzung eines SSDLC

Die JFrog-Plattform vereinfacht die Umsetzung eines Secure Software Development Lifecycle (SSDLC) durch integrierte Lösungen für Artefaktmanagement, Schwachstellenanalyse und sichere Release-Orchestrierung. Durch das konsequente „Shift Left“ von Sicherheitsmaßnahmen und die Automatisierung zentraler Prozesse unterstützt JFrog Unternehmen dabei, einen durchgängigen SSDLC zu etablieren – für qualitativ hochwertige und sichere Software, die schneller ausgeliefert werden kann.

Die JFrog Platform spielt eine zentrale Rolle bei der Absicherung der gesamten Softwarelieferkette, indem sie essenzielle Sicherheits- und Management-Funktionen direkt in den Entwicklungs- und Bereitstellungsprozess integriert.

Im Zentrum steht JFrog Artifactory, das ein sicheres Management aller Software-Artefakte ermöglicht – von Binärdateien und Abhängigkeiten bis hin zu Docker-Images. Alle Komponenten sind versioniert, nachvollziehbar und zentral kontrolliert.

Ergänzend dazu bietet JFrog Xray leistungsstarke Scan-Funktionen, die automatisch bekannte Schwachstellen (CVEs) und Lizenzverletzungen in Artefakten sowie deren transitiven Abhängigkeiten identifizieren. Diese kontinuierliche Analyse hilft dabei, Sicherheitsrisiken frühzeitig zu erkennen und unsichere Komponenten gar nicht erst in den Build- oder Deployment-Prozess gelangen zu lassen – ein klarer „Shift Left“.

Für das „Shift Right“ sorgt JFrog Runtime, das DevOps- und Security-Teams die Möglichkeit gibt, laufende Anwendungen in Echtzeit zu überwachen, Risiken priorisiert zu bewerten und Sicherheitsvorfälle gezielt zu beheben – basierend auf tatsächlichem Risiko und der Integrität der Images. Durch die Sicherstellung der Artefaktintegrität entlang der gesamten Pipeline reduziert die JFrog Plattform die Angriffsfläche, verbessert die Compliance und ermöglicht die Auslieferung sicherer Software in kürzerer Zeit.

Die einheitliche Plattform von JFrog lässt sich nahtlos in bestehende Sicherheitsinfrastrukturen integrieren und ermöglicht eine effektive Zugriffskontrolle über Repositories, Builds und Pipelines hinweg. Weitere Informationen erhalten Sie bei einer virtuellen Tour, einer persönlichen Demo oder im kostenlosen Testzugang – ganz nach Ihrem Bedarf.