Definition

Das Principle of Least Privilege ist ein Betriebsprinzip, bei dem jede Entität in einem System – ob Benutzer oder Anwendungskomponente – ausschließlich auf die Informationen und Ressourcen zugreifen kann, die sie für ihre Aufgaben unbedingt benötigt.

Überblick: Principle of Least Privilege

Das Principle of Least Privilege (PoLP), manchmal auch nur Least-Privilege-Prinzip oder auf deutsch Prinzip der geringsten Privilegien, ist ein grundlegendes Konzept und eine zentrale Sicherheitspraktik in der IT. Es besagt, dass jeder Benutzer, jedes Programm und jeder Prozess nur die Berechtigungen erhalten sollte, die unbedingt notwendig sind – und nur für den Zeitraum, in dem sie tatsächlich gebraucht werden.

In modernen Unternehmensumgebungen, insbesondere im Kontext von DevOps und Cloud-nativen Architekturen, gilt das Prinzip nicht nur für menschliche Nutzer, sondern vor allem auch für nicht-menschliche Entitäten wie:

- automatisierte Skripte

- Microservices

- Container

- CI/CD-Pipeline-Agenten

- Serverless-Funktionen

Historischer Kontext und Entwicklung

Ursprünglich beschränkte sich PoLP auf klassische Rollen in Betriebssystemen – etwa Unix-Benutzergruppen oder Dateiberechtigungen. Mit dem Siegeszug von Internet, Cloud und DevSecOps hat sich der Anwendungsbereich jedoch stark erweitert:

- 1970er–1990er: Fokus auf Betriebssystem- und Kernel-Sicherheit

- 2000er (Enterprise): Anwendung auf Netzwerksegmentierung und Datenbank-Zugriffskontrollen

- 2010er–heute (Cloud & DevOps): Ausweitung auf Cloud-IAM (Identity and Access Management), Secrets Management, CI/CD-Agenten, Infrastructure as Code (IaC)-Tools und automatisierte Security-Scanner.

Schlüsselbegriffe im Zusammenhang mit dem Principle of Least Privilege

Um das Principle of Least Privilege (PoLP) im Sicherheitskontext vollständig zu verstehen, ist es wichtig, sich mit den folgenden Begriffen vertraut zu machen:

| Begriff | Definition im PoLP Context |

|---|---|

| Privilege Creep | Die schleichende Anhäufung unnötiger Zugriffsrechte – meist, weil Benutzer ihre Rolle wechseln, aber alte Berechtigungen behalten. |

| Just-in-Time (JIT) Access | Moderner Ansatz im Sinne des Least Privilege, bei dem Zugriffsrechte nur auf Anfrage und zeitlich begrenzt (z. B. 30 Minuten) gewährt und danach sofort entzogen werden. |

| Zero Trust | Sicherheitsmodell mit dem Grundprinzip „niemals vertrauen, immer verifizieren“. |

| Separation of Duties (SoD) | Konzept zur Vermeidung von Interessenkonflikten bei risikobehafteten Aufgaben – durch Aufteilung der erforderlichen Rechte auf mehrere Benutzer oder Prozesse, jeweils unter PoLP. |

| Non-Human Identity | Jede Software-Entität (z. B. Service-Account, API-Key, Container, Pipeline-Agent), die Berechtigungen zur Ausführung einer Aufgabe benötigt. |

Wie funktioniert das Principle of Least Privilege?

Die Umsetzung des Principle of Least Privilege ist eine fortlaufende Strategie, die durch strenge, systematische Kontrollen und nicht durch eine einzelne technische Lösung durchgesetzt wird. Die Durchsetzung basiert auf drei Kernmechanismen. Der erste ist die Notwendigkeit, minimale Rechte nach einem „Deny-by-Default“-Modell zu gewähren: Das System startet ohne Rechte und gewährt nur bestimmte, minimale Berechtigungen, die für eine bestimmte Aufgabe unbedingt erforderlich sind.

Auf operativer Ebene wird PoLP durch die sorgfältige Modellierung von Benutzerrollen und Berechtigungen durchgesetzt. Jeder Entität wird eine bestimmte Identität zugewiesen, die dann auf der Grundlage ihrer Aufgabenfunktion (z. B. „Deployment Engineer“, „Security Auditor“) einer definierten Rolle zugeordnet wird. Diesen Rollen werden wiederum nur die granularen Berechtigungen gewährt, die für ihre Funktion erforderlich sind – also die spezifischen Aktionen, die eine Identität für eine Ressource ausführen kann. Die beste Vorgehensweise hierbei, insbesondere in automatisierten Umgebungen, besteht darin, detaillierte Rollen für Dienstkonten zu erstellen und sicherzustellen, dass diese nur auf das Notwendige beschränkt sind. Beispielsweise könnte ein Dienstkonto nur die Berechtigung haben, ein bestimmtes Repository zu lesen und in einen anderen, dafür vorgesehenen Protokollstrom zu schreiben.

Bedeutung des Principle of Least Privilege (PoLP)

Die Integration von Least Privilege ist für die Anwendungssicherheit von entscheidender Bedeutung, da sie direkt die größten Risiken bei der Softwarebereitstellung und der Systemintegrität angeht. Sie begrenzt grundlegend den Schaden, den ein Angreifer anrichten kann. Wenn die Anmeldedaten eines CI-Pipeline-Agenten kompromittiert werden – ein primärer Vektor bei Angriffen auf die Software-Lieferkette –, werden die Aktivitäten des Angreifers sofort eingedämmt, da die gestohlenen Anmeldedaten nur minimalen, begrenzten Zugriff gewähren. Er kann diese Sicherheitslücke nicht ausnutzen, um Malware in nicht damit verbundenen Produktionsumgebungen zu installieren, Kundendaten zu stehlen oder Infrastruktur zu löschen, da dem Agenten diese hohen Berechtigungen nie gewährt wurden. Darüber hinaus ist PoLP die effektivste Kontrollmaßnahme gegen menschliches Versagen und böswillige Insider-Bedrohungen, da es sicherstellt, dass ein kleiner Fehler in einer Nicht-Produktionsumgebung nicht versehentlich zu einem katastrophalen Produktionsausfall eskalieren kann.

Das Prinzip der geringsten Privilegien wirkt sich auch durch eine erhebliche Reduzierung der Angriffsflächen aus. Jede unnötige Berechtigung, die einer Anwendung oder einem Benutzer gewährt wird, ist eine potenzielle Schwachstelle und ein Einstiegspunkt für Angriffe. PoLP schreibt vor, dass die Kommunikation der Anwendung selbst eingeschränkt werden muss – beispielsweise sollte ein Container, auf dem eine Transaktionsdatenbank läuft, keinen externen Internetzugang haben. Durch die Begrenzung des Umfangs jeder Systemkomponente werden die Auswirkungen einer Sicherheitsverletzung eingedämmt; ein Ausfall oder Exploit in einem Microservice führt nicht zu einer Kettenreaktion und legt nicht den gesamten Anwendungsstack lahm, da seine Berechtigungen auf seine eigenen Daten und internen APIs beschränkt sind.

Schließlich macht der regulatorische Druck die Einführung des Principle of Least Privilege zu einer wesentlichen Voraussetzung für die Einhaltung von Vorschriften. Wichtige Sicherheitsrahmenbedingungen und Datenschutzbestimmungen – darunter DSGVO, HIPAA, PCI DSS, SOC 2 und ISO 27001 – verlangen ausdrücklich, dass der Zugriff auf sensible personenbezogene Daten und Karteninhaberinformationen streng auf diejenigen Personen und Prozesse beschränkt wird, deren Aufgabenbereich dies unbedingt erfordert.

Was sind die Best Practices für die Umsetzung des Principle of Least Privilege?

Um eine umfassende Strategie der geringsten Privilegien zu erreichen, ist eine ausgereifte Strategie erforderlich, die Sicherheits-Governance mit Automatisierung und Entwicklerunterstützung verbindet. Eine der wichtigsten Maßnahmen ist die konsequente Durchführung von Zugriffsüberprüfungen und Audits, um einer schleichenden Ausweitung von Privilegien proaktiv entgegenzuwirken.

Bei der Gestaltung der grundlegenden Struktur ist die Optimierung rollenbasierter Zugriffskontrollstrategien von entscheidender Bedeutung. Das bedeutet, unnötige Rollenüberschneidungen zu vermeiden und kleinere, granularere Rollen zu entwerfen. Anstelle einer einzigen breiten „Entwickler”-Rolle sollten hochspezialisierte Rollen wie „Feature-A-Deployment-Agent” und „Feature-B-Tester” geschaffen werden. Entscheidend ist, dass nicht-menschliche Identitäten oder Dienstkonten mit höchster Sorgfalt behandelt werden müssen. Für jede einzelne Aufgabe oder jeden einzelnen Dienst sollte ein einzigartiges, nicht wiederverwendbares Dienstkonto mit Berechtigungen verwendet werden, die sich nur auf die einzelne Ressource beziehen, mit der es interagieren muss.

Da die manuelle Verwaltung von Berechtigungen im DevOps-Maßstab unpraktisch ist, müssen Unternehmen der Nutzung von Automatisierungstools für die Verwaltung Priorität einräumen. Moderne Identitäts- und Zugriffsmanagementsysteme (IAM), egal ob cloud-native (wie AWS IAM) oder spezialisierte Plattformen, setzen automatisch granulare RBAC- und JIT-Zugriffsregeln durch.

Secrets-Management-Tools wie HashiCorp Vault sind ebenfalls von entscheidender Bedeutung für PoLP, da sie Anmeldedaten dynamisch generieren, sie im Ruhezustand verschlüsseln und sie nur Mikrosekunden vor ihrer Verwendung in Prozesse (wie einen CI/CD-Pipeline-Schritt) einfügen, woraufhin sie sofort widerrufen werden.

Schließlich ermöglicht die Verwendung von Infrastructure-as-Code-Tools (IaC) wie Terraform den Sicherheitsteams, Richtlinien für geringstmögliche Berechtigungen als Code zu überprüfen und durchzusetzen, bevor die Infrastruktur – und die damit verbundene Rolle – überhaupt bereitgestellt wird. Damit wird diese wichtige Sicherheitskontrolle im Sinne von “shift left” effektiv auf den Anfang des Softwareentwicklungslebenszyklus (SDLC) verlagert.

JFrog und das Principle of Least Privilege

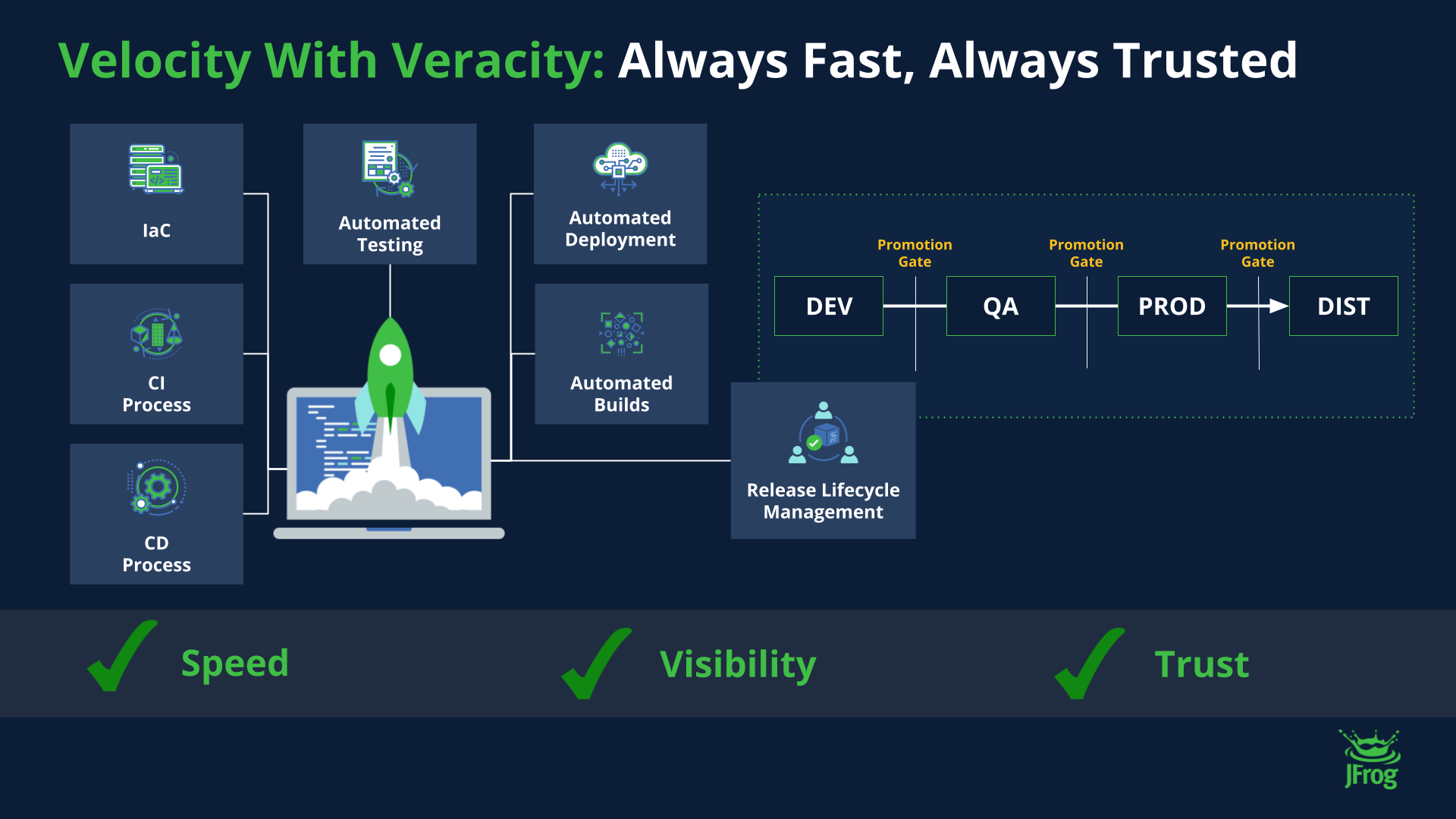

JFrog wendet das Prinzip der geringsten Privilegien an, indem es Benutzern und Diensten nur den für ihre Rollen erforderlichen Mindestzugriff gewährt, vor allem durch strenge rollenbasierte Zugriffskontrolle (RBAC) und granulare Berechtigungen.

Dieser Ansatz ist für die Stärkung der Sicherheit von grundlegender Bedeutung, da er das Risiko von unbefugtem Zugriff, Datenverletzungen und Privilegieneskalation minimiert, insbesondere in Umgebungen wie Infrastructure as Code (IaC) und Containern. JFrog verstärkt dieses Prinzip zusätzlich durch regelmäßige Zugriffsüberprüfungen, Multi-Faktor-Authentifizierung sowie umfassende Protokollierung und Überwachung.

Für weitere Informationen darüber, wie die JFrog Plattform Sie bei der Umsetzung des Principle of Least Privilege unterstützen und die Sicherheitslage Ihrer Softwareentwicklungsumgebung verbessern kann, machen Sie eine virtuelle Tour, vereinbaren Sie eine persönliche Demo oder starten Sie ganz bequem eine kostenlose Testversion.