Definition

Eine Software Vulnerability ist ein konkreter Fehler oder eine Sicherheitslücke im Code, in der Architektur oder in der Konfiguration einer Anwendung, die von Bedrohungsakteuren ausgenutzt werden kann, um die Grenzen der Systemsicherheit zu durchbrechen.

Überblick über Software-Schwachstellen

Eine Software Vulnerability oder Software-Schwachstelle ist ein Fehler oder eine Schwachstelle im Code, die von Angreifern ausgenutzt werden kann, um Vertraulichkeit, Integrität oder Verfügbarkeit von Systemen zu kompromittieren. Sie entstehen durch unsichere Programmierpraktiken, Fehlkonfigurationen oder nicht beachtete Softwareabhängigkeiten. Werden sie nicht behoben, sind Organisationen anfällig für Cyberangriffe, Datenschutzverletzungen und Compliance-Verstöße.

Mit zunehmender Komplexität moderner Software-Lieferketten steigt auch das Risiko. Daher ist es entscheidend, zu verstehen, was Software Vulnerabilities sind, welche Auswirkungen sie auf Unternehmen haben und wie sie sich effektiv managen lassen.

Was sind die Ursachen und Risiken von Software Vulnerabilities?

Eine Software-Schwachstelle ist ein Defekt oder eine Lücke in einem Programm, die ausgenutzt werden kann, um unautorisierte Aktionen durchzuführen. Solche Schwachstellen können in Betriebssystemen, Anwendungen oder Bibliotheken vorkommen – und werden häufig erst nach der Bereitstellung entdeckt.

Zu den Hauptursachen von Software-Schwachstellen zählen:

- Fehler im architektonischen Design

- Logikfehler

- Implementierungsfehler

- Programmierfehler

- Unsichere Konfigurationen

Dies sind nur einige Beispiele für Ursachen, die Systeme anfällig für Angriffe machen.

Schwachstellen sind kein rein theoretisches Risiko. Angreifer scannen Systeme kontinuierlich nach solchen Schwachstellen, um sie gezielt auszunutzen. Deshalb ist die frühzeitige Erkennung und Behebung ein entscheidender Bestandteil jeder Sicherheitsstrategie für die Software-Lieferkette.

Welche Arten von Software-Schwachstellen gibt es?

Es gibt zahlreiche Schwachstellentypen – von Programmierfehlern bis hin zu Fehlkonfigurationen. Zu den vier häufigsten Kategorien zählen:

- Buffer-Overflow-Schwachstellen: Wenn Programme mehr Daten in den Speicher schreiben, als vorgesehen ist – was Angreifern potenziell das Ausführen von beliebigem Code erlaubt.

- Injection-Schwachstellen (z. B. SQL-Injection): Angreifer schleusen schädliche Befehle in Abfragen oder Skripte ein.

- Cross-Site Scripting (XSS): Ermöglicht es Angreifern, schädliche Skripte in Webanwendungen einzubetten, um z. B. Benutzerdaten zu stehlen.

- Eskalation von Privilegien: Schwachstellen, die es Angreifern ermöglichen, höhere Berechtigungen zu erlangen als vorgesehen.

Reale Vorfälle zeigen die Tragweite solcher Schwachstellen. Der Log4j-Angriff im Jahr 2021 ließ sich auf einen Fehler im Umgang der Log4j-Bibliothek mit Java Naming and Directory Interface (JNDI)-Lookups zurückführen. Millionen von Anwendungen waren betroffen – rund 93 % aller Cloud-Umgebungen galten als gefährdet.

Neuere Schwachstellen wie die npm– und React2Shell-Sicherheitslücken aus dem Jahr 2025 zeigten erneut, wie gefährlich eine einzige fehlerhafte Open-Source-Komponente sein kann – und wie schnell dadurch Tausende von Unternehmen einem Risiko ausgesetzt sind.

Diese Beispiele verdeutlichen: Eine einzige Schwachstelle kann sich auf ganze Ökosysteme – und sogar ganze Branchen – auswirken.

Auswirkungen von Software Vulnerabilities verstehen

Die Risiken im Zusammenhang mit Software-Schwachstellen sind sowohl kurzfristiger als auch langfristiger Natur:

- Operationale Risiken: Exploits können zu Systemausfällen, Ransomware-Infektionen und dem Diebstahl sensibler Daten führen.

- Finanzielle Risiken: Sicherheitsverletzungen ziehen häufig Bußgelder, Rechtsstreitigkeiten und Umsatzverluste nach sich.

- Reputationsrisiken: Kunden verlieren das Vertrauen in Unternehmen, die ihre Daten nicht ausreichend schützen.

Bleiben Schwachstellen unbehandelt, summieren sie sich zu einem technischem Schuldenberg, der sowohl die Sicherheit als auch die Widerstandsfähigkeit des Unternehmens gefährdet.

Wie sich die Wahrscheinlichkeit und Auswirkung von Schwachstellen verringern lassen

Ein proaktiver Sicherheitsansatz ist entscheidend, um das Risiko von Schwachstellen zu reduzieren. Dieser kombiniert sicheres Programmieren, Patch-Management und kontinuierliche Bewertungen – etwa durch das Scannen von Websites und Anwendungen auf Schwachstellen in allen Umgebungen.

- Sicheres Programmieren und Entwickeln: Die Einhaltung bewährter Richtlinien wie den OWASP-Standards reduziert die Anzahl an Fehlern, die in die Produktion gelangen. Regelmäßige Code-Reviews und statische Analysewerkzeuge helfen, Probleme frühzeitig zu erkennen.

- Regelmäßige Updates und Patch-Management: Das zeitnahe Einspielen von Patches gehört zu den wirksamsten Schutzmaßnahmen. Viele große Sicherheitsvorfälle – etwa bei Equifax – waren auf nicht gepatchte Systeme zurückzuführen.

- Schwachstellenscans und Bewertung: Automatisierte Schwachstellenscanner erkennen Sicherheitslücken, bevor Angreifer sie ausnutzen können. In Kombination mit Penetrationstests ergibt sich ein umfassendes Bild der Angriffsfläche.

- Prüfung von Drittanbieterabhängigkeiten: Open-Source-Komponenten müssen kontinuierlich überwacht werden. Die Integration von Software Composition Analysis (SCA) stellt sicher, dass alle Abhängigkeiten auf Schwachstellen geprüft werden.

Die Umsetzung dieser Maßnahmen verringert nicht nur die Wahrscheinlichkeit von Schwachstellen, sondern minimiert auch deren Auswirkungen im Fall eines Angriffs.

Herausforderungen beim Schutz vor Software Vulnerabilities

Organisationen stehen beim effektiven Umgang mit Schwachstellen immer wieder vor ähnlichen Hürden:

Entwicklungsgeschwindigkeit

Ein zentrales Problem ist die hohe Entwicklungsgeschwindigkeit. Agile Methoden und DevOps-Praktiken setzen auf schnelle Iterationen und häufige Releases – oft zulasten gründlicher Sicherheitsprüfungen. Da eilig neue Funktionen ausgeliefert werden, bleiben kritische Schwachstellen häufig unentdeckt, bis sie bereits in der Produktion sind – und das System dadurch angreifbar machen.

Tool-Wildwuchs

Ein weiteres Hindernis ist der sogenannte “Tool Sprawl”. Viele Unternehmen setzen unterschiedliche Tools für das Scannen, Patchen, Monitoring und Reporting ein. Jedes dieser Tools erfüllt zwar seinen Zweck, doch die fehlende Integration erschwert eine einheitliche Risikobewertung. Das führt zu doppeltem Aufwand, widersprüchlichen Ergebnissen und verzögerten Reaktionen, sobald Schwachstellen erkannt werden.

Lücken im Know-how über Sicherheit

Hinzu kommt der Mangel an Sicherheitsexpertise in den Teams. Entwickler und Betriebsteams verfügen nicht immer über Kenntnisse in sicherem Programmieren oder in der Behebung von Schwachstellen. Ohne dediziertes Know-how über Sicherheit bleiben Risiken oft unerkannt oder werden zugunsten knapper Veröffentlichungstermine hintangestellt. Dadurch steigt die Abhängigkeit von automatisierten Tools, die zwar Schwachstellen identifizieren, aber häufig keinen ausreichenden Kontext zur Behebung liefern.

Sensibilisierung und Schulung

Schließlich stellen mangelndes Bewusstsein und fehlende Schulungen nach wie vor eine dauerhafte Herausforderung dar. Selbst bei klaren Richtlinien und geeigneten Tools können Mitarbeiter unbeabsichtigt Risiken verursachen – etwa durch das Ignorieren sicherer Praktiken, Fehlkonfigurationen oder die Wiederverwendung von fehlerhaftem Code. Ohne kontinuierliche Weiterbildung wird Sicherheit zur Nebensache statt zu einer gemeinsamen Verantwortung innerhalb der Organisation.

Diese Herausforderungen lassen sich nicht allein durch neue Tools bewältigen – sie erfordern einen kulturellen Wandel. Die Integration von DevSecOps-Prinzipien in den Softwareentwicklungszyklus stellt sicher, dass Sicherheit nicht nachträglich „hinzugefügt”, sondern von Anfang an in jede Phase eingebettet wird. Dieser Kulturwandel hilft, die notwendige Entwicklungsgeschwindigkeit mit dem ebenso kritischen Bedarf an robuster Sicherheit in Einklang zu bringen.

Management des Lebenszyklus von Software Vulnerabilities

Ein effektives Schwachstellenmanagement erfordert einen strukturierten Lebenszyklusansatz, der sicherstellt, dass Schwachstellen nicht nur erkannt, sondern auch priorisiert, behoben und kontinuierlich überwacht werden.

Der Prozess beginnt mit der Erkennung: Schwachstellen werden mithilfe automatisierter Scanner, Bug-Bounty-Programmen oder externer Threat-Intelligence-Quellen aufgedeckt. Dieser erste Schritt ist essenziell für die Transparenz – denn Unternehmen können nur beheben, was ihnen auch bekannt ist.

Nach der Identifikation folgt die Bewertung. In dieser Phase werden Schwachstellen anhand von Faktoren wie Schweregrad, Ausnutzbarkeit und geschäftlichen Auswirkungen analysiert. Standards wie CVSS ermöglichen eine konsistente Risikoeinstufung und helfen Teams dabei zu entscheiden, welche Schwachstellen sofortige Maßnahmen erfordern und welche zu einem späteren Zeitpunkt behoben werden können.

Anschließend erfolgt die Behebung. Dieser Schritt umfasst das Einspielen von Sicherheits-Patches, das Implementieren von Workarounds oder das Umkonfigurieren von Systemen, um die Schwachstellen zu schließen. Eine wirksame Behebung bezieht sich nicht nur auf die konkrete Lücke, sondern verhindert auch ähnliche Probleme in der Zukunft.

Die darauf folgende Phase ist die Verifizierung. Hier prüfen Teams, ob die Behebungsmaßnahmen erfolgreich waren – also ob ein Patch oder eine Konfigurationsänderung die Schwachstelle tatsächlich beseitigt hat und keine neuen Probleme entstanden sind. Die Verifizierung stellt sicher, dass der Lebenszyklus die angestrebten Ergebnisse liefert.

Kontinuierliche Überwachung bildet den letzten Schritt: Neue Schwachstellen müssen erkannt und behoben werden, sobald sie auftreten – insbesondere in modernen Anwendungen, die sich ständig weiterentwickeln. Kontinuierliches Monitoring stellt sicher, dass Sicherheit nicht auf punktuellen Maßnahmen basiert, sondern dauerhaft gewährleistet bleibt.

Zunehmend kommt Automatisierung zum Einsatz, um den gesamten Lebenszyklus zu beschleunigen. Die Integration von Schwachstellenmanagement in CI/CD-Pipelines ermöglicht es, Schwachstellen zu erkennen und zu beheben, bevor sie in die Produktion gelangen. So wird Schwachstellenmanagement zu einer ganzheitlichen, proaktiven Disziplin.

Zukünftige Entwicklungen im Schwachstellenmanagement

Das Feld der Software-Schwachstellen entwickelt sich kontinuierlich weiter – geprägt durch neue Technologien und Angriffsmethoden. Zu den wichtigsten Trends gehören:

- DevSecOps-Integration: In der Sicherheit gibt es zunehmend einen “Shift Left”, sie ist fester Bestandteil von Entwicklung und Testphasen – Schwachstellenerkennung wird zur Standardaufgabe im Coding-Prozess.

- KI-gestützte Erkennung: Machine-Learning-Modelle identifizieren Muster in Schwachstellen und prognostizieren die Wahrscheinlichkeit einer Ausnutzung.

- SBOMs: Die Software Bill of Materials wird zum Standard für Transparenz bei Softwarekomponenten und deren Schwachstellen.

- Cloud-native Risiken: In containerisierten und Microservices-basierten Umgebungen erfordern Schwachstellen in Images und Orchestrierungs-Tools neue Sicherheitsansätze.

Unternehmen, die kontinuierliche Verbesserung, Automatisierung und integrierte Prozesse verfolgen, sind besser aufgestellt, um Schwachstellen in dieser Bedrohungslandschaft zu managen, die sich stetig wandelt.

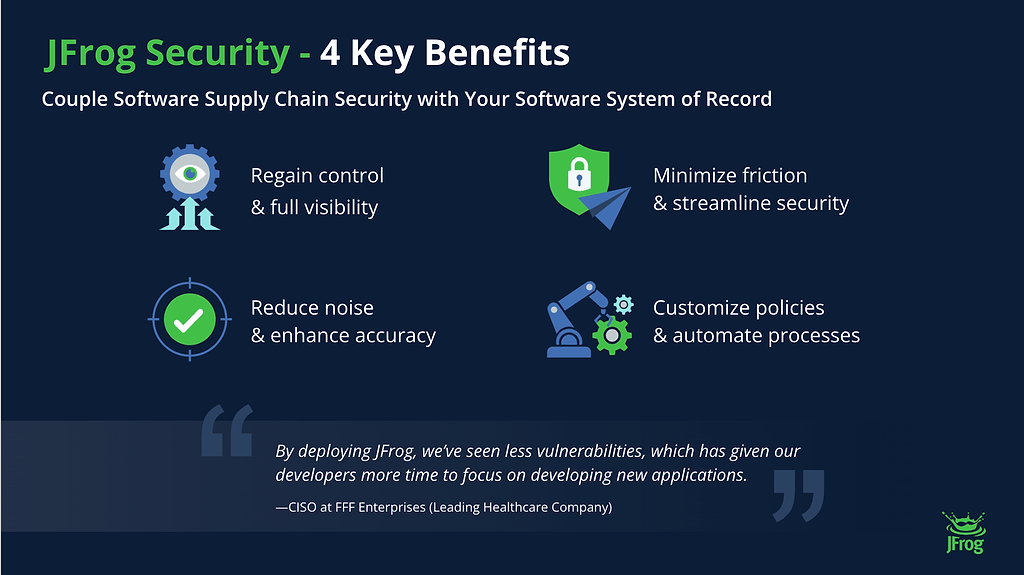

Wie JFrog Anwendungen vor Software Vulnerabilities schützt

Auch wenn sich Schwachstellen nie vollständig vermeiden lassen, können sie mit den richtigen Tools und Prozessen wirksam gemanagt werden. JFrog Xray ermöglicht die kontinuierliche Überprüfung von Binärdateien und Abhängigkeiten, um Schwachstellen zu identifizieren – bevor sie ausgenutzt werden. Durch die nahtlose Integration in die JFrog Plattform werden die Scan-Ergebnisse mit Metadaten, Nutzungskontext und Richtlinien angereichert, sodass Teams ihre Maßnahmen gezielt auf die wichtigsten Schwachstellen ausrichten können.

Dank der Verknüpfung von SCA, Schwachstellenscans und vollständigem Lifecycle-Management stellt JFrog sicher, dass Schwachstellen erkannt, bewertet und im Rahmen eines automatisierten DevSecOps-Workflows behoben werden. Das reduziert Risiken entlang der gesamten Software-Lieferkette und stärkt gleichzeitig Compliance und Resilienz.

Mit JFrog wird das Management von Software-Schwachstellen zur integrierten, automatisierten Sicherheitsstrategie.

Bringen Sie Ihre DevSecOps-Strategie aufs nächste Level!

Sehen Sie sich unser On-Demand-Webinar an und erfahren Sie, wie Fannie Mae die Softwareentwicklung durch einen konsequent sicherheitsorientierten Ansatz revolutioniert hat.