Security „Lefter than Left“: Der Schlüssel zur Vermeidung riskanter Packages

Mit der rasanten Entwicklung im Bereich KI werden Entwickler heute mit einer beeindruckenden Auswahl an neuen Software Packages und bahnbrechenden Tools wie GitHub CoPilot, Sourcegraph, Qodo, Cursor oder Goose überflutet. Diese versprechen enorme Fortschritte in Sachen Produktivität und Wirkung der Softwareentwicklung – und die Begeisterung darüber wächst stetig.

Doch auch Cyberangreifer teilen diese Begeisterung. Die Einführung neuer Entwicklungsressourcen übersteigt stets die Möglichkeiten, deren Nutzung zu sichern, und dies bietet böswilligen Akteuren eine Gelegenheit, Schwachstellen ohne nennenswerte Schwierigkeiten durch strenge Sicherheitskontrollen auszunutzen.

In der Developer-Security-Welt wurden bereits große Fortschritte bei der Absicherung von Open-Source-Software (OSS) Abhängigkeiten und externen Komponenten erzielt. Schließlich gelangt der Großteil der Schwachstellen in Code-Basen über Bausteine von Drittanbietern in das System. Doch im KI-Zeitalter nehmen die Risiken für die Software-Lieferkette rapide zu – und sie weiten sich über reine Software-Abhängigkeiten hinaus auf Developer-Tools und Extensions aus.

Der größte npm-Lieferketten-Angriff der Geschichte trifft 20 Packages

Am 8. September 2025 wurde ein massiver Angriff auf Software-Lieferketten auf populäre npm-Packages entdeckt. 20 Packages mit insgesamt über zwei Milliarden Downloads waren betroffen. In diesem Fall schleusten die Angreifer bösartigen Code ein, um Kryptowährungstransaktionen abzufangen und umzuleiten. Die enorme Reichweite macht diesen Vorfall zum bisher umfassendsten Lieferketten-Angriff in der Geschichte von npm (eine detaillierte technische Analyse finden Sie im Blog des JFrog Security Research Teams). Glücklicherweise blieben die realen Auswirkungen trotz der 2,5 Millionen Downloads der kompromittierten Packages minimal.

Angriffe dieser Art werden immer häufiger und raffinierter. Viele Softwareunternehmen stehen vor dem Dilemma: Entweder sie bremsen die Geschwindigkeit und Produktivität ihrer Entwickler durch drakonische Sicherheitsmaßnahmen aus, oder sie gehen durch ungeprüfte Artefakte, Packages und Tools ein zu hohes Risiko für ihre Software-Lieferkette ein.

Es ist keine praktikable Strategie, sich darauf zu verlassen, dass Entwickler jedes Package oder Tool manuell prüfen. Erforderlich ist stattdessen eine Lösung, die riskante oder bösartige Komponenten direkt „an der Tür“ blockiert und sicherstellt, dass sie gar nicht erst in den Software Development Lifecycle (SDLC) gelangen.

Dies ist der differenzierte Ansatz, den JFrog mit seiner Software Supply Chain Security Plattform verfolgt: Wir verlagern Security noch weiter „nach links“ als herkömmliche Shift-Left-Ansätze.

Risiken präventiv begegnen mit JFrog Curation

JFrog Curation ist die Lösung, die es Entwicklern ermöglicht, mühelos mit validierten und freigegebenen Abhängigkeiten und Packages zu arbeiten. Es fungiert im Wesentlichen als Firewall zwischen Ihren Entwicklern und öffentlichen Repositories. So wird sichergestellt, dass nur geprüfte OSS-Abhängigkeiten in das Ökosystem Ihres Unternehmens gelangen.

Curation trackt die von Ihrem Unternehmen zugelassenen OSS-Packages und -Modelle. Durch diesen richtlinienbasierten Ansatz für Softwarekomponenten von Drittanbietern entsteht eine Win-Win-Situation für Security-Teams und Entwickler gleichermaßen.

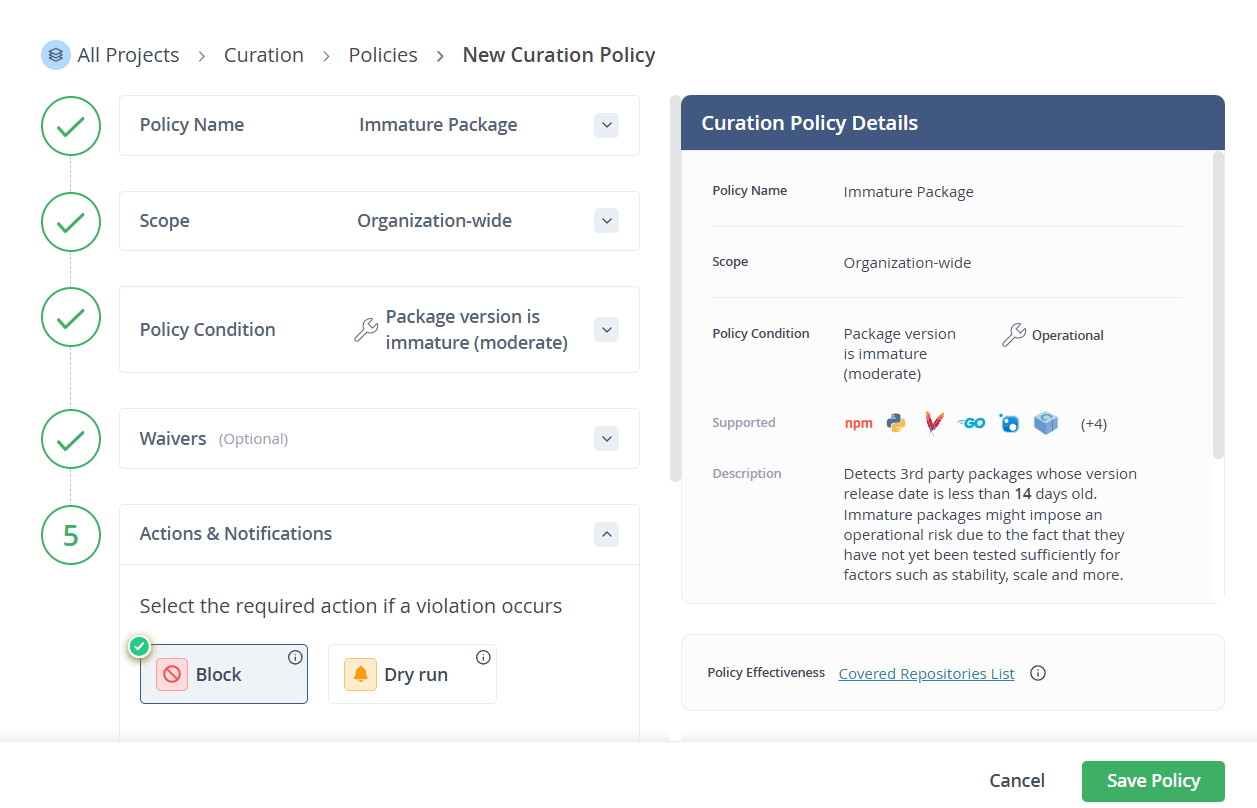

ABBILDUNG 1: Erstellung detaillierter Richtlinien in Curation zum Blockieren unreifer Packages

Die Sicherheit profitiert massiv von Curation. Betrachten wir ein gängiges Szenario: Eine neue Version eines Packages wird veröffentlicht, und Entwickler laden sie sofort herunter, um sie einzusetzen. „Unreife“ Packages bergen jedoch oft operationelle Risiken sowie ernsthafte Sicherheitslücken, die typischerweise erst innerhalb eines Fensters von 14 Tagen nach dem Release entdeckt werden. Mit Curation können Security-Teams Richtlinien durchsetzen, die neue Packages basierend auf ihrem Alter blockieren. Dies gibt der Security-Community die nötige Zeit für eine fundierte Prüfung.

Man könnte meinen, dass solche Richtlinien die Developer Experience (DevEx) beeinträchtigen. Schließlich könnte das Blockieren eines Packages ein gesamtes Projekt zum Stillstand bringen. Curation löst dieses Problem: Wenn die von Entwicklern angeforderten neuesten Packages nicht den Anforderungen der Reifegradrichtlinie entsprechen, weist Curation Artifactory einfach an, die neueste konforme Version gemäß Ihren definierten Richtlinien bereitzustellen.

Möchten Sie im Detail erfahren, wie Curation Ihre Software-Lieferkette vor riskanten Packages schützt? Vereinbaren Sie einen Termin mit einem unserer Experten!