Bevor Sie OpenClaw Zugriff auf Ihre Accounts geben, lesen Sie diesen Blogpost

In Sachen Sicherheit rechnen wir nicht damit, dass immer alles reibungslos läuft. Wir setzen auf Zero-Trust und richten Kontrollmechanismen ein, um den Blast Radius zu begrenzen. Diese Denkweise fehlt heute in vielen OpenClaw-Deployments.

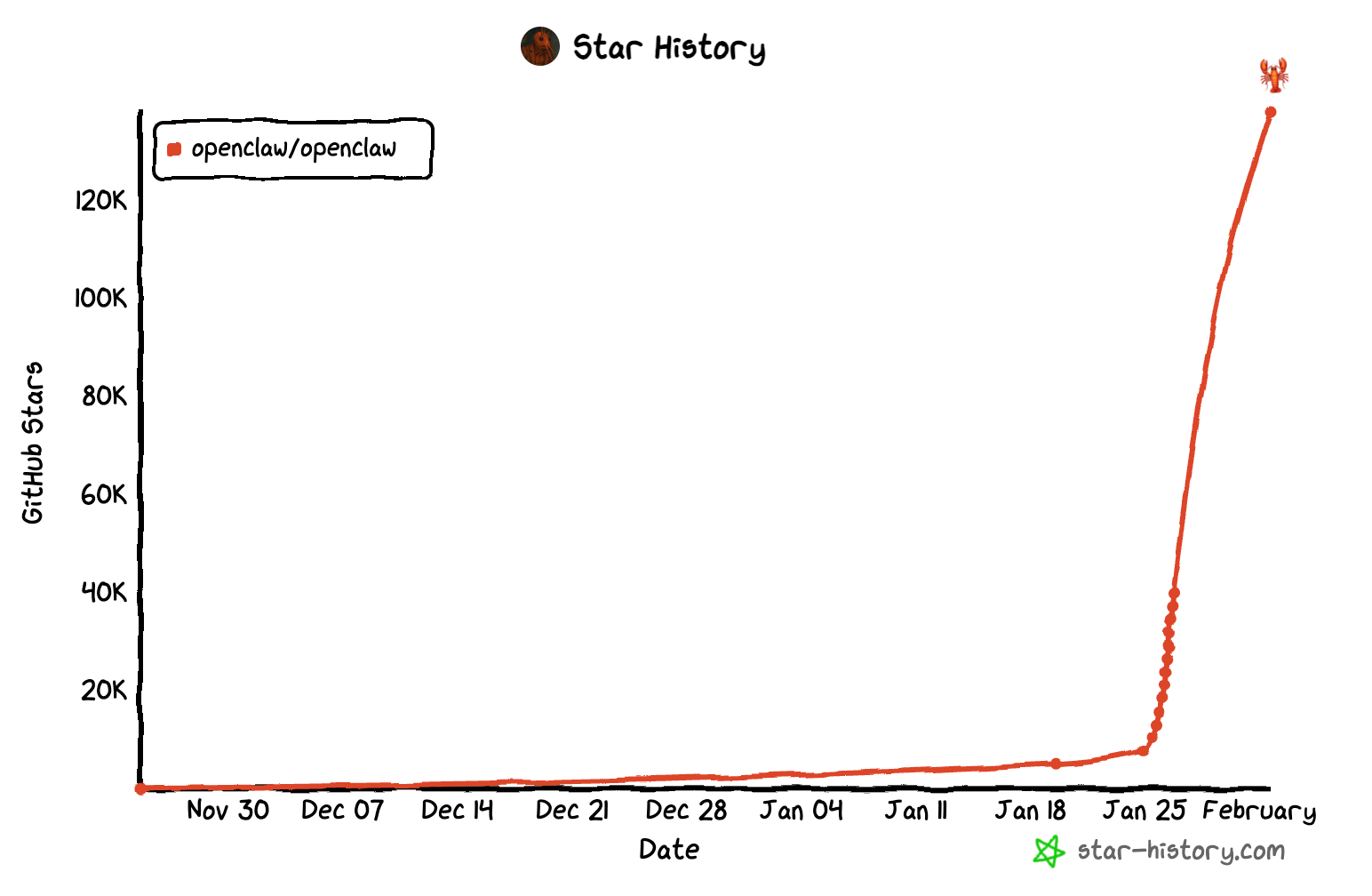

Der neue persönliche KI-Assistent OpenClaw (früher bekannt als ClawdBot und MoltBot) ist derzeit in aller Munde. Seit seinem Release im November 2025 hat er die Tech-Welt im Sturm erobert und schnell weit über 100.000 GitHub-Stars, Zehntausende Forks und Millionen von Besuchern angesammelt.

OpenClaw ist eine offene Agenten-Plattform, die direkt auf Ihren Geräten läuft und sich in mehr als 50 beliebte Anwendungen und Services integrieren lässt – darunter gängige Chat-Plattformen wie WhatsApp, Telegram, Slack, Discord, Google Chat, Signal, iMessage, Microsoft Teams, WebChat sowie erweiterte Channels wie BlueBubbles, Matrix und Zalo.

Mit OpenClaw kann ein KI-Agent:

- Ihre E-Mails verwalten

- Auf Dateien auf Ihrem Computer zugreifen und diese bearbeiten

- WhatsApp- oder Slack-Nachrichten beantworten oder Befehle über diese Kanäle entgegennehmen

- Im Web surfen

- Und vieles mehr

Diese Utilities sind jedoch nicht umsonst – Sie bezahlen OpenClaw mit Ihrer eigenen Security-Posture. Damit der Agent funktioniert, benötigt er Zugriff auf das Dateisystem, Bash-Execution-Berechtigungen, API-Keys und Netzwerkzugriff. Das ist eine Menge – und mit wachsender Komplexität steigen auch die Sicherheitsrisiken.

Peter Steinberger, der Gründer von OpenClaw, erkennt offen an, dass „Sicherheit unsere oberste Priorität bleibt“. Auch wenn das ehrlich gemeint ist, bestätigt die Aussage, dass das Sicherheitsmodell von OpenClaw noch nicht ausgereift ist.

Das Problem ist, dass viele Nutzer das Tool schon jetzt installieren, ihm umfangreiche Berechtigungen gewähren und es mit ihren sensiblen Systemen und Accounts verknüpfen, während es gleichzeitig ein attraktives Ziel für Angreifer ist.

Das Risiko ist real: Ihre digitalen Schlüssel sind in Gefahr

Die Installation eines KI-Assistenten wie OpenClaw und das Gewähren weitreichender Berechtigungen bedeutet effektiv, die Schlüssel zu Ihrem digitalen Leben aus der Hand zu geben.

Es unterscheidet sich nicht davon, jemandem, den Sie kaum kennen, die Schlüssel zu Ihrem Zuhause zu geben. Vielleicht hilft Ihnen diese fremde Person beim Tragen Ihrer Einkäufe, sie könnte aber genauso gut den Schlüssel nachmachen lassen, andere einladen oder die Tür offenlassen, ohne dass Sie es bemerken.

Entscheidend sind nicht nur die Absichten, sondern vor allem die Möglichkeiten.

Sie sollten sich fragen:

- Haben Sie einen sicheren Ort für Ihre wertvollsten Besitztümer oder ist alles offen zugänglich?

- Wie sicher ist dieser Ort?

- Wer kann darauf zugreifen?

- Tauschen Sie die Schlösser aus, wenn Schlüssel geteilt oder nachgemacht wurden?

Wenn Nutzer OpenClaw Zugriff auf E-Mails, Dateien, Kalender, Messaging-Plattformen und API-Keys geben (häufig alles auf einmal und ohne Isolation), setzen sie ein perfektes System voraus – und nicht eines, das sich noch weiterentwickelt und verschiedenen Sicherheitsrisiken ausgesetzt ist.

Wie funktioniert OpenClaw?

Bevor wir uns die eigentlichen Sicherheitsrisiken anschauen, ist es wichtig zu verstehen, was OpenClaw überhaupt ist und wie es arbeitet.

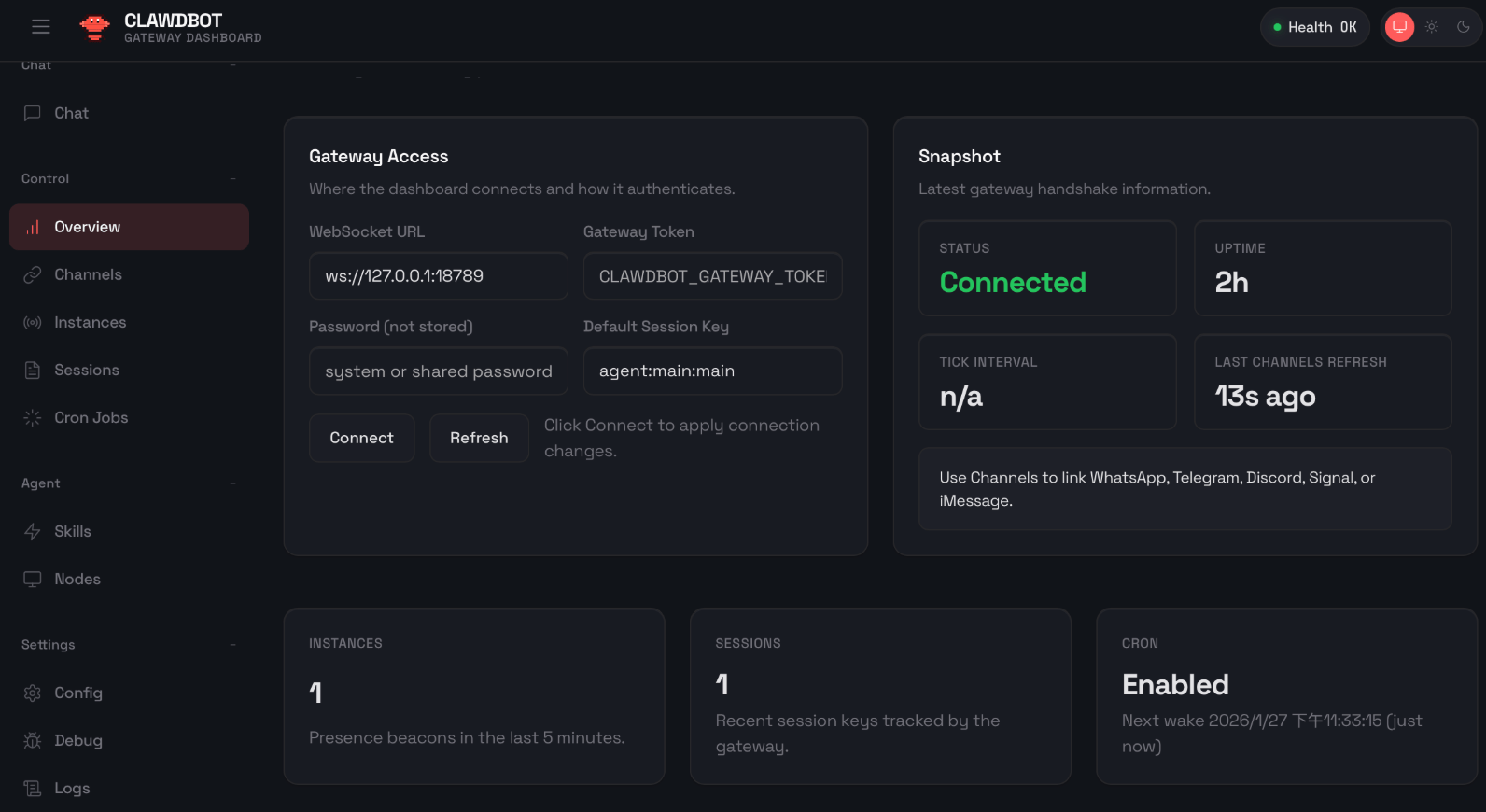

Auf einem hohen Niveau ist OpenClaw ein lokal laufendes KI-Agent-Gateway. Wenn Sie OpenClaw installieren und starten, startet es einen Service auf Ihrem Rechner, der quasi als Gehirn und Control Plane für einen oder mehrere KI-Agenten dient. Dieser Service stellt ein lokales Webinterface und eine API bereit, die normalerweise an localhost auf einem bestimmten Port gebunden sind und über die Nutzer mit dem Agenten interagieren.

Das lokale Gateway und das Webinterface

Wenn OpenClaw läuft, öffnet es einen lokalen HTTP-Server, der über den Browser zugänglich ist.

Dieses einfache Dashboard verschleiert die Tatsache, dass Ihre Agenten möglicherweise unbeschränkten Zugriff haben, der die Sicherheit Ihrer Software-Lieferkette bedroht.

Dieses Web-UI ist mehr als nur ein Chat-Fenster. Es ist effektiv ein Agentensteuerungs-Dashboard, das Nutzern erlaubt:

- Anweisungen in natürlicher Sprache an den Agenten zu senden

- Aktionen wie das Senden von WhatsApp-Nachrichten, Postings auf Slack zu posten oder API-Abfragen zu triggern

- Tools wie Dateioperationen, Code-Ausführung oder Web-Requests auszuführen

- Integrationen und Credentials zu konfigurieren

- Protokolle, Tasks und den Agentenstatus einzusehen

Im Hintergrund wird jede Nachricht, die Sie eingeben, in strukturierte Anweisungen übersetzt, die der Agent verarbeitet und möglicherweise in reale Aktionen umsetzt.

Integrationen und Berechtigungen

Die Stärke von OpenClaw liegt in seinen Integrationen. Ein einzelner Agent lässt sich mit Dutzenden externer Services verbinden, darunter Chat-Plattformen, Cloud-Provider, E-Mail-Systeme, Kalender, Code-Ausführungsumgebungen und mehr. Bei vielen Deployments erhalten die Agenten umfangreiche Berechtigungen, damit diese Integrationen sofort reibungslos funktionieren.

Diese Berechtigungen sind typischerweise langlebige API-Tokens oder OAuth-Credentials, die in lokalen oder Remote-Konfigurationsdateien als Plain Text gespeichert werden können und es dem Agenten erlauben, im Namen des Nutzers zu handeln. Sobald sie gewährt wurden, unterscheidet der Agent nicht zwischen legitimen Benutzeranweisungen und bösartigen Anfragen – sofern er nicht explizit eingeschränkt wird.

Schon wenige Tage nach dem ersten Hype: Offenlegung sensible Accounts, Daten und Dateien

Übermäßige Berechtigungen und Fehlkonfiguration

Nutzer installieren OpenClaw häufig mit breitem Zugriff auf E-Mails, Cloud-Speicher, Kalender, Messaging-Plattformen und sogar Befehle auf Systemebene. In vielen Fällen sind Admin-Dashboards auf allen Netzwerkschnittstellen mit schwacher oder fehlender Authentifizierung exponiert, was sensible Accounts, Daten und Dateien gefährdet.

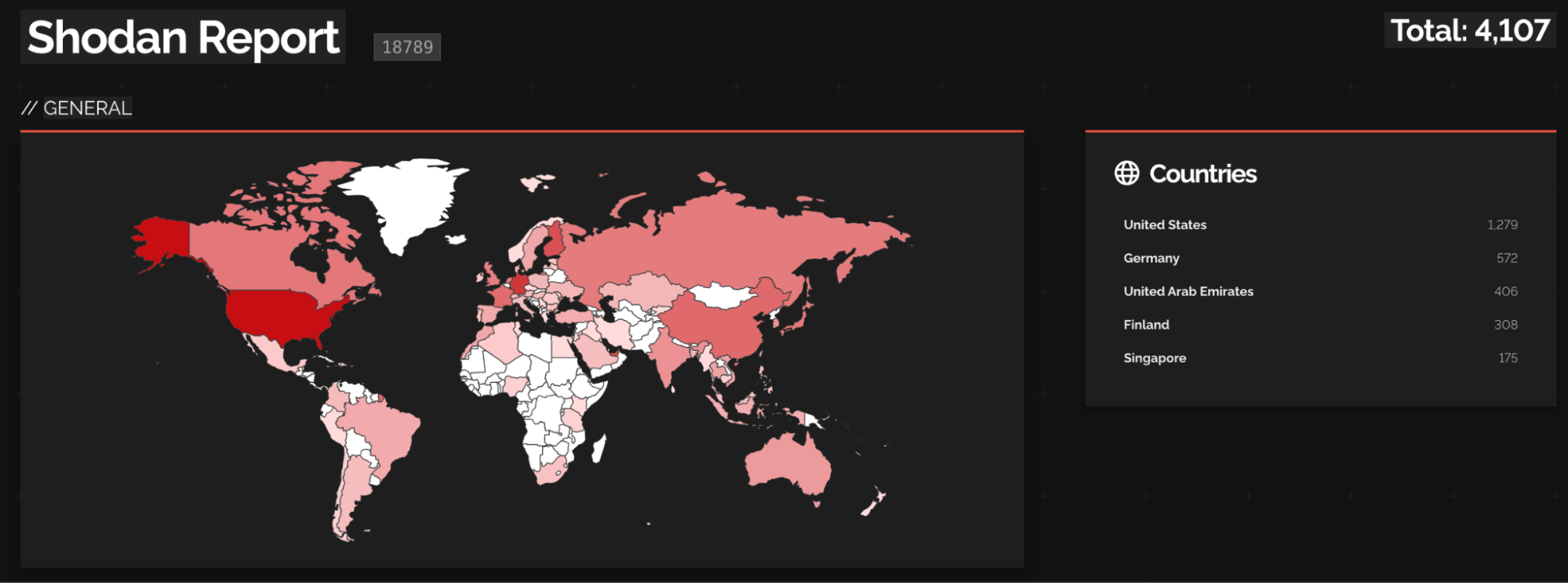

Wird OpenClaw korrekt konfiguriert, ist der Agent an das lokale Interface gebunden und sollte nur vom selben Rechner aus zugänglich sein. Viele Nutzer prüfen oder verstehen ihre Konfiguration jedoch nicht vollständig und machen den Agenten für das gesamte Netzwerk zugänglich – oder schlimmer noch, für das Internet – ohne jegliche Authentifizierung.

Dadurch kann jeder, der den exponierten Endpoint erreichen kann, mit dem Agenten interagieren und direkten Zugriff auf den Hosting-Rechner erhalten. Abhängig von aktivierten Tools und Berechtigungen kann ein Angreifer Dateien vom Dateisystem lesen, E-Mails und WhatsApp-Konversationen einsehen, API-Keys extrahieren, Slack-Threads lesen und weitere Aktionen des Agenten triggern.

Das auszunutzen, ist nicht einmal kompliziert. Eine einfache Abfrage des Standardports (18789) von OpenClaw über Shodan offenbart bereits Tausende exponierter OpenClaw-Agenten, die über das Internet zugänglich sind – und eine erhebliche und wachsende Angriffsfläche darstellen:

Risiken in der Lieferkette und im Skill-Ökosystem

Die von der Community geteilten Skill-Libraries und Drittanbieter-Extensions von OpenClaw sind weitgehend nicht geprüft. Bösartige oder anfällige Skills können umfangreiche Berechtigungen anfordern, Malware installieren oder sensible Informationen exfiltrieren.

Mehrfache Umbenennungen des Projekts haben zudem Möglichkeiten für Angreifer geschaffen, Domains, Social-Media-Accounts und Repositories zu klonen und Phishing- oder Malware-Kampagnen sowie andere Betrugsversuche zu pushen. Zusammengenommen machen diese Faktoren die Lieferkette zu einem bedeutenden Angriffsvektor für Nutzer.

Ein aktuelles Beispiel ist eine VS-Code-Erweiterung namens „ClawdBot Agent“, die sich als Trojaner entpuppte – das offizielle ClawdBot-Team hatte nie eine VS-Code-Extension veröffentlicht. Weitere Beispiele wurden von Ofir Balassiano gemeldet, der 37 bösartige Skills auf ClawdHub identifizierte, die drei unterschiedlichen aktiven Kampagnen zugeordnet werden konnten.

Und all das ist vermutlich nur die Spitze des Eisbergs: Denn wie jeder KI-Agent kann auch OpenClaw schwächere Modelle ausführen, die anfälliger für Prompt-Injection-Angriffe sind – was seine Aktionen bei jedem Schritt beeinflussen kann.

Nutzen Sie OpenClaw mit Bedacht

Obwohl OpenClaw mächtig ist, können Sie mehrere praktische Maßnahmen ergreifen, um Risiken zu reduzieren:

- RTM & „openclaw security audit“ verwenden: Vermeiden Sie Fehlkonfigurationen, machen Sie sich mit den Security-Konfigurationen von OpenClaw für die sichere Ausführung von Bash und Tools vertraut und aktivieren Sie Human-in-the-Loop for sensible Aktionen. Verwenden Sie OpenClaws integriertes Tool für Security Auditing, bevor Sie das Gateway ausführen und nach jeder Konfigurationsänderung.

- Netzwerk-Exponierung begrenzen: Stellen Sie immer sicher, dass OpenClaw nicht für das Internet zugänglich ist. Idealerweise wird es nur in einem isolierten Netzwerk betrieben. Nutzen Sie VPNs oder Tailscale für einen sicheren externen Zugriff. In diesem Abschnitt der Anleitung wird gezeigt, wie Sie das Gateway lokal ausführen.

- Authentifizierung aktivieren: Verwenden Sie die integrierten Gateway-Token oder integrieren Sie OAuth-Provider, um Zugriffskontrollen durchzusetzen. In diesem Abschnitt der Anleitung erfahren Sie, wie Sie die Gateway-Authentifizierung korrekt konfigurieren.

- Integrationen beschränken: Verbinden Sie nur die Services, die Sie benötigen, und vergeben Sie nur minimale Berechtigungen. Sie können die Nutzung von Tools/Binärdateien einschränken, wie hier und hier beschrieben.

- Vorsicht bei bösartigen Aktivitäten: Verwenden Sie nur vertrauenswürdige und geprüfte Extensions und Skills aus offiziellen Quellen und achten Sie auf bösartige Pakete mit ähnlichen Namen. Installieren Sie nur aus bekannten, vertrauenswürdigen Quellen.

- Agentenvorgänge überwachen: Behalten Sie Logs und Alerts im Blick, um ungewöhnliches Verhalten zu erkennen. Lesen Sie den Logging-Abschnitt in der offiziellen Anleitung und leiten Sie die Logs in die Logging-Plattform Ihres Unternehmens weiter.

Wie immer können auch die folgenden allgemeinen Maßnahmen dazu beitragen, das Risiko durch OpenClaw zu verringern:

- Ausführung isolieren: Führen Sie OpenClaw in einer VM, einem Container oder einer Sandbox-Umgebung aus, damit Aktionen des Agenten Ihr Hauptsystem nicht beeinflussen.

- Keys rotieren: Generieren und aktualisieren Sie API-Token und OAuth-Credentials regelmäßig.

Wie JFrog Ihnen helfen kann, OpenClaw abzusichern

Wenn Sie Agenten in einer Unternehmensumgebung betreiben, reicht es nicht, sich auf individuelle Konfigurationen zu verlassen – Sie müssen wirklich Ihre gesamte Software-Lieferkette absichern. Hier kommt JFrog ins Spiel – mit Lösungen, die Sie vor KI-spezifischen Bedrohungen schützen:

- JFrog Curation: Blockiert automatisch verdächtige oder bösartige Drittanbieter-Pakete – einschließlich Typosquatting und neu paketierten Code – sowie IDE-Erweiterungen, sodass nur vertrauenswürdige OSS-Artefakte und Extensions in Ihre Umgebung gelangen.

- JFrog AI Catalog: Bietet ein zentrales System of Record für das KI-Ökosystem und stellt sicher, dass nur ausdrücklich zugelassene Assets genutzt werden und definiert, wer sie verwenden darf und in welcher Form.

- JFrog Artifactory: Dient als Ihr sicheres, einheitliches Registry. Es speichert OpenClaw-Binärdateien und Docker-Images, bietet Visibility und Zugriffskontrolle über bereitgestellte Artefakte, sodass Sie genau wissen, wo Agenten in Ihrem Unternehmen im Einsatz sind.

- JFrog Xray: Scannt gespeicherte Artefakte kontinuierlich auf Schwachstellen und sendet sofort Alerts, wenn eine neue Sicherheitslücke (z. B. eine CVE in einer Agenten-Dependency) erkannt wird.

Lassen Sie nicht zu, dass lokale Tools zu einem Risiko für Ihr Unternehmen werden. Vereinbaren Sie noch heute eine Demo und erfahren Sie, wie die JFrog Plattform Ihnen die nötige Transparenz und Kontrolle bietet, um Ihre Software-Lieferkette im Zeitalter von KI abzusichern.