Définition

Le hachage (ou « hashing ») utilise une fonction mathématique pour convertir des données en entrée en une valeur de longueur fixe : une empreinte numérique des données d’origine. Il permet des recherches rapides, prend en charge l’indexation et aide à détecter les manipulations en produisant des résultats différents, même en cas de légères modifications des données d’entrée.

Vue d’ensemble du hachage

Le hachage est le processus de conversion des données d’entrée en une chaîne de caractères de longueur fixe à l’aide d’un algorithme mathématique appelé fonction de hachage. Il est largement utilisé dans le développement de logiciels et la cybersécurité pour assurer l’intégrité des données, l’authentification sécurisée et la récupération efficace des données. Le hachage permet de s’assurer que les données restent inchangées, traçables et faciles à vérifier dans tous les systèmes.

Pourquoi le hachage est-il important ?

Le hachage est une technique fondamentale utilisée pour transformer les données dans un format fixe afin de faciliter la vérification, le stockage et la récupération. Cette section explique le fonctionnement conceptuel du hachage, ses applications et la raison pour laquelle il joue un rôle essentiel dans le développement de logiciels et la cybersécurité d’aujourd’hui.

Comparaison du hachage avec d’autres techniques de manipulation des données

Le hachage est fondamentalement différent de techniques telles que le cryptage et la compression, bien que toutes trois impliquent la transformation de données à des fins distinctes. Alors que le chiffrement sécurise les données pour en assurer la confidentialité et que la compression réduit la taille pour plus d’efficacité, le hachage crée une empreinte de longueur fixe pour vérifier l’intégrité des données et permettre des opérations de recherche rapides.

- Le hachage est un processus à sens unique qui convertit l’entrée en un condensé de longueur fixe. Il n’est pas réversible, ce qui signifie que l’entrée originale ne peut pas être récupérée à partir du hachage. Il est principalement utilisé pour la vérification et l’indexation des données.

- Le cryptage est un processus bidirectionnel qui encode les données en texte chiffré à l’aide d’une clé, ce qui permet aux utilisateurs autorisés de récupérer les données d’origine. Il est utilisé pour la confidentialité.

- La compression réduit la taille des données pour le stockage ou la transmission, mais elle est entièrement réversible. Elle n’offre aucune garantie de sécurité ou d’intégrité.

Chaque technique a un objectif distinct : le hachage garantit l’intégrité, le cryptage assure la confidentialité et la compression optimise l’efficacité.

Brève histoire et évolution du hachage

Le hachage a vu le jour dans les années 1950 en tant que méthode permettant d’accélérer la recherche de données dans les premiers systèmes informatiques. Il est d’abord utilisé dans des structures de données, telles que les tables de hachage, pour permettre des recherches rapides. Dans les années 1970 et 1980, le hachage devient un élément central de la cryptographie, permettant la vérification et l’authentification sécurisées des données.

Au fur et à mesure des progrès informatiques, de nouveaux algorithmes de hachage sont introduits pour faire face aux nouvelles menaces. Les premiers algorithmes, tels que MD5 et SHA-1, ont été largement adoptés, mais ont fini par être abandonnés en raison de vulnérabilités dues à des collisions. Les algorithmes modernes, tels que SHA-256, SHA-3 et BLAKE3 offrent une plus grande résistance aux attaques, de meilleures performances et une adaptabilité aux nouveaux cas d’utilisation dans des domaines tels que la blockchain, le DevOps sécurisé et la protection de la chaîne d’approvisionnement logicielle.

Comment fonctionne le hachage ?

Le hachage consiste à traiter les données d’entrée, qu’il s’agisse d’une chaîne, d’un fichier ou d’un message, au moyen d’une fonction de hachage qui produit une séquence de caractères de longueur fixe. Ce résultat, connu sous le nom de valeur de hachage ou de condensé, représente de manière unique l’entrée dans un format cohérent, quelle que soit la taille originale de l’entrée.

Les fonctions de hachage sont déterministes, ce qui signifie que la même entrée produira toujours le même hachage. Ils sont conçus pour être rapides, irréversibles et sensibles à de petites modifications des données d’entrée. Une modification mineure des données d’origine se traduit par un hachage complètement différent, un comportement connu sous le nom d’effet d’avalanche. Les fonctions de hachage fortes visent également à minimiser les risques de collisions, lorsque deux entrées distinctes produisent le même résultat.

Le processus de hachage suit généralement quelques étapes clés. Tout d’abord, les données d’entrée sont transmises à la fonction de hachage. En interne, la fonction divise les données en blocs, applique des algorithmes de compression ou de transformation et mélange les bits à l’aide d’opérations mathématiques, telles que les décalages dans le sens des bits, l’arithmétique modulaire et les permutations. Le résultat est une sortie de longueur fixe, généralement 128, 160, 256 ou 512 bits, en fonction de l’algorithme utilisé.

Par exemple, en utilisant SHA-256 :

- Entrée :

hello world - Sortie :

b94d27b9934d3e08a52e52d7da7dabfac484efe37a5380ee9088f7ace2efcde9

Si l’entrée est remplacée par « hello World », la sortie est totalement différente :

- Sortie :

7c211433f02071597741e6ff5a8ea34789abbf43a1f1ac776e3c8e1aa47e7b2d

Cette transformation entrée-sortie montre comment le hachage peut détecter efficacement les changements, ce qui en fait un outil idéal pour vérifier l’intégrité des données.

Quels sont les avantages du hachage ?

Efficacité dans l’extraction et le stockage des données

Le hachage améliore les performances d’un système en permettant un accès en temps constant aux données dans des structures telles que les tables de hachage. Ceci est particulièrement utile dans les environnements à fort volume, tels que l’indexation des bases de données, la mise en cache de la mémoire et les systèmes de stockage de données à grande échelle. En associant les données d’entrée à des emplacements spécifiques dans la mémoire, le hachage réduit le temps de recherche et favorise l’évolutivité des performances des applications.

Intégrité et vérification des données grâce aux hachages

Le hachage permet de vérifier que les données n’ont pas été modifiées lors de leur transmission ou de leur stockage. Les systèmes génèrent un hachage des données d’origine et le comparent à un hachage nouvellement généré à la destination. Si les valeurs correspondent, les données sont considérées comme non modifiées. Cette approche est couramment utilisée pour valider les fichiers téléchargés, vérifier l’authenticité des logiciels et maintenir la cohérence des sauvegardes ou des systèmes de contrôle des versions.

Applications dans divers domaines, tels que la cybersécurité et la gestion de bases de données

Dans le domaine de la cybersécurité, le hachage est utilisé pour protéger les informations sensibles. Les mots de passe sont stockés sous forme de valeurs hachées plutôt qu’en clair, ce qui réduit l’impact d’une violation de la base de données. Le hachage prend également en charge les signatures numériques, la validation des certificats et les opérations de la blockchain. Dans les systèmes de base de données, le hachage est utilisé pour accélérer les performances des requêtes et gérer efficacement les grands ensembles de données. Dans tous ces domaines, le hachage offre un moyen fiable de maintenir la confiance, la sécurité et les performances.

Quelles sont les limites du hachage ?

Si le hachage est un outil fondamental en informatique et en cybersécurité, il n’est pas sans limites. Il est essentiel de comprendre ses contraintes pour l’utiliser de manière efficace et sûre dans les systèmes modernes. Qu’il s’agisse du risque de collision ou de la nécessité d’une mise en œuvre adéquate, le hachage doit être appliqué avec précaution pour éviter d’introduire des vulnérabilités ou des problèmes de performance dans les workflows critiques.

Comprendre les collisions de hachage et leurs implications

Une collision de hachage se produit lorsque deux entrées différentes produisent la même valeur de hachage. Bien que les fonctions de hachage puissantes soient conçues pour minimiser ce risque, les collisions sont mathématiquement inévitables en raison de la longueur fixe des sorties de hachage. Dans des contextes sensibles sur le plan de la sécurité, tels que les signatures numériques ou la vérification de fichiers, une attaque par collision réussie pourrait permettre à un pirate de substituer des données malveillantes sans être détecté. C’est pourquoi des algorithmes comme MD5 et SHA-1 ne sont plus considérés comme sûrs pour une utilisation cryptographique.

Limites des fonctions de hachage en termes de sécurité

Le hachage ne permet pas à lui seul d’assurer la confidentialité ou le contrôle d’accès. S’il peut confirmer que des données ont été modifiées, il ne peut pas empêcher un accès non autorisé ni révéler qui a effectué une modification. En outre, si les fonctions de hachage sont utilisées sans salage ou autres mesures de protection, elles peuvent être vulnérables aux attaques par force brute ou par table rainbow (table arc-en-ciel). De mauvais choix de mise en œuvre, comme l’utilisation d’algorithmes de hachage obsolètes ou rapides pour le stockage des mots de passe, peuvent également exposer les systèmes à des risques inutiles.

Considérations futures sur le développement des fonctions de hachage

Avec l’augmentation de la puissance de calcul et l’évolution des méthodes d’attaque, les fonctions de hachage doivent également s’adapter. Le développement futur des fonctions de hachage se concentrera sur l’amélioration de la résistance aux menaces émergentes, y compris celles posées par l’informatique quantique. Les performances et l’évolutivité resteront également des considérations essentielles, en particulier pour les cas d’utilisation impliquant des systèmes en temps réel, la blockchain ou des appareils IoT. Les organismes de normalisation, tels que le NIST continuent d’évaluer les nouveaux algorithmes afin de garantir la sécurité à long terme et la praticité dans divers environnements.

Quelles sont les applications du hachage ?

Le hachage est utilisé dans de nombreux domaines de l’informatique, de la sécurité et du développement de logiciels. Sa capacité à cartographier, vérifier et protéger efficacement les données en fait un composant essentiel des technologies d’infrastructure et de couche applicative. Qu’il s’agisse d’accélérer les requêtes dans les bases de données, de sécuriser les mots de passe ou de vérifier les artefacts logiciels, le hachage joue un rôle essentiel dans la mise en place de systèmes numériques rapides, évolutifs et fiables.

Utilisation du hachage dans les structures de données, telles que les tables de hachage

L’une des utilisations les plus anciennes et les plus courantes du hachage concerne les structures de données, telles que les tables de hachage. Ces structures utilisent des fonctions de hachage pour attribuer des clés à des positions spécifiques dans la mémoire, ce qui permet d’insérer, d’extraire et de supprimer rapidement des données. Cela est particulièrement utile dans les applications qui nécessitent des performances en temps réel, telles que les compilateurs, les systèmes de mise en cache et les bases de données à grande échelle. L’indexation basée sur le hachage permet une complexité en temps constant en moyenne, même avec de grands ensembles de données.

Rôle du hachage dans la cybersécurité, y compris le stockage des mots de passe

Dans le domaine de la cybersécurité, le hachage est une technique fondamentale pour sécuriser les données sensibles. Les mots de passe ne sont jamais stockés en clair ; les systèmes stockent leurs équivalents hachés. Lors de l’authentification, le mot de passe saisi est haché et comparé au hachage stocké. S’ils correspondent, l’accès est accordé. Combinée au salage, cette approche protège contre les vecteurs d’attaque courants, tels que les attaques par dictionnaire et par table arc-en-ciel.

Le hachage prend également en charge les signatures numériques, la validation des certificats et la distribution sécurisée des logiciels. Il s’agit d’un élément essentiel pour maintenir la confiance dans la communication, garantir l’authenticité des messages et détecter la falsification des artefacts logiciels ou des documents.

Exemples d’industries et de scénarios utilisant le hachage

Le hachage est largement utilisé dans tous les secteurs d’activité et dans tous les cas d’utilisation :

- Finances : utilisé pour sécuriser les enregistrements de transactions, les journaux d’audit et les données sensibles des clients.

- Soins de santé : permet de protéger les informations relatives aux patients et de garantir l’intégrité des dossiers médicaux électroniques.

- Développement de logiciels : assurer la cohérence du code dans les pipelines CI/CD et vérifier l’intégrité des dépendances via les nomenclatures logicielles (SBOM).

- Blockchain et Web3 : sous-tend les mécanismes de consensus et garantit l’immutabilité des grands livres distribués.

- Services en nuage : permet la mise en cache sécurisée, la vérification du stockage distribué et la validation du contrôle d’accès.

De la sécurisation des informations d’identification à l’optimisation des performances des systèmes, le hachage permet des opérations évolutives et fiables dans presque tous les environnements numériques.

Quelles sont les meilleures pratiques en matière de hachage ?

L’application efficace du hachage ne se limite pas à la sélection d’un algorithme : il s’agit de comprendre le contexte, de le mettre en œuvre de manière sécurisée et de le maintenir dans le temps. Les bonnes pratiques suivantes permettent de s’assurer que le hachage répond à la fois aux objectifs de performance et de sécurité.

Choisir la bonne fonction de hachage pour des applications spécifiques

Toutes les fonctions de hachage ne conviennent pas à tous les cas d’utilisation. Pour les contrôles généraux d’intégrité des données, des fonctions comme SHA-256 ou BLAKE3 offrent un bon équilibre entre rapidité et sécurité. Toutefois, pour le stockage des mots de passe, il est préférable d’utiliser des fonctions de hachage cryptographique délibérément lentes, telles que bcrypt, scrypt ou Argon2. Ces algorithmes comprennent des mécanismes intégrés pour résister aux attaques par force brute en augmentant la difficulté de calcul.

Les fonctions obsolètes, telles que MD5 et SHA-1, doivent être évitées, en particulier dans les contextes cryptographiques, en raison de leur vulnérabilité aux attaques par collision.

Conseils de mise en œuvre pour un hachage efficace

La sécurité de la mise en œuvre est aussi importante que le choix de l’algorithme. Utilisez des bibliothèques cryptographiques bien établies au lieu de créer des fonctions de hachage personnalisées. Il faut toujours saler les entrées sensibles, telles que les mots de passe afin de garantir des hachages uniques et d’empêcher les attaquants d’utiliser des tables de recherche précalculées.

Assurer un traitement cohérent des codages de caractères et des formats d’entrée, en particulier lors du hachage de données structurées ou de la transmission de valeurs entre systèmes. Un encodage incorrect peut entraîner des résultats de hachage incohérents d’une plateforme à l’autre ou d’un langage à l’autre.

Le hachage devrait également être intégré dans les workflows CI/CD, les dépôts d’artefacts et les systèmes d’authentification en utilisant des pratiques normalisées et des vérifications automatisées dans la mesure du possible.

Mises à jour régulières et maintenance des algorithmes de hachage

Les fonctions de hachage doivent être réexaminées et mises à jour périodiquement pour rester en phase avec l’évolution des menaces. Suivez les orientations des organismes de normalisation, tels que le NIST pour les avis de dépréciation d’algorithmes ou les nouvelles recommandations en matière de cryptographie. Dans le cadre des examens de sécurité de routine, vérifiez si vos systèmes continuent d’utiliser des fonctions faibles ou obsolètes et planifiez des migrations vers des solutions plus robustes si nécessaire.

Préserver l’agilité des algorithmes, c’est-à-dire pouvoir remplacer la fonction de hachage sans refondre l’architecture, permet de rendre les systèmes plus durables et de limiter la dette technique à long terme.

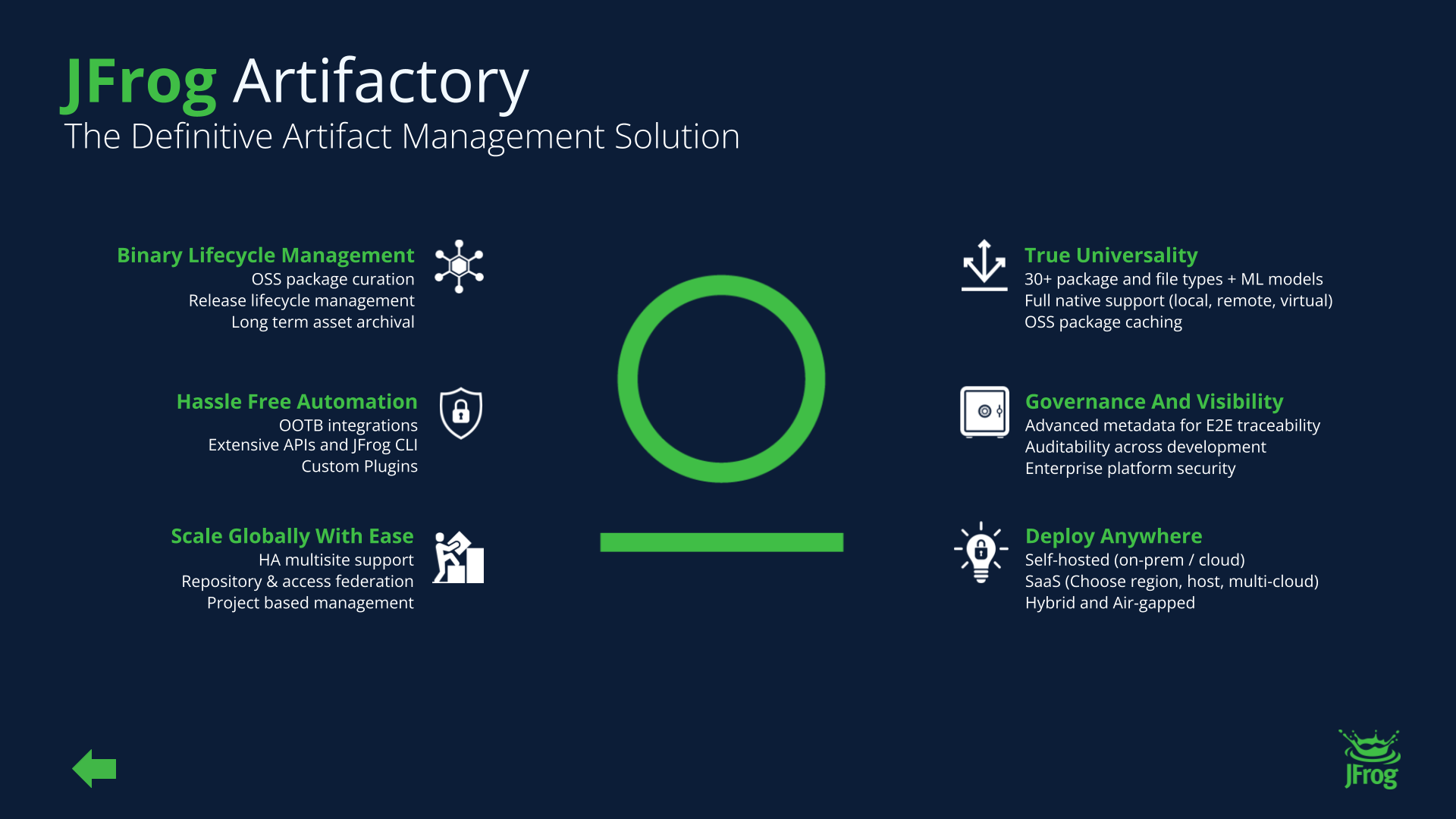

Comment JFrog prend en charge le hachage

JFrog soutient le développement de logiciels sécurisés en utilisant le hachage pour garantir l’intégrité, la traçabilité et la cohérence des artefacts tout au long du cycle de livraison des logiciels. Artifactory génère et stocke automatiquement des valeurs de hachage (telles que SHA-256) pour tous les binaires, ce qui aide les équipes à détecter les manipulations et à vérifier l’authenticité des composants.

Les hachages sont également utilisés pour soutenir la création de SBOM, l’analyse des vulnérabilités et les workflows de promotion. En intégrant le hachage dans la gestion des artefacts et le suivi des métadonnées, JFrog permet aux organisations de renforcer la sécurité de la chaîne d’approvisionnement sans perturber la vitesse de développement.

Pour plus d’informations, veuillez consulter notre site web, organisez une visite virtuelle ou organisez une démonstration individuelle à votre convenance.