Livraison de logiciels de confiance

à l’ère de l’IA

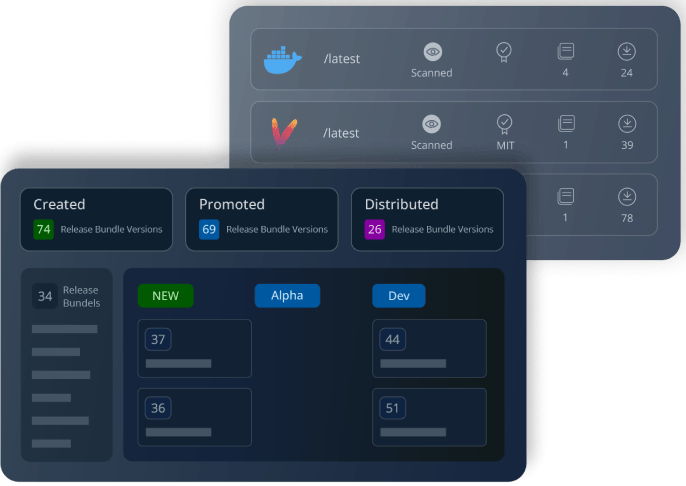

Brisez les silos de mise en production en vous appuyant sur une source de vérité unique couvrant l’ensemble de votre chaîne d’approvisionnement logicielle.Une source de vérité unique couvrant l’ensemble de votre chaîne d’approvisionnement logicielle.

Gérez, sécurisez et gouvernez votre IA et vos actifs logiciels à partir d’une plateforme unique

Quoi de neuf avec JFrog

JFrog présente

AppTrust

Assurez l’intégrité et la conformité logicielle grâce à des contrôles fondés sur des preuves et à des insights contextuels.

Catalogue AI

Établissez une sécurité et une gouvernance unifiées, à l’échelle de l’entreprise et au-delà, couvrant l’ensemble de vos workloads d’IA.

JFrog Total Economic Impact™ Report

A commissioned Forrester study shows how organizations cut costs, boost engineering efficiency, and reduce risk with JFrog’s security solutions.

Détection de nouveaux packages compromis

Suite à la récente compromission des packages nx et d’une autre vague visant des packages populaires, le registre a de nouveau été attaqué.

Nouveau programme de partenariat JFrog

pour la collecte de preuves

Rationalisez la collecte des preuves d’attestation avec des intégrations clé en main à travers le SDLC

Renforcer les capacités de chacun, partout

Au service des équipes d’entreprise de tous les secteurs

Nous voulions déterminer ce que nous pouvions vraiment utiliser au lieu d’avoir cinq ou six applications différentes. Nous nous demandions si nous pouvions utiliser une solution unique. Et Artifactory est arrivé. C'est une interface unique pour nous. Elle nous a fourni tout ce dont nous avions besoin.

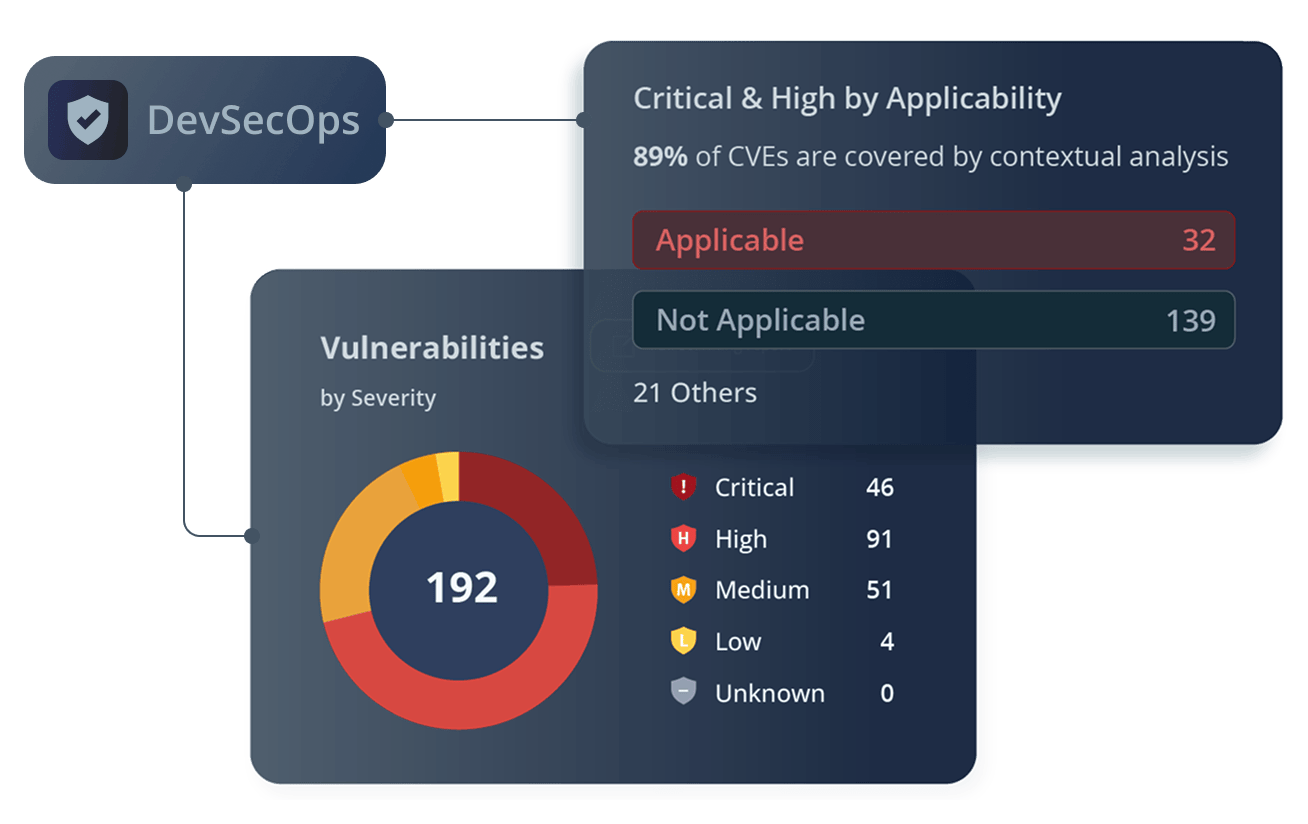

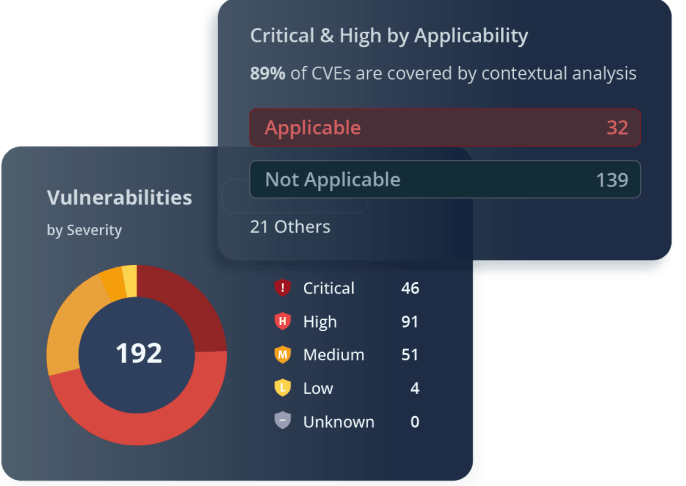

En déployant JFrog, nous avons constaté moins de vulnérabilités, ce qui a donné à nos développeurs plus de temps pour se concentrer sur le développement de nouvelles applications. Et comme les différentes équipes de développement se trouvent toutes sur la même plateforme, le processus a été centralisé et rationalisé.

Depuis son passage à Artifactory, notre équipe a pu réduire considérablement notre charge de maintenance... Nous pouvons aller de l’avant et être une organisation DevOps plus approfondie.

Je suis les principes de base d’AppSec : prévenir, détecter, corriger. Et quand je regarde les offres de JFrog, elles cochent ces cases pour moi. ]

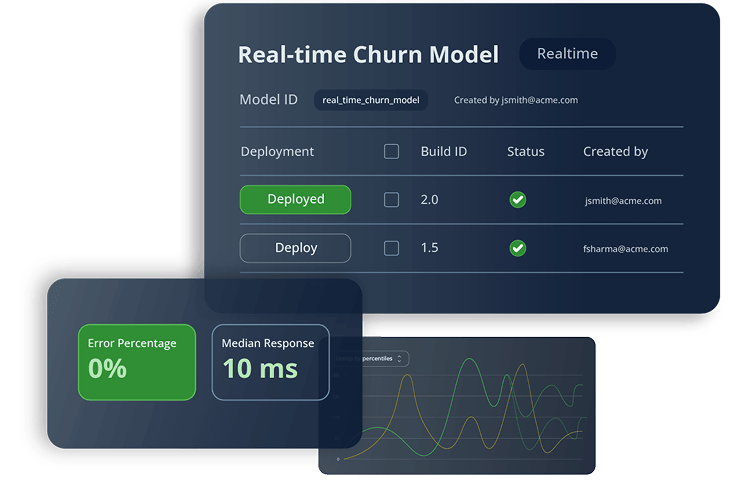

Avant... la livraison d’un nouveau modèle d’IA prenait des semaines... Désormais, l’équipe de recherche peut travailler de manière indépendante et livrer tout en satisfaisant les équipes d’ingénierie et de produit. Nous avons mis cinq nouveaux modèles en production en quatre semaines.

Au fur et à mesure que notre entreprise se développait, JFrog Connect nous a aidés à améliorer nos opérations. La possibilité d’automatiser et de diffuser des mises à jour logicielles sur plusieurs appareils à la fois nous fait gagner du temps et des ressources à chaque version déployée. Si l’on considère le coût du temps d’un ingénieur, c’était une décision facile.

Au service de plus de 80 % du Fortune 100

pas la captivité

Prêt à essayer JFrog ?

Testez-le par vous-même avec une visite autoguidée ou un essai gratuit,

Ou contactez notre équipe pour discuter de vos besoins.