Définition

Le cycle de vie du développement logiciel sécurisé (SSDLC) est une approche disciplinée visant à intégrer la sécurité dans l’ensemble du processus de développement logiciel. Il étend le cycle de vie traditionnel du développement logiciel (SDLC) en intégrant des exigences de sécurité bien définies à tous les stades du développement, depuis le précodage, le codage, le build, les tests jusqu’au déploiement et à la maintenance.

Vue d’ensemble du SSDLC

Le SSDLC est un processus structuré qui aborde de manière proactive les questions de sécurité tout au long du processus de développement logiciel, au lieu de traiter la sécurité après coup. Cette approche garantit que la sécurité fait partie intégrante de la conception, du développement et du déploiement de l’application.

Définition et explication du SSDLC

Le cycle de vie du développement logiciel sécurisé (SSDLC) fait référence à l’intégration des activités et des considérations de sécurité à chaque étape du cycle de développement logiciel conventionnel. Ses principaux objectifs sont les suivants :

- Définir les exigences en matière de sécurité.

- Effectuer des tests de sécurité.

- Réaliser des revues de code.

- Gérer les vulnérabilités pour créer des applications intrinsèquement plus sûres.

- Minimiser les défauts de sécurité et les risques dès le début du processus de développement.

Principes clés du SSDLC

L’évolution du cycle de vie du développement logiciel sécurisé (SSDLC) est une réponse directe à deux facteurs critiques : la complexité croissante des systèmes logiciels modernes et l’escalade rapide des menaces de cybersécurité. Dans les approches antérieures, les considérations de sécurité étaient souvent reléguées aux dernières étapes du cycle de vie du développement logiciel (SDLC). Cette approche de la sécurité conduisait souvent à la découverte de vulnérabilités à un stade avancé du cycle de développement, ce qui nécessitait des correctifs coûteux, longs et réactifs.

L’évolution actuelle vers un SSDLC robuste reconnaît fondamentalement l’inefficacité de la sécurité réactive. Le SSDLC défend le principe selon lequel l’intégration de pratiques, d’outils et de mentalités en matière de sécurité dès le début de la conception d’un logiciel et tout au long de chaque phase ultérieure est beaucoup plus efficace et, en fin de compte, effective.

Cette transition représente un tournant décisif pour les entreprises, qui ne se contentent plus de réagir aux menaces une fois qu’elles sont apparues, mais intègrent de manière proactive la résilience et la sécurité dans le logiciel dès sa création. Cela reflète le mouvement plus large de l’industrie vers le DevSecOps, qui intègre pleinement la sécurité en tant que responsabilité partagée entre les équipes de développement, d’exploitation et de sécurité.

Pourquoi le SSDLC est-il important ?

La mise en œuvre d’un SSDLC est cruciale pour le développement d’applications robustes et sécurisées dans l’environnement numérique d’aujourd’hui. Il répond au besoin croissant de protéger les données et les systèmes sensibles contre les cybermenaces sophistiquées.

Avantages de la mise en œuvre du SSDLC

La mise en œuvre d’un SSDLC présente de nombreux avantages pour les organisations qui développent des logiciels :

Réduction des vulnérabilités en matière de sécurité : l’un des principaux avantages de l’intégration de la sécurité tout au long du cycle de développement est la réduction significative du nombre total de failles de sécurité présentes dans les logiciels mis sur le marché. En mettant en œuvre des méthodes de détection proactives et en mettant l’accent sur une remédiation précoce, les failles sont identifiées et traitées au moment où elles sont les plus simples et les moins coûteuses à corriger. Cette approche « shift left » signifie que les problèmes de sécurité sont détectés bien avant qu’ils ne s’intègrent profondément dans le code, ce qui réduit considérablement la surface d’attaque et améliore la robustesse inhérente du logiciel.

Réduction des coûts de remédiation : la correction des défauts de sécurité plus tôt dans le cycle de vie du développement logiciel se traduit directement par des coûts de remédiation nettement inférieurs. Lorsque des vulnérabilités sont découvertes pendant les phases de conception, de codage ou de tests préliminaires, l’effort nécessaire pour les corriger est minime et implique de simples modifications du code ou des ajustements de la conception. En revanche, l’identification et la correction des failles critiques après que le logiciel a été déployé en production peuvent entraîner des dépenses substantielles liées aux correctifs d’urgence, aux nouveaux tests approfondis, aux temps d’arrêt potentiels et même au coût de la gestion d’une violation, ce qui fait de la détection précoce une mesure d’économie importante.

Amélioration de la conformité : l’adoption d’un SSDLC robuste contribue de manière significative à améliorer la conformité avec un large éventail de normes réglementaires et de bonnes pratiques industrielles. En intégrant des contrôles et des processus de sécurité directement dans les flux de développement, les organisations peuvent systématiquement répondre aux exigences de cadres, tels que RGPD, HIPAA, PCI DSS et NIST. Cette intégration proactive permet de démontrer le respect des règles lors des audits, ce qui est beaucoup plus simple et moins contraignant que d’essayer d’appliquer rétroactivement des mesures de sécurité, garantissant ainsi que les mandats légaux et industriels sont respectés dès le départ, plutôt que d’être une réflexion après coup.

Renforcement de la confiance des clients : un engagement visible en faveur du développement de logiciels sécurisés, souligné par un SSDLC solide, conduit invariablement à une confiance accrue de la part des clients et à une meilleure réputation de la marque. À une époque où les violations de données font la une des journaux, les clients se méfient de plus en plus de la sécurité des produits et des services qu’ils utilisent. En fournissant régulièrement des applications présentant moins de vulnérabilités et en adoptant une attitude proactive en matière de sécurité, les entreprises prouvent leur engagement à protéger les données et la vie privée de leurs clients. Cela permet d’instaurer la confiance, de différencier le produit sur le marché et de fidéliser une base d’utilisateurs soucieux de la sécurité.

Prévention des violations coûteuses : l’avantage le plus important d’un SSDLC mature est peut-être la prévention efficace des failles de sécurité coûteuses et des graves atteintes à la réputation qu’elles entraînent. En réduisant systématiquement les vulnérabilités tout au long de la création du logiciel, la probabilité d’une exploitation réussie par des acteurs malveillants est considérablement diminuée. Cette atténuation proactive des risques protège les données sensibles, la propriété intellectuelle et les opérations critiques. Éviter les failles ne protège pas seulement les ressources financières qui seraient englouties dans la réponse aux incidents, les frais juridiques et les amendes réglementaires ; cela préserve aussi la confiance inestimable des clients et l’intégrité de la marque, bien plus longues et coûteuses à reconstruire.

Rôle du SSDLC dans l’atténuation des risques de sécurité

Un SSDLC joue un rôle essentiel dans l’atténuation des risques liés à la sécurité applicative en identifiant les vulnérabilités et en y remédiant dès le début du processus de développement. Cette approche « shift left » garantit que les failles de sécurité sont détectées au moment où elles sont les plus faciles et les moins coûteuses à corriger, ce qui réduit considérablement la surface d’attaque du produit final.

Comment JFrog contribue à sécuriser le cycle de vie du développement logiciel

Intégrer la sécurité dans toutes les phases du SSDLC

Pour sécuriser efficacement le processus de développement logiciel, la sécurité doit être intégrée à chaque phase du SSDLC, de la planification au déploiement et au-delà.

Quelles sont les phases d’un SSDLC ?

Le SSDLC reflète généralement les phases du SDLC traditionnel (ex. exigences, conception, développement, tests, déploiement, maintenance), mais en y intégrant des activités de sécurité spécifiques à chaque étape. Par exemple, les exigences de sécurité sont définies pendant la phase de planification et la modélisation des menaces est effectuée pendant la conception.

Pratiques de sécurité spécifiques à chaque phase

Voici un tableau présentant chaque stade de développement et une description du type de sécurité qui devrait être appliqué à cette phase particulière.

| Phase | Description |

| Conception | Intégrer des principes de conception sécurisés. Effectuer des examens de l’architecture de sécurité et des analyses du flux de données. |

| Développement | Mettre en œuvre des lignes directrices en matière de codage sécurisé. Effectuer des examens de code par les pairs pour détecter les failles de sécurité. Utiliser les tests statiques de sécurité des applications (SAST). |

| Tests | Exécuter des tests dynamiques de sécurité des applications (DAST). Effectuer des tests de pénétration et des analyses de vulnérabilité. |

| Déploiement | Assurer une configuration sécurisée des environnements de déploiement. Mettre en place une surveillance continue de la sécurité après le déploiement. |

| Maintenance | Procéder régulièrement à des audits et à des mises à jour de la sécurité. Mettre en œuvre de solides plans de réponse aux incidents. |

Quels sont les outils et les technologies qui renforcent la sécurité dans un SSDLC ?

Il existe un certain nombre d’outils clés qui soutiennent la mise en œuvre du SSDLC à chaque phase de développement :

Outils de tests statiques de sécurité des applications (SAST) : les outils SAST jouent un rôle essentiel dans les premières phases du SSDLC, en analysant le code source, le bytecode ou le code binaire sans exécuter l’application. Ils permettent de mettre en évidence les failles de sécurité potentielles, telles que les injections SQL, les scripts intersites (XSS) et les références d’objets directes non sécurisées, directement dans la base de code. En intégrant les outils SAST dans les workflows des développeurs et les pipelines CI/CD, les failles de sécurité peuvent être identifiées et corrigées beaucoup plus tôt, ce qui les empêche de se propager à des stades ultérieurs.

Outils de test dynamique de la sécurité des applications (DAST) : Les outils DAST entrent en jeu pendant les phases de test du SSDLC, évaluant l’application de l’extérieur en l’exécutant et en simulant des attaques. Ils sondent activement l’application en cours d’exécution pour détecter les vulnérabilités qui pourraient ne pas être évidentes à partir de la seule analyse du code, telles que les failles d’authentification, les problèmes de gestion de session et les erreurs de configuration des serveurs. Les outils DAST fournissent une vue d’ensemble de la posture de sécurité applicative et complètent les outils SAST en détectant les problèmes dans l’environnement déployé.

Outils d’analyse de composition logicielle (SCA) : Les outils SCA sont essentiels pour gérer les risques de sécurité associés aux composants open source et tiers, qui constituent souvent une part importante des applications modernes. Ces outils identifient automatiquement toutes les bibliothèques et dépendances open source utilisées dans un projet, en les analysant à l’aide de bases de données complètes sur les vulnérabilités. Les outils SCA aident à prévenir l’introduction de vulnérabilités connues, garantissent la conformité des licences et permettent une gestion proactive de la chaîne d’approvisionnement logicielle.

Scanners de vulnérabilités : Les scanners de vulnérabilités sont essentiels à plusieurs phases du SSDLC, car ils offrent une couverture complète en identifiant les faiblesses dans les différentes couches de l’écosystème logiciel. Au-delà des tests spécifiques aux applications, ces outils analysent souvent l’infrastructure, les réseaux et les systèmes déployés à la recherche de vulnérabilités et d’erreurs de configuration connues. Leur capacité d’évaluation continue et à large spectre garantit que les lacunes de sécurité sont identifiées non seulement dans le code personnalisé, mais aussi dans l’environnement sous-jacent et les dépendances, ce qui permet d’avoir une vision holistique des risques potentiels.

Quelles sont les bonnes pratiques pour la mise en œuvre d’un SSDLC ?

Le respect des bonnes pratiques garantit un SSDLC solide et efficace, notamment l’adoption d’un cadre reconnu, la mise en œuvre de pratiques sécurisées et la surveillance continue des vulnérabilités potentielles.

Adoption du cadre SLSA

L’adoption de SLSA (niveaux de sécurité de la chaîne d’approvisionnement logicielle pour les artefacts, ou en anglais Supply-chain Levels for Software Artifacts) ou de cadres similaires facilite la mise en œuvre d’un SSDLC, en fournissant une approche vérifiable et mesurable pour sécuriser les artefacts issus du processus de développement. Alors que le SSDLC met l’accent sur l’intégration de la sécurité à chaque phase, de la conception au déploiement, le SLSA propose des normes et des attestations concrètes qui prouvent directement l’intégrité et la fiabilité des applications logicielles et des artefacts utilisés pour les produire.

Mise en œuvre de pratiques de codage sécurisé

Les pratiques de codage sécurisé sont fondamentales pour le SSDLC, car les développeurs doivent respecter rigoureusement les lignes directrices suivantes :

- Pratiquer la validation et l’assainissement des données d’entrée

- Mettre en œuvre une gestion des erreurs et une journalisation appropriées

- Adhérer au principe du moindre privilège

- Gérer les secrets en toute sécurité

- Protéger contre les vulnérabilités courantes du web, le cas échéant

- Utiliser des bibliothèques et des cadres sécurisés

- Procéder à des examens sécurisés du code

Effectuer des tests de sécurité et des révisions de code approfondis

Il est essentiel d’effectuer des tests de sécurité complets, notamment des tests SAST, DAST et des tests de pénétration manuels, et de les compléter par d’autres tests :

- Des examens réguliers du code par des experts en sécurité ou des pairs permettent d’identifier des failles de sécurité subtiles que les outils automatisés pourraient manquer.

- Il s’agit notamment d’examiner les dépendances open source à l’aide de l’analyse de la composition logicielle (SCA) afin d’identifier les vulnérabilités connues.

Assurer une surveillance continue et une gestion des vulnérabilités

La surveillance continue des applications après le déploiement, à la recherche de nouvelles vulnérabilités et de comportements anormaux, même après que le logiciel a été déployé, est essentielle pour assurer le succès à long terme. Il s’agit généralement :

- D’utiliser des systèmes de gestion des informations et des événements de sécurité (SIEM).

- De mettre en œuvre une gestion proactive des processus de vulnérabilités afin de traiter rapidement les menaces ou les CVE.

Construire une culture DevSecOps efficace

L’intégration de la sécurité dans les workflows DevOps, ou l’adoption d’une approche DevSecOps, est une extension et une amélioration naturelles du SSDLC, mettant l’accent sur l’automatisation et la collaboration.

Intégration de la sécurité dans les workflows DevOps

DevSecOps intègre de manière transparente la sécurité à chaque étape du pipeline DevOps. Cela signifie que :

- Les contrôles de sécurité, les tests et les politiques sont automatisés.

- Ils sont appliqués en continu, de la validation du code au déploiement en production.

- Cette intégration permet d’accélérer les cycles de développement tout en renforçant la sécurité.

Collaboration entre les équipes de développement, d’exploitation et de sécurité

L’un des principes fondamentaux du DevSecOps et d’un SSDLC réussi est de briser les silos entre les équipes de développement, d’exploitation et de sécurité.

- La responsabilité partagée et les efforts de collaboration garantissent que la sécurité est une priorité collective.

- Cela permet de résoudre plus rapidement les problèmes et de sécuriser la chaîne d’approvisionnement logicielle.

Automatisation et outillage pour des processus de sécurité rationalisés

L’automatisation est la clé du DevSecOps. Automatisation des tests de sécurité, des contrôles de conformité et des workflows pour remédier aux vulnérabilités :

- Accélérer les boucles de feedback.

- Veiller à l’application cohérente des politiques de sécurité.

- Les outils d’intégration continue et de livraison continue (CI/CD), de gestion des artefacts et d’analyse des vulnérabilités sont essentiels.

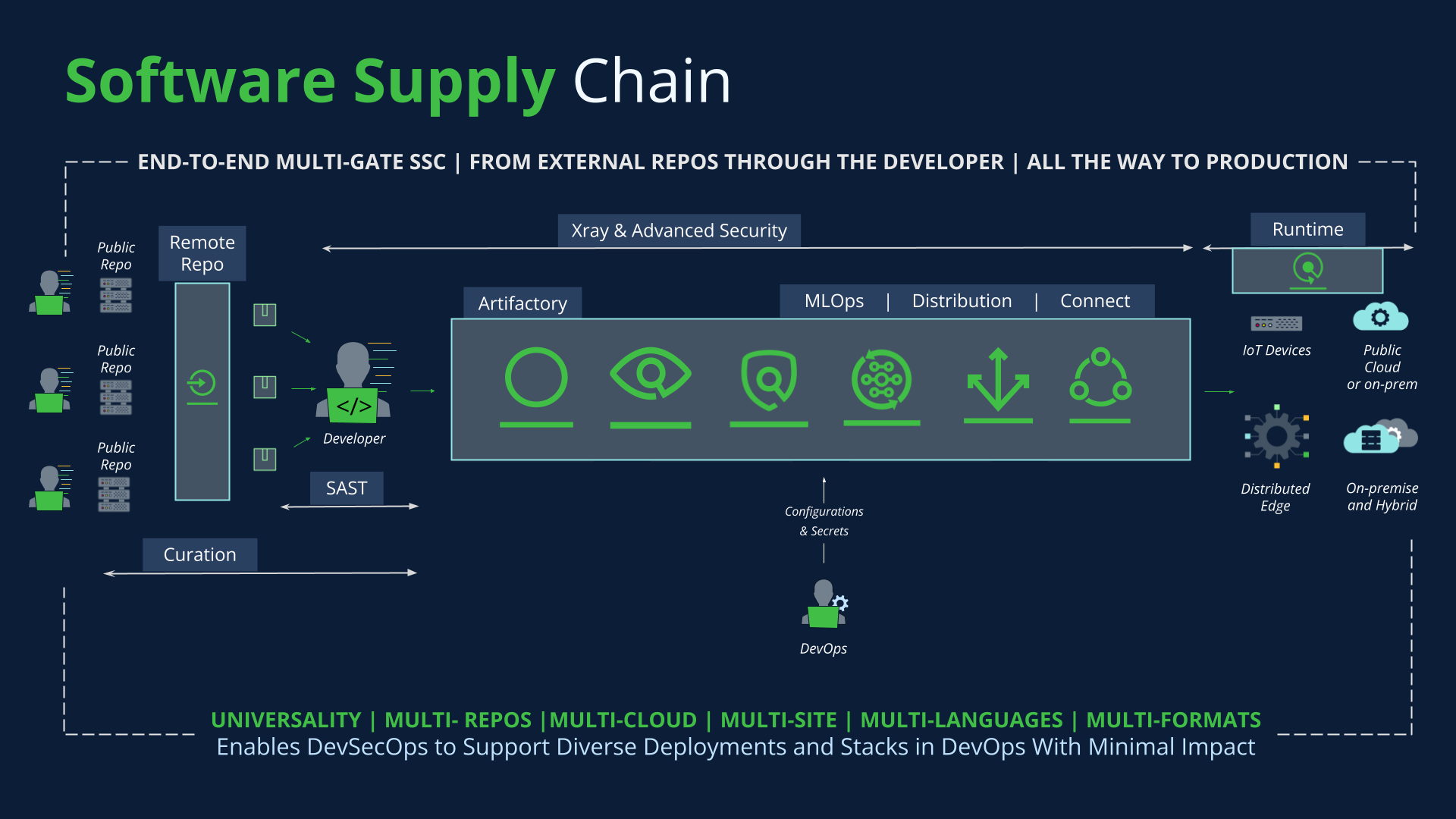

Le rôle de JFrog dans la mise en œuvre d’un SSDLC

La plateforme JFrog simplifie la mise en œuvre d’un cycle de vie du développement logiciel sécurisé en fournissant des solutions intégrées pour la gestion des artefacts, l’analyse des vulnérabilités et l’orchestration des versions sécurisées. En appliquant l’approche « shift left » et en automatisant les processus, JFrog aide les organisations à atteindre un SSDLC complet, garantissant des logiciels de meilleure qualité et plus sûrs, livrés plus rapidement.

La plateforme JFrog joue un rôle essentiel dans le soutien d’un cycle de vie du développement logiciel sécurisé (SSDLC) robuste en intégrant des capacités essentielles de sécurité et de gestion directement dans la chaîne d’approvisionnement logicielle. En son cœur, JFrog Artifactory facilite la gestion sécurisée de tous les artefacts logiciels, des binaires et dépendances aux images Docker, garantissant que chaque composant utilisé dans le développement et le déploiement est versionné, traçable et contrôlé de manière centralisée.

En complément, JFrog Xray offre des capacités d’analyse approfondie, identifiant automatiquement les vulnérabilités connues (CVE) et les problèmes de conformité de licence dans ces artefacts et leurs dépendances transitives. Cette analyse précoce et continue de la sécurité permet cette intégration de l’approche « shift left » en matière de sécurité, en empêchant les composants non sécurisés d’entrer dans le processus de build ou de déploiement.

Quant à l’approche « shift right », JFrog Runtime permet aux équipes DevOps et de sécurité de surveiller les applications en temps réel afin d’identifier, de hiérarchiser et de remédier aux incidents de sécurité en fonction du risque réel et de l’intégrité de l’image. En garantissant l’intégrité et la sécurité des binaires tout au long du pipeline, la plateforme JFrog aide les organisations à réduire leur surface d’attaque, à améliorer la conformité et, en fin de compte, à fournir des logiciels plus sûrs.

La plateforme unifiée de JFrog s’intègre de manière transparente à votre infrastructure de sécurité existante, permettant une gouvernance d’accès efficace à travers les dépôts, les builds et les pipelines. Pour plus d’informations, faites une visite virtuelle ou organisez une démonstration ou un essai gratuit à votre convenance.