Définition

La chaîne d’approvisionnement logicielle (software supply chain, ou SSC) est une agrégation de toutes les personnes, processus et technologies impliqués dans la production ou la mise à jour d’un logiciel. Les composants SSC communs comprennent : le code source, le code tiers, les bibliothèques open source, les dépendances, les chaînes d’outils, l’infrastructure, etc.

Aperçu

Comprendre la sécurité de la chaîne d’approvisionnement logicielle

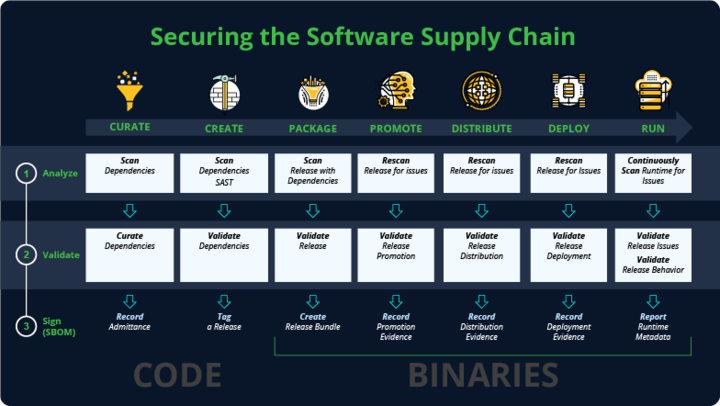

La sécurité de la chaîne d’approvisionnement logicielle fait référence aux mesures et pratiques de sécurité mises en œuvre tout au long du processus de développement des logiciels afin de protéger l’intégrité, la confidentialité et la disponibilité des produits et services logiciels. Elle englobe toutes les étapes du cycle de vie des logiciels et peut être appliquée au développement de logiciels internes et de logiciels open source.

L’objectif est de fournir de meilleures garanties et observations sur ce qui entre dans la composition de votre logiciel (c’est-à-dire d’où il vient et comment il a été construit). Il peut s’agir de signer des commits, de signer vos artefacts et de produire une nomenclature logicielle (SBOM), qui documente tous les composants du produit final qui est packagé en vue d’être livré aux clients. Pour les projets open source, il s’agit de savoir ce qui se trouve dans votre code source et vos images de conteneurs, afin de pouvoir trouver rapidement des informations critiques en cas de vulnérabilité, comme l’emplacement de la vulnérabilité dans votre architecture, l’image de conteneur qui l’a introduite et l’équipe de build responsable de la maintenance de ce paquet. Le fait de disposer de ces éléments d’information permet aux équipes de prendre rapidement des mesures pour remédier aux vulnérabilités potentielles et sécuriser leur chaîne d’approvisionnement logicielle.

L’importance de la sécurité de la chaîne d’approvisionnement logicielle

Le besoin de mesures de sécurité de la chaîne d’approvisionnement de logiciels s’est accru ces dernières années en raison de la dépendance croissante à l’égard de composants tiers lors de la création et du déploiement d’applications. La réutilisation de ressources tierces, y compris de composants open source, peut réduire la quantité de code que les développeurs doivent écrire à partir de zéro. Toutefois, comme nous l’avons expliqué plus haut, tout risque de sécurité existant dans les ressources externes deviendra un risque pour les applications qui les utilisent.

Les vulnérabilités connues des applications propriétaires peuvent également devenir des vecteurs d’attaque. Ce fut le cas, par exemple, lors de la tristement célèbre cyberattaque SolarWinds qui a exposé les utilisateurs de la plateforme commerciale SolarWinds à des risques d’exfiltration de données.

Il est essentiel de comprendre la sécurité de la chaîne d’approvisionnement logicielle pour plusieurs raisons :

- Elle contribue à atténuer les risques liés aux vulnérabilités et aux attaques de logiciels. Les vulnérabilités des logiciels peuvent être exploitées par des acteurs malveillants pour obtenir un accès non autorisé aux systèmes, voler des données sensibles ou perturber les opérations. En sécurisant la chaîne d’approvisionnement logicielle, les équipes de devsecops peuvent réduire la probabilité que ces vulnérabilités soient introduites et exploitées.

- La sécurité de la chaîne d’approvisionnement logicielle est essentielle pour maintenir la conformité avec les réglementations et les normes de l’industrie. De nombreux secteurs, tels que les soins de santé, la finance et l’administration, disposent de réglementations strictes concernant la sécurité des logiciels utilisés dans le cadre de leurs activités. En mettant en œuvre de solides mesures de sécurité de la chaîne d’approvisionnement logicielle, les organisations peuvent prouver qu’elles respectent ces réglementations et se protéger contre d’éventuelles responsabilités juridiques.

- La sécurité de la chaîne d’approvisionnement logicielle est essentielle pour protéger la propriété intellectuelle et la réputation de la marque. Les vulnérabilités des logiciels peuvent être utilisées pour voler des informations sensibles, telles que des secrets commerciaux ou des données sur les clients, ce qui peut nuire à la réputation et à l’avantage concurrentiel d’une organisation. En sécurisant la chaîne d’approvisionnement logicielle, les entreprises peuvent protéger leur propriété intellectuelle et conserver la confiance de leurs clients.

Les éléments clés d’une chaîne d’approvisionnement logicielle sécurisée

Pour sécuriser efficacement leur chaîne d’approvisionnement logicielle, les entreprises doivent adopter une approche globale qui comprend les éléments suivants :

- Mise en œuvre de contrôles de sécurité

- Évaluations régulières de la sécurité

- Surveillance continue des menaces

Cela implique l’utilisation de diverses mesures de sécurité telles que :

- Signature de code (code signing)

- Pratiques de codage sécurisées

- Gestion de la vulnérabilité

- Contrôles d’accès

En outre, les organisations doivent établir des politiques et des procédures claires pour le développement et le déploiement des logiciels, et veiller à ce que toutes les parties prenantes soient conscientes de leur rôle et de leurs responsabilités dans le maintien de la sécurité de la chaîne d’approvisionnement logicielle.

Le rôle de fichiers binaires dans la sécurité de la chaîne d’approvisionnement logicielle

Les fichiers binaires jouent un rôle essentiel dans la sécurité de la chaîne d’approvisionnement logicielle. Les fichiers binaires sont les fichiers exécutables compilés qui composent les applications logicielles. Ils sont le résultat final du processus de développement et sont déployés dans des environnements de production. La sécurité des fichiers binaires est essentielle car des fichiers binaires compromis peuvent avoir des conséquences graves, telles que des accès non autorisés, des compromissions de systèmes et des violations de données.

Pour assurer la sécurité des fichiers binaires, les organisations doivent mettre en œuvre certaines mesures telles que le code signing, les contrôles d’intégrité et les canaux de distribution sécurisés. Se concentrer sur la sécurité des fichiers binaires permet aux organisations de réduire leurs risques et de maintenir l’intégrité de leur chaîne d’approvisionnement logicielle.

Risques et menaces courants pour les chaînes d’approvisionnement logicielles

Attaques contre la chaîne d’approvisionnement

Ces attaques ciblent des vulnérabilités spécifiques dans la chaîne d’approvisionnement logicielle afin de compromettre l’intégrité et la sécurité des produits logiciels. Les attaquants peuvent exploiter les faiblesses des outils de développement, des systèmes de build ou des pipelines de déploiement pour injecter du code malveillant ou manipuler des progiciels.

Vulnérabilités des logiciels open source

Les composants logiciels open source sont largement utilisés dans le développement de logiciels modernes. Cependant, ils peuvent introduire des vulnérabilités en matière de sécurité s’ils ne sont pas correctement gérés. Les bibliothèques open source obsolètes ou non mises à jour peuvent contenir des vulnérabilités connues qui peuvent être exploitées par des pirates pour compromettre des applications logicielles.

Dépendances de tiers

De nombreux logiciels s’appuient sur des bibliothèques et des modules de code tiers. Toutefois, ces dépendances peuvent présenter des risques pour la sécurité si elles ne sont pas soigneusement contrôlées et mises à jour régulièrement. Un code tiers malveillant peut compromettre la sécurité de l’ensemble du produit logiciel.

Menaces internes

Les menaces internes surviennent lorsque des personnes disposant d’un accès autorisé à la chaîne d’approvisionnement logicielle compromettent intentionnellement ou non la sécurité de celle-ci. Des employés mécontents, des sous-traitants ou même des partenaires de confiance peuvent introduire des codes malveillants, voler des données sensibles ou perturber les processus de développement de logiciels.

Meilleures pratiques pour sécuriser votre chaîne d’approvisionnement logicielle

La mise en œuvre de mesures de sécurité efficaces est essentielle pour protéger votre chaîne d’approvisionnement logicielle contre les vulnérabilités et les attaques potentielles. Voici quelques bonnes pratiques pour vous aider à sécuriser votre chaîne d’approvisionnement logicielle :

- Gérez et contrôlez efficacement les dépendances de tiers : Veillez à ce que les composants de tiers fassent l’objet d’un examen approfondi et de mises à jour régulières afin de limiter les risques potentiels pour la sécurité. Utilisez un dépôt centralisé pour gérer et suivre les dépendances de tiers.

- Utilisez un outil d’analyse de la composition des logiciels (Software Composition Analysis, ou SCA) : Utilisez un outil SCA pour identifier et gérer les composants open source et les vulnérabilités qui leur sont associées dans votre logiciel. Les outils SCA offrent une visibilité sur les dépendances open source utilisées dans vos logiciels, ce qui vous aide à identifier et à atténuer les risques potentiels en matière de sécurité.

- Compilez une nomenclature logicielle (Software Bill of Materials, ou SBOM) : Un SBOM est une liste exhaustive des composants qu’une application inclut ou dont elle dépend. Les SBOM fournissent la visibilité critique dont vous avez besoin pour identifier ce qui se trouve dans votre chaîne d’approvisionnement logicielle.

- Mettez en œuvre des mécanismes d’authentification et de contrôle d’accès solides : Pour restreindre l’accès aux informations et ressources sensibles au sein de votre chaîne d’approvisionnement logicielle, vous devriez envisager d’utiliser l’authentification multifactorielle, le contrôle d’accès basé sur les rôles et/ou les principes de moindre privilège.

- Mettez continuellement à jour votre SBOM : Étant donné que les composants et les dépendances des logiciels peuvent changer constamment, il est essentiel de mettre à jour les SBOM en permanence. Chaque fois que vous créez une nouvelle version de votre application ou que vous mettez à jour sa liste de dépendances, votre SBOM doit également être mise à jour.

- Mettez en œuvre des pratiques de codage sécurisées : Minimisez l’introduction de vulnérabilités pendant le développement du logiciel en suivant les directives de codage sécurisé, en utilisant des outils de codage sécurisé et en procédant à des révisions régulières du code.

- Utilisez le code signing : Utilisez un mécanisme de signature de code pour garantir l’intégrité et l’authenticité de vos artefacts logiciels tout au long de la chaîne d’approvisionnement. Le code signing permet d’éviter les manipulations et de garantir que seul le code autorisé est déployé.

- Effectuez un suivi des versions des composants : Comme les problèmes de sécurité n’affectent souvent que certaines versions de logiciels ou de dépendances, il est important de savoir non seulement quels sont les composants de votre chaîne d’approvisionnement logicielle, mais aussi quelle est la version de chacun d’entre eux.

- Automatisez la détection des vulnérabilités : Une fois que vous connaissez les versions spécifiques de chaque composant de votre chaîne d’approvisionnement, vous pouvez utiliser un outil de sécurité de la chaîne d’approvisionnement logicielle afin de vérifier automatiquement si l’un des composants présente des vulnérabilités connues en matière de sécurité.

- Réagissez en fonction de la gravité du risque : Tous les risques liés à la sécurité de la chaîne d’approvisionnement ne présentent pas le même niveau de menace. Certains peuvent permettre des types d’attaques plus graves que d’autres, et certains ne peuvent être exploités que dans des conditions qui n’existent pas dans votre environnement. C’est pourquoi il est important de comprendre l’ampleur du risque que chaque problème de sécurité représente pour vous et de donner la priorité aux menaces les plus sérieuses.

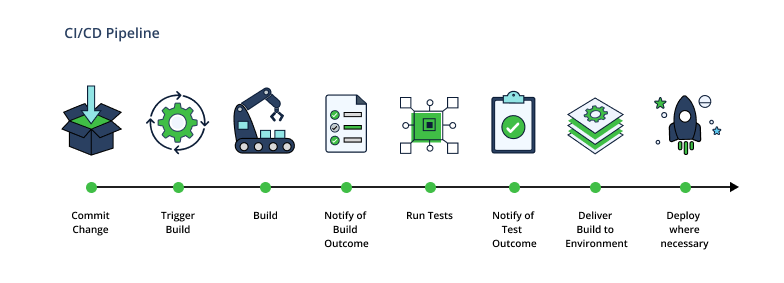

Automatiser la sécurité de la chaîne logistique logicielle avec CI/CD

L’automatisation de la sécurité de la chaîne d’approvisionnement logicielle avec l’intégration et la livraison continues (CI/CD) est essentielle pour les organisations qui cherchent à rationaliser les processus de sécurité et à assurer une protection continue. En intégrant des mesures de sécurité dans le pipeline d’intégration et de livraison continues (CI/CD), les entreprises peuvent améliorer de manière significative la posture de sécurité de leur chaîne d’approvisionnement logicielle.

L’utilisation de pipelines CI/CD permet aux organisations d’intégrer en permanence des contrôles et des tests de sécurité dans leur processus de développement de logiciels. Cela permet d’identifier rapidement les vulnérabilités et d’y remédier, réduisant ainsi le risque de failles de sécurité. Des outils automatisés de gestion des dépendances peuvent également être mis en œuvre pour surveiller et mettre à jour les dépendances de tiers, en veillant à ce qu’elles soient sûres et à jour.

Le scan des conteneurs et la signature des images peuvent renforcer la sécurité des chaînes d’approvisionnement logicielles en identifiant les vulnérabilités dans les images de conteneurs et en vérifiant leur intégrité. Les outils d’analyse automatisée du code source peuvent également être utilisés pour détecter les failles de sécurité et appliquer les normes de codage, améliorant ainsi la sécurité globale de la base de code du logiciel.

L’intégration de la modélisation des menaces et de l’évaluation des risques dans les pipelines CI/CD permet aux organisations d’adopter une approche proactive de la sécurité en identifiant les menaces et les vulnérabilités potentielles dès le début du processus de développement. Cela permet de mettre en œuvre des stratégies d’atténuation appropriées, réduisant ainsi la probabilité de réussite des attaques.

En automatisant la sécurité de la chaîne d’approvisionnement logicielle avec CI/CD, les organisations peuvent réduire de manière significative le risque de failles de sécurité, améliorer la conformité avec les normes et réglementations de l’industrie et renforcer la confiance et la fiabilité globales de leurs produits logiciels. Voici quelques suggestions supplémentaires pour vous aider à tirer le meilleur parti des automatisations et optimisations CI/CD :

- Évitez les outils inutiles : Un pipeline CI/CD allégé est un pipeline CI/CD efficace. Évitez les outils et les processus qui n’apportent aucune valeur ajoutée à vos opérations de livraison de logiciels.

- Visez l’évolutivité : La complexité de chaque version d’application peut varier, de sorte que vos outils CI/CD doivent parfois gérer plus de capacité qu’à d’autres moments. Dans la mesure du possible, configurez les outils pour qu’ils soient évolutifs, par exemple en tirant parti de l’hébergement IaaS et des règles de mise à l’échelle automatique (autoscaling), afin d’éviter de payer pour une infrastructure de pipeline CI/CD dont vous n’avez pas réellement besoin.

- Réalisez des publications de versions plus modestes : En général, il est préférable de publier fréquemment de petites mises à jour logicielles plutôt que de diffuser moins fréquemment de grandes mises à jour. En effet, plus vous incluez de changements dans chaque série de mises à jour, plus vous risquez de rencontrer un problème qui retardera le nouveau déploiement. C’est pourquoi il est préférable de penser plus petit lorsqu’il s’agit de planifier le contenu de chaque version.

- Ajustez les configurations des outils : La plupart des outils CI/CD sont configurés par défaut pour automatiser les processus. Mais vous pouvez souvent améliorer l’efficacité de vos outils en modifiant les configurations par défaut. Par exemple, vous pouvez modifier les règles qui guident votre serveur de CI afin d’éviter les contrôles de validation qui ne sont pas nécessaires pour votre code et qui pourraient ralentir le processus de CI.

Choisir les bons outils et les bonnes solutions

Il est essentiel de choisir les bons outils et les bonnes solutions pour assurer une sécurité efficace de la chaîne d’approvisionnement logicielle. Ces outils et solutions peuvent vous aider à automatiser les processus de sécurité, à surveiller les menaces et à réagir rapidement et efficacement aux incidents.

Lors de la sélection des outils et des solutions, tenez compte des facteurs suivants :

- La taille et la complexité de votre chaîne d’approvisionnement logicielle

- Les risques et menaces spécifiques auxquels vous êtes confrontés

- Votre budget et vos ressources

- Votre infrastructure et vos processus de sécurité existants

- Le niveau d’intégration dont vous avez besoin avec vos systèmes existants

- La facilité d’utilisation et de maintenance des outils et des solutions

En fonction de ces facteurs, vous pouvez choisir parmi une variété d’outils et de solutions pour sécuriser votre chaîne d’approvisionnement logicielle. Voici quelques exemples :

- Outils d’analyse de la composition des logiciels (SCA) pour identifier les composants open source et les vulnérabilités qui leur sont associées

- Outils de gestion des vulnérabilités pour suivre et corriger les vulnérabilités

- Outils de signature de code pour protéger l’intégrité de vos logiciels

- Outils de surveillance pour détecter les activités suspectes dans votre chaîne d’approvisionnement logicielle

- Outils de réponse aux incidents pour vous aider à réagir rapidement et efficacement aux incidents de sécurité

En choisissant les bons outils et les bonnes solutions, vous pouvez améliorer considérablement la sécurité de votre chaîne d’approvisionnement logicielle et protéger votre organisation contre les risques et les menaces auxquels elle est confrontée.

L’importance de la consolidation des outils

Selon IDC, la plupart des entreprises utilisent entre 6 et 20 outils pour gérer et contrôler leur chaîne d’approvisionnement logicielle. Il n’est pas surprenant que l’utilisation d’un si grand nombre d’outils entraîne une prolifération d’outils. Pour lutter contre cela, les équipes DevOps et de sécurité envisagent désormais de consolider leurs outils.

La consolidation des outils est le processus qui consiste à combiner des outils redondants ou à utiliser un seul outil pour des fonctions multiples. Par exemple, en utilisant une plateforme de chaîne d’approvisionnement logicielle comme source unique pour toutes leurs activités de développement logiciel, les organisations peuvent consolider leurs outils DevOps et de sécurité pour rationaliser leurs pipelines de livraison de logiciels et automatiser les publications de leurs versions logicielles.

Tendances futures et technologies émergentes

Alors que le paysage des logiciels continue d’évoluer, il est essentiel de se tenir au courant des tendances et des technologies émergentes susceptibles de renforcer la sécurité de la chaîne d’approvisionnement logicielle. Voici quelques exemples :

Tendance 1 : Cloud

Avec une dépendance de plus en plus grande à l’égard des logiciels open source, il est devenu vital de garantir la sécurité de la chaîne d’approvisionnement en logiciel. Ceci est particulièrement pertinent dans les environnements cloud native où tout est défini par le logiciel. S’il peut sembler relativement simple de transférer des images et des fichiers vers le cloud, le transfert de processus entiers vers le cloud présente une nouvelle série de défis.

Dans les environnements cloud native, la complexité de la chaîne d’approvisionnement logicielle augmente à mesure que les applications sont créées à l’aide de microservices et de la conteneurisation. Chaque composant, tel que l’infrastructure, les dépendances et les bibliothèques, doit être soigneusement géré et sécurisé afin de prévenir les vulnérabilités susceptibles d’entraîner l’exposition des données, la compromission du système ou un accès non autorisé. Pour relever ces défis, les entreprises doivent donner la priorité à la sécurité de la chaîne d’approvisionnement logicielle. Ce faisant, ils peuvent atténuer les risques, protéger les données, maintenir l’intégrité du système et assurer la sécurité globale dans l’écosystème cloud native.

Tendance 2 : Sécurité

La technologie relative à la sécurité de la chaîne d’approvisionnement logicielle continue d’évoluer. Pour une véritable sécurité de bout en bout de la chaîne d’approvisionnement logicielle, la détection des vulnérabilités, l’évaluation des vulnérabilités et les mesures correctives doivent être unifiées au sein d’une seule et même plateforme.

Une plateforme unifiée permet une meilleure visibilité et un meilleur contrôle de l’ensemble de la chaîne d’approvisionnement logicielle. Elle fournit une vue d’ensemble de la posture de sécurité et permet aux organisations d’identifier les vulnérabilités, de suivre les progrès réalisés pour les corriger et de garantir le respect des politiques et des normes de sécurité. Cette approche holistique de la sécurité de la chaîne d’approvisionnement logicielle aide les organisations à rester à l’avant-garde des menaces émergentes, à minimiser l’étendue des attaques et à maintenir une posture de sécurité robuste tout au long du cycle de vie du développement logiciel.

Tendance 3 : AI/ML-Ops

L’intelligence artificielle (IA, ou AI en anglais) et l’apprentissage automatique (machine learning, ou ML) jouent un rôle de plus en plus important dans la sécurité de la chaîne d’approvisionnement logicielle. Ces technologies peuvent analyser de grandes quantités de données, ce qui permet d’identifier les comportements anormaux, de détecter les menaces potentielles et d’automatiser les réponses en matière de sécurité.

Tendance 4 : Efficacité et productivité des développeurs

Si la sécurité shift left est une étape nécessaire pour la sécurité de la chaîne d’approvisionnement logicielle de bout en bout, elle fait peser une plus grande responsabilité sur les développeurs. Pour s’assurer que cela n’entrave pas l’efficacité et la productivité des développeurs, les mesures de sécurité sont souvent intégrées dans les flux de travail de développement par le biais d’outils d’automatisation et d’environnement de développement intégré (integrated development environment, ou IDE). Cela permet d’identifier et de remédier aux failles de sécurité en temps réel, ce qui permet aux développeurs de réduire le risque d’introduire des failles lors de l’écriture du code.

Tendance 5 : DevSecOps

L’intégration de la sécurité dans les pratiques DevOps, connue sous le nom de DevSecOps, devient de plus en plus essentielle pour une sécurité efficace de la chaîne d’approvisionnement logicielle. DevSecOps met l’accent sur la collaboration entre les équipes de développement, de sécurité et d’exploitation tout au long du cycle de vie du développement logiciel. En intégrant la sécurité dans les processus de développement, les entreprises peuvent identifier et traiter les vulnérabilités à un stade précoce, réduisant ainsi le risque de failles de sécurité.

DevSecOps protège l’intégrité globale de la chaîne d’approvisionnement logicielle. En intégrant les considérations de sécurité dans le processus de développement, les organisations peuvent aborder de manière proactive les vulnérabilités potentielles et mettre en œuvre les mesures de sécurité nécessaires. Cette approche collaborative favorise une culture de responsabilité partagée en matière de sécurité, permettant aux équipes de travailler ensemble pour fournir des logiciels sécurisés et maintenir la confiance des utilisateurs et des parties prenantes.

La plateforme de chaîne d’approvisionnement logicielle de JFrog

La plateforme JFrog est la solution universelle de chaîne d’approvisionnement logicielle pour DevOps, Security et MLOps. Avec plus de 50 intégrations, elle peut héberger l’ensemble de votre écosystème d’outils, offrant une gestion automatisée, intégrée, extensible et sécurisée de la chaîne d’approvisionnement logicielle. Continuez à explorer d’autres sujets liés à la chaîne d’approvisionnement logicielle ici, ou si vous êtes prêt à essayer JFrog, commencez votre essai gratuit.