Définition

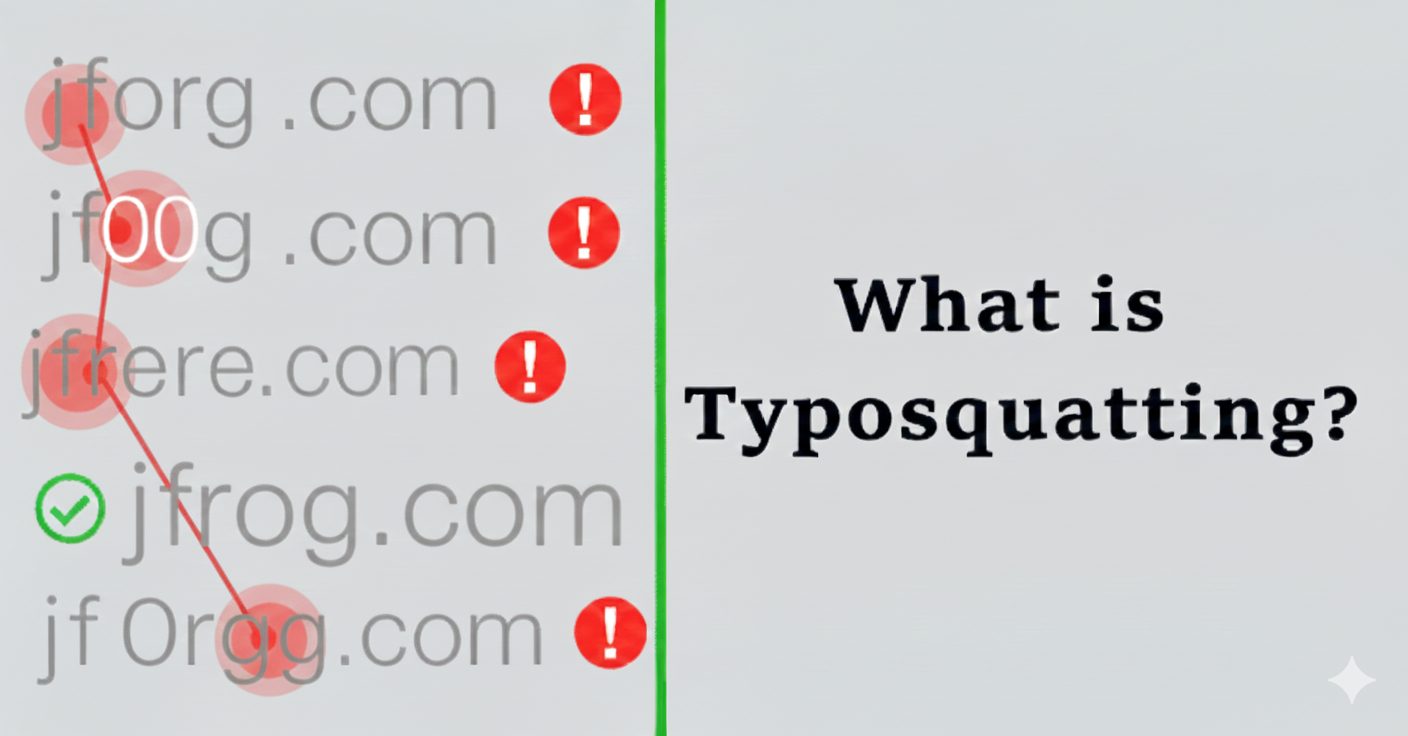

Le typosquatting est une cyberattaque dans laquelle des acteurs malveillants développent des packages logiciels dont les noms imitent étroitement ceux de packages légitimes afin de tromper les utilisateurs.

Aperçu

Le typosquatting dans la chaîne d’approvisionnement logicielle est une attaque trompeuse dans laquelle des acteurs malveillants publient des packages ou des artefacts dont les noms ressemblent à ceux de packages ou d’artefacts légitimes. En exploitant les erreurs humaines courantes, telles que les fautes de frappe, les fautes d’orthographe ou les échanges de caractères négligés, les attaquants incitent les développeurs à télécharger et à utiliser des composants compromis. Ces attaques peuvent avoir des conséquences considérables, allant du vol de données à la compromission totale du système.

Alors que les entreprises s’appuient de plus en plus sur des logiciels tiers et open source, le typosquatting est devenu l’une des menaces les plus importantes pour la sécurité de la chaîne d’approvisionnement logicielle. Comprendre le fonctionnement de ces attaques, leur impact et la manière de les prévenir est essentiel pour protéger les environnements de développement et les utilisateurs finaux.

Qu’est-ce que le typosquatting ?

Le typosquatting est une forme de cyberattaque dans laquelle les attaquants créent des packages logiciels malveillants dont les noms sont presque identiques à ceux de packages légitimes. Par exemple, un développeur ayant l’intention d’installer des requêtes peut accidentellement installer des requets ou des reqeusts. Ces noms quasi identiques peuvent être difficiles à détecter d’un coup d’œil, ce qui fait du typosquatting un risque persistant dans les écosystèmes de packages comme npm, PyPI et Maven.

Dans le contexte de la chaîne d’approvisionnement logicielle, le typosquatting cible les développeurs et les organisations qui dépendent de dépôts open source et de registres d’artefacts. Contrairement à l’hameçonnage traditionnel ou au typosquatting de domaine, qui ciblent les utilisateurs finaux, cette variante se concentre directement sur les développeurs et les pipelines DevOps. Une fois qu’un package malveillant est introduit, les attaquants peuvent exfiltrer des données, installer des backdoors ou perturber les opérations.

Comprendre le typosquatting dans la chaîne d’approvisionnement logicielle

L’objectif principal du typosquatting est d’insérer du code malveillant dans des environnements de confiance en s’attaquant à l’erreur humaine. Les développeurs travaillent souvent rapidement, en s’appuyant sur des interfaces de ligne de commande ou sur l’automatisation pour installer les dépendances. Une petite faute de frappe, passée inaperçue, peut entraîner le téléchargement d’un package contrôlé par un attaquant.

Le typosquatting est différent des attaques de confusion de dépendance, où les packages malveillants utilisent le même nom que les dépendances internes, mais apparaissent dans les dépôts publics avec un numéro de version plus élevé. Bien que les deux ciblent la chaîne d’approvisionnement, le typosquatting repose sur des erreurs humaines plutôt que sur le détournement de version.

Des exemples réels mettent en évidence la menace. En 2021, des chercheurs en sécurité ont découvert des centaines de packages typosquattés téléversés sur PyPI qui tentaient de voler des informations d’identification ou d’ouvrir des shells inversés. De même, des cas de typosquatting ont été signalés dans npm, ciblant des packages largement utilisés en échangeant ou en omettant des caractères uniques. Ces incidents illustrent à quel point il est facile pour les attaquants d’exploiter la confiance dans les écosystèmes publics.

L’impact du typosquatting sur les chaînes d’approvisionnement logicielles

Les attaques par typosquatting peuvent avoir des conséquences graves pour les développeurs, les entreprises et les utilisateurs finaux. Les problèmes vont des violations directes de la sécurité aux atteintes à la réputation à plus long terme.

Pour les développeurs, le typosquatting nuit à la productivité et introduit des risques cachés dans leurs bases de code. L’installation d’un seul paquet malveillant peut compromettre les environnements locaux, les informations d’identification des développeurs et les systèmes connectés.

Pour les entreprises, les conséquences sont plus larges. Le typosquatting peut conduire à des données volées, à la compromission de la propriété intellectuelle ou à des backdoors intégrées dans les systèmes de production. Ces risques se traduisent souvent par des sanctions réglementaires, des pertes financières et une érosion de la confiance des clients. Des incidents très médiatisés montrent que même un seul faux pas dans la chaîne d’approvisionnement peut se répercuter sur des écosystèmes entiers, affectant des milliers d’utilisateurs en aval.

En fin de compte, le typosquatting dans la chaîne d’approvisionnement logicielle démontre à quel point les pipelines de développement modernes peuvent être fragiles si des mesures de protection ne sont pas en place.

Identifier les vulnérabilités au typosquatting

Reconnaître les tentatives de typosquatting est une étape de défense critique. Les indicateurs courants comprennent les noms de packages qui ressemblent étroitement à ceux légitimes, les responsables ou les modèles de version inhabituels, et les packages nouvellement publiés avec une activité de téléchargement élevée.

Les organisations peuvent utiliser des outils et des techniques tels que l’analyse automatisée des dépôts, les signatures numériques et l’application de politiques pour réduire l’exposition. Les solutions de sécurité qui s’intègrent aux pratiques de sécurité de la chaîne d’approvisionnement logicielle aident les équipes à détecter les anomalies dans les registres et à bloquer les packages suspects avant leur installation.

Évaluer les vulnérabilités de votre chaîne d’approvisionnement signifie également examiner les processus internes. Les développeurs vérifient-ils les sources des packages ? Les outils automatisés signalent-ils des incohérences ? Les dépendances tierces sont-elles surveillées en permanence ? Répondre à ces questions renforce la résilience face aux tentatives de typosquatting.

Atténuer les risques de typosquatting

La prévention du typosquatting nécessite des contrôles à plusieurs niveaux : réduire les erreurs humaines, restreindre les sources de dépendance et appliquer des contrôles automatisés dans le CI/CD. Les équipes doivent installer les dépendances de manière déterministe (lockfiles), ne consommer que des packages provenant de registres approuvés et traiter les changements de dépendances comme des changements à haut risque.

Les bonnes pratiques comprennent :

- Maintenir des listes d’autorisation (ou des catalogues approuvés) pour les packages et les responsables de packages de confiance.

- Exiger un examen et une approbation pour les nouvelles dépendances.

- Détecter automatiquement les noms similaires et les métadonnées suspectes.

- Éduquer les développeurs sur les astuces de dénomination (échanges, caractères manquants, sosies Unicode).

- Blocage des responsables inconnus

- Application de politiques de provenance

- Blocage des packages nouvellement publiés de moins de X jours (ajustez le seuil en fonction de la tolérance au risque de votre organisation)

Du point de vue DevSecOps, combinez ces contrôles avec la génération d’analyse de composants logiciels (SCA) et de nomenclature logicielle (SBOM) pour améliorer la visibilité et la gouvernance des dépendances, et automatisez l’application pour empêcher les packages malveillants d’atteindre le build et la production.

Le rôle des dépôts d’artefacts dans la sécurité de la chaîne d’approvisionnement

Les dépôts d’artefacts jouent un rôle central dans la défense contre le typosquatting. En agissant comme une passerelle contrôlée pour les composants logiciels, les dépôts permettent aux organisations de conserver et de sécuriser les packages utilisés dans le développement.

Un dépôt d’artefacts sécurisé doit inclure des fonctionnalités telles que :

- Vérification de l’authenticité des packages.

- Analyse intégrée des packages malveillants ou typosquattés.

- Contrôles d’accès basés sur les rôles et journalisation des audits.

Grâce à ces mesures de protection, les entreprises peuvent s’assurer que les développeurs n’utilisent que des composants validés.JFrog Xray, lorsqu’il est combiné avec les capacités de dépôt de la plateforme JFrog, étend cette protection en analysant en permanence les fichiers binaires et les dépendances pour détecter les risques. Xray met en corrélation les tentatives de typosquatting avec les métadonnées, les renseignements sur les menaces et le contexte d’utilisation, aidant ainsi les équipes à hiérarchiser les mesures correctives.

Tendances futures du typosquatting et de la sécurité de la chaîne d’approvisionnement

La sécurité de la chaîne d’approvisionnement logicielle évolue rapidement à mesure que les menaces et les mesures de défense deviennent plus sophistiquées.

Vecteurs de menaces émergents

- Campagnes pilotées par l’IA : les attaquants tirent parti de l’IA pour générer des packages typosquattés qui imitent les métadonnées et la documentation légitimes, ce qui les rend plus difficiles à distinguer de l’original.

- Attaques interécosystèmes : les nouvelles stratégies ciblent plusieurs dépôts (par ex., npm et PyPI) simultanément pour augmenter la surface d’infection potentielle.

- Intégration de l’ingénierie sociale : le typosquatting est de plus en plus associé à l’ingénierie sociale, comme les fausses requêtes pull ou les liens de documentation, pour inciter les développeurs à effectuer des installations manuelles.

Progrès en matière de défense

- Reconnaissance automatisée de schémas : les responsables de dépôt utilisent des modèles de machine learning pour analyser les schémas de dénomination et signaler les artefacts suspects en temps réel.

- Gouvernance renforcée : les principaux registres mettent en œuvre des politiques de vérification plus strictes et des procédures de retrait plus rapides pour les packages malveillants signalés.

- Surveillance proactive : les outils évoluent vers une analyse continue des arbres de dépendance pour identifier les packages « sosies » avant qu’ils n’atteignent la production.

Stratégie organisationnelle

Pour garder une longueur d’avance sur ces tendances, les entreprises doivent passer de correctifs réactifs à un modèle de défense multicouche :

- Intégration DevSecOps approfondie : intégrer le processus d’attestation directement dans le pipeline CI/CD.

- Automatisation : utiliser des outils qui signalent automatiquement les noms de packages non concordants par rapport aux bibliothèques « gold standard » connues.

- Formation continue : former les développeurs à reconnaître les schémas courants de typosquatting lors du processus de sélection des dépendances.

Le typosquatting restera probablement un problème persistant, mais avec des défenses à plusieurs niveaux, les entreprises peuvent réduire considérablement son impact.

Typosquatting et JFrog

Bien que le typosquatting soit un problème à l’échelle de la chaîne d’approvisionnement, il peut être atténué par des solutions de niveau entreprise qui combinent prévention, détection et remédiation. La plateforme JFrog intègre des dépôts d’artefacts, une analyse automatisée et des workflows DevSecOps pour fournir une défense complète.

En tirant parti de fonctionnalités telles que l’application des politiques, l’analyse du contexte des dépendances et l’analyse continue, JFrog permet aux équipes de détecter et de bloquer les packages victimes de typosquattage avant qu’ils ne compromettent les systèmes. Grâce à l’analyse des vulnérabilités SCA, SBOM et Xray, les entreprises bénéficient d’une visibilité totale sur les dépendances, garantissant ainsi l’intégrité de leurs chaînes d’approvisionnement logicielles. Avec JFrog, la prévention du typosquatting fait partie d’un workflow de développement sécurisé et automatisé, protégeant les développeurs, les entreprises et les utilisateurs finaux.

Pour plus d’informations, veuillez consulter notre site web, organisez une visite virtuelle ou organisez une démonstration individuelle à votre convenance.