JFrog Curation défend votre chaîne d’approvisionnement logicielle et permet de bloquer de manière précoce des packages open source malveillants ou risqués avant même qu’ils n’intègrent vos environnements. Identifiez en toute fluidité les packages nuisibles, vulnérables ou risqués, pour renforcer la sécurité, la conformité et la productivité de vos développeurs. Cette capacité s’étend également à vos autres téléchargements tiers, tels que les extensions et les modèles d’IDE.

Gagnez en contrôle et en visibilité sur les téléchargements de packages tiers. Favorisez l’alignement organisationnel, améliorez l’expérience des développeurs et des équipes DevSecOps et réalisez des économies.

Suivez les packages open source, les extensions IDE et les modèles téléchargés par votre entreprise pour bénéficier d’une visibilité et d’un contrôle centralisés. Évitez l'entrée de packages nuisibles dans vos pipelines de développement logiciel dans le cadre d’une plateforme de chaîne d’approvisionnement logicielle de bout en bout.

Protégez-vous contre les menaces connues et inconnues, en n’autorisant que les packages logiciels de confiance, les extensions d'IDE sécurisées et les modèles validés dans vos chaînes de développement logiciel. Ayez l'assurance que vos équipes de développement travaillent uniquement avec des composants open source pré-approuvés. Faites des restrictions de conformité une opportunité : offrez automatiquement aux développeurs la version la plus récente et conforme du package, pour qu’ils avancent sans obstacles ni pertes de temps

Les stratégies automatisées bloquent les téléchargements de tiers présentant des vulnérabilités connues, des codes malveillants, des risques opérationnels ou des problèmes de conformité des licences. Faites votre choix parmi des modèles prédéfinis pour renforcer la gouvernance de l’open source consommé dans votre organisation. En savoir plus

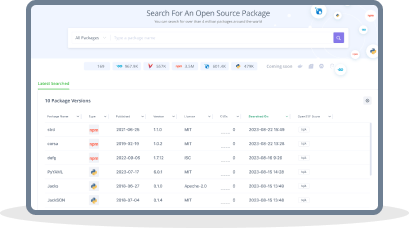

Explorez les métadonnées des packages open source que vous souhaitez utiliser avec JFrog Catalog. Découvrez leur historique des versions, leurs vulnérabilités de sécurité, leur score OpenSSF, leurs données de licence, leurs risques opérationnels et s'ils présentent des dépendances et des vulnérabilités transitives. Plus de 12 millions de packages OSS ont été catalogués pour constituer une référence facile.

La transparence et la responsabilité permettent de réaliser facilement un audit de l’open source utilisé par les développeurs. La vérification intégrée et transparente des packages logiciels avant leur entrée dans la chaîne d'approvisionnement de développement logiciel garantit une meilleure expérience de développement, avec une réduction des efforts de correction et des coûts.

La plus grande violation de données de l’histoire a été provoquée par un jeton d’accès compromis. 1 milliard d’enregistrements contenant des informations personnellement identifiables ont été volés. Ne devenez pas la cible de la prochaine violation de données et assurez-vous de protéger vos identifiants et vos secrets face aux acteurs malveillants.

Vous voulez voir l’impact de toutes ces recherches ? Découvrez comment JFrog Xray peut faire gagner du temps à votre équipe en réduisant les corrections manuelles et en accélérant les mises en production sécurisées.

Calculez vos gains de temps en matière de sécurité

Oui

JFrog Curation vérifie les dépendances avant qu’elles ne soient mises en cache dans Artifactory. Ainsi, JFrog Curation offre une vérification proactive des dépendances intégrées à votre organisation.

JFrog Curation permet de gagner du temps en réduisant les efforts de correction et en éliminant plus rapidement le backlog, tout en bloquant l’apparition de nouvelles vulnérabilités

Sécurité, conformité des licences, conditions opérationnelles et personnalisées

Machine de développement : Fournir des commentaires en temps réel lorsque vous ajoutez ou mettez à jour des dépendances

Pipelines CI/CD : Analyse de votre code au moment des builds afin d’empêcher le déploiement de dépendances à risque

La recherche manuelle de CVE prend du temps et ne fournit pas une vue d’ensemble. JFrog Curation automatise ce processus, l’intègre à votre workflow et fournit un contexte supplémentaire tel que des informations sur les licences et les risques opérationnels. Il vous aide également à comprendre l’impact des vulnérabilités au sein de votre arborescence de dépendances spécifique

Oui, JFrog Curation se concentre principalement sur l’analyse et la gestion des dépendances des logiciels open source

JFrog Curation s’intègre aux dépôts distants d’Artifactory en analysant les requêtes des clients et en appliquant les règles définies par la politique.

L’intégration au sein de la plateforme JFrog offre une expérience unifiée pour la gestion de votre chaîne d’approvisionnement logicielle. Vous obtenez une vue globale de vos artefacts et de vos vérifications, ainsi que des contrôles basés sur les risques associés en un seul endroit, ce qui rationalise les efforts de gouvernance et de sécurité

JFrog Catalog which is Curation's vulnerability databases is regularly updated with the latest information from various security sources to ensure you have the most up-to-date risk assessments

Block and Dry-run

Yes

Yes

Yes

Curation uses JFrog Catalog - https://jfrog.com/help/r/jfrog-security-user-guide/products/catalog

No, Curation and Xray work together to check and control OSS dependencies with slightly different use cases. Xray continuously checks dependencies through the SDLC and Curation checks them before they enter your development environment.

Yes. By applying automated policies, JFrog Curation acts as an intelligent gatekeeper that proactively vets and approves every extension. It directly blocks harmful or vulnerable tools before developers can install them, securing the "final mile" of the software supply chain right at the developer's IDE.

Yes. With the new multi-site curation capability, JFrog Curation enforces governance policies consistently across distributed sites, while still being managed from a single point of control. supports governance from a single point of control