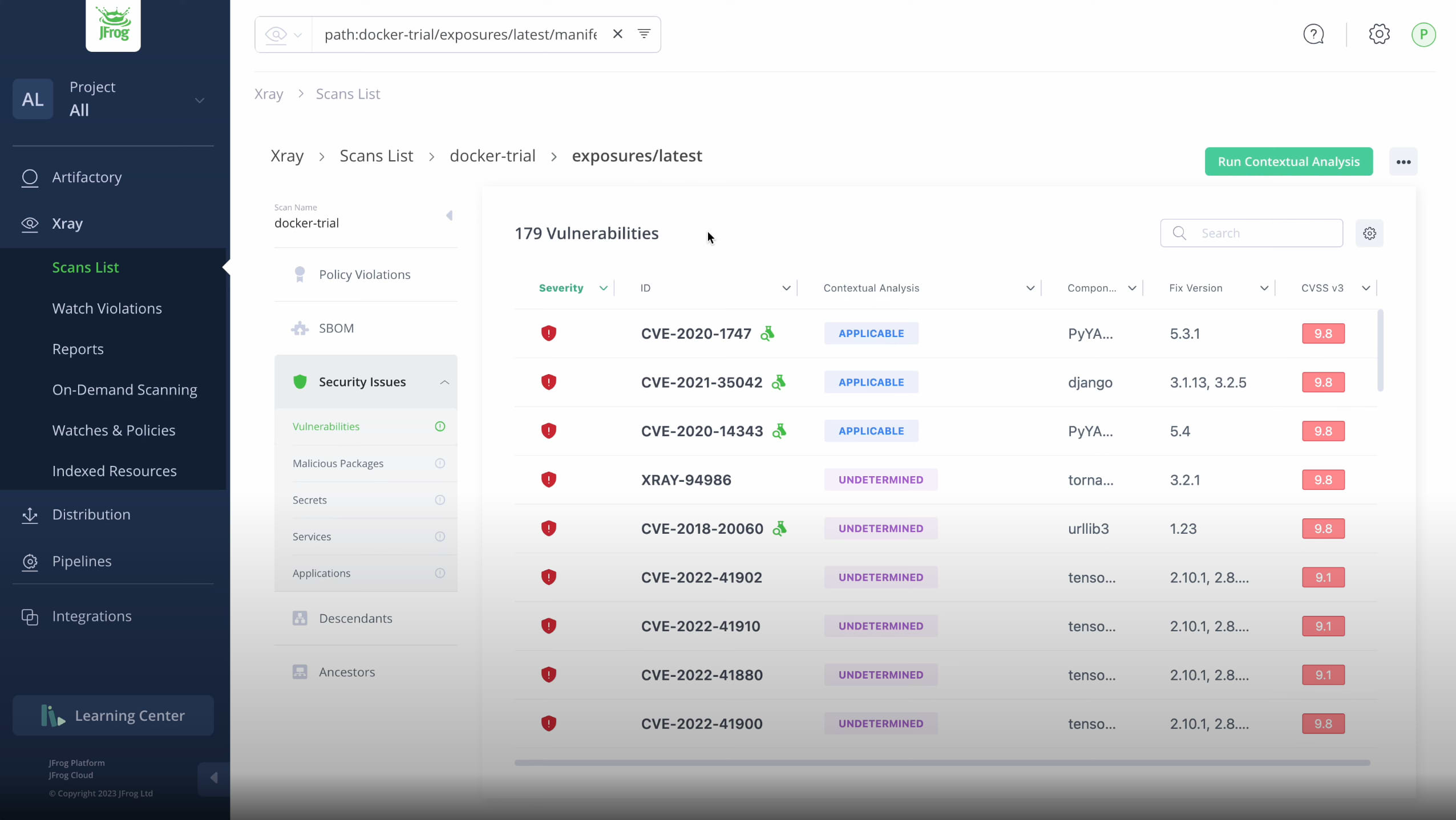

Analyse de la composition logicielle pour le code source et les fichiers binaires

Identifiez et résolvez les vulnérabilités de sécurité et les problèmes de conformité des licences dans vos dépendances open source grâce à la détection CVE améliorée. Détectez, hiérarchisez et atténuez les problèmes de conformité des licences, et accélérez la validation. Générez et exportez automatiquement des SBOM SPDX et CyloneDX (VEX) qui sont la référence du secteur. Accélérez les corrections grâce aux informations propriétaires et aux correctifs de l'équipe de recherche en sécurité JFrog sur les CVE critiques.

Détecter les risques cachés dans le code généré par l’IA et les extraits copiés

Les assistants de codage IA écrivent votre code, mais cachent-ils aussi des vulnérabilités et des risques liés aux licences ? Nous avons étendu notre analyse au-delà du simple scan de packages pour trouver ces menaces directement depuis vos extraits de code. Sécurisez le code que vous écrivez, ainsi que celui généré par l’IA.

Tenez les packages malveillants hors de votre cycle de développement logiciel

Découvrez et éliminez les packages indésirables ou inattendus, grâce à la base de données unique des packages malveillants identifiés par JFrog. La base de données est alimentée avec des milliers de packages identifiés par notre équipe de recherche dans des dépôts communs, ainsi que des informations de packages malveillants agrégées en continu provenant de sources mondiales.

Appliquez des politiques pour bloquer les packages présentant des risques opérationnels

Automatisez la gestion des risques afin d’éliminer les problèmes de maintenance des packages et la dette technique. Activez le blocage automatisé des packages via des règles configurables selon divers attributs : nombre de responsables des déploiements, fréquence des mises à jour, âge des versions et nombre de validations.

Adoptez une approche Shift Left aussi poussée que possible

Scannez les packages le plus en amont possible pour identifier les vulnérabilités de sécurité et les problèmes de conformité des licences, grâce à des outils pensés pour les développeurs. Consultez les vulnérabilités avec options de remédiation et leur contexte directement dans votre IDE. Automatisez votre pipeline grâce à notre outil CLI pour des scans de dépendance, de conteneur et de vulnérabilité à la demande. Le scan précoce minimise les menaces, réduit les risques, accélère les correctifs et réduit les coûts.