Définition

DevSecOps est l’intégration de tests de sécurité continus à toutes les étapes du cycle de vie du développement logiciel (SDLC). Dans un modèle DevSecOps, la responsabilité de la création de logiciels sécurisés est partagée entre les équipes de développement, de sécurité et d’exploitation.

Aperçu

DevSecOps intègre la sécurité dans le cycle de vie du développement logiciel (SDLC). Le processus se répète au fur et à mesure que de nouvelles fonctionnalités sont développées et que les bogues sont corrigés. Une autre considération importante est que les développeurs sont devenus dépendants des logiciels open source qui sont maintenant utilisés dans presque tous les projets.

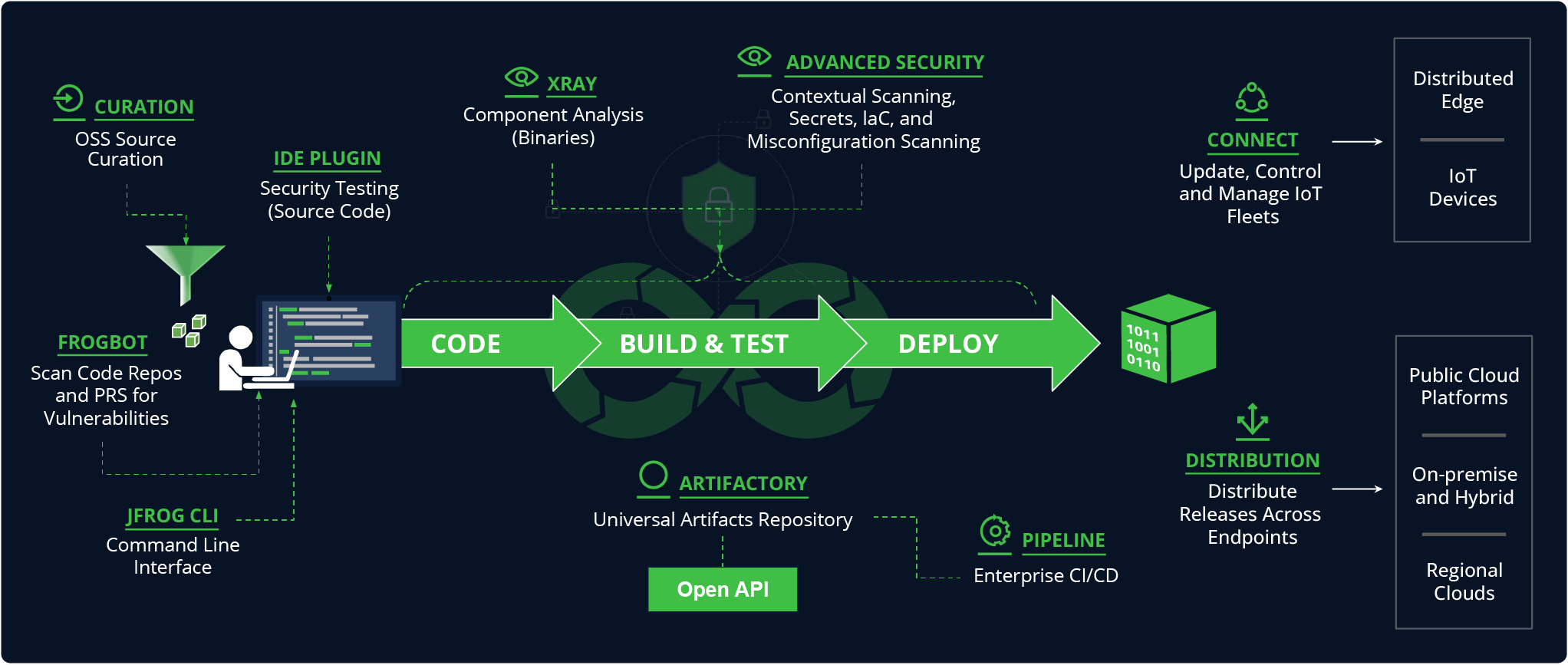

Déroulement du cycle de développement d’un logiciel avec les solutions JFrog correspondantes à chaque étape (cliquez pour agrandir l’image)

Origine de DevSecOps

Avec la vitesse croissante du développement, des mises à jour et des déploiements de logiciels à partir des pratiques DevOps, la vitesse à laquelle les vulnérabilités sont introduites a également augmenté, créant ainsi la nécessité de DevSecOps.

DevSecOps a intensifié la manière et les endroits où les tests de sécurité sont effectués dans le cadre du cycle de vie du développement logiciel, créant ainsi une vision pour un cycle de vie de développement logiciel sécurisé (SSDLC).

- Curation des paquets open source

- Sécurité shift left

- Automatisation de la sécurité

- Consolidation des outils de sécurité

- Surveillance continue des vulnérabilités

- Instauration d’une culture de la sécurité

- Collaboration avec les équipes de développement et d’exploitation

- Conformité et gouvernance

- Sécurité du cloud et des conteneurs

En bref, DevSecOps est devenu une discipline à part entière, désormais chargée d’intégrer la sécurité à chaque étape du cycle de vie du développement logiciel. Mais cela ne s’arrête pas là, car l’informatique continue de s’adapter aux nouvelles infrastructures, aux technologies émergentes, à l’évolution des menaces et à l’amélioration des meilleures pratiques qui garantissent la fourniture d’applications logicielles sûres et fiables.

Importance et avantages de l’adoption de DevSecOps

Plus de 90 % des applications actuelles utilisent des logiciels open source. Cela peut entraîner des complications au sein des organisations :

- Vulnérabilités en matière de sécurité

- Questions relatives à la conformité des licences

Les rapports des développeurs et les processus manuels ne donnent qu’une image partielle de la situation. La sécurité et la conformité sont donc des éléments essentiels du processus DevSecOps.

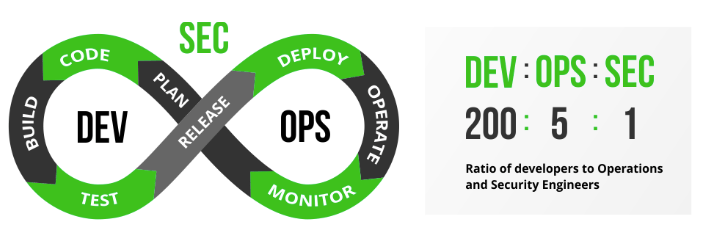

Le ratio entre les développeurs et les professionnels du DevOps et de la sécurité.

Il existe un ratio de 200:5:1 qui est une manière courte et démonstrative d’exprimer le nombre de développeurs, le nombre de professionnels DevOps et le nombre de spécialistes de la sécurité dans une organisation typique. Cela signifie que tout problème de sécurité identifié par un outil d’analyse des vulnérabilités doit être examiné par une très petite équipe DevSecOps qui peut ne pas avoir l’expertise technique nécessaire pour comprendre pleinement les ramifications globales d’une vulnérabilité spécifique en termes de sécurité. Ce défi peut être relevé en transférant la responsabilité aux équipes de développement et d’exploitation, en leur faisant partager la responsabilité des questions de sécurité et de conformité, tout en intégrant la sécurité le plus tôt possible dans le processus SDLC.

La mise en œuvre et l’identification des problèmes de sécurité le plus tôt possible dans le pipeline de développement, ainsi que l’automatisation des procédures de sécurité et de conformité peuvent améliorer de manière significative la posture de sécurité. Plus important encore, les organisations qui ne mettent pas l’accent sur le « Sec » de DevSecOps peuvent être confrontées à des problèmes de sécurité et de conformité qui ne deviennent évidents qu’une fois que le produit est proche de la publication, ce qui entraîne des coûts de remédiation plus élevés.

Principes DevOps et bonnes pratiques

Les principes DevOps commencent par des lignes directrices qui établissent les meilleures pratiques que les développeurs et l’équipe d’exploitation doivent suivre à chaque étape du développement, l’objectif étant d’établir une base de référence de ce qui est acceptable, de ce qui est préférable et de ce qui n’est pas acceptable au cours du processus de développement.

Une fois les principes établis, ils doivent être traduits en un ensemble de pratiques bien définies qui sont documentées et suivies par les développeurs et appliquées par les professionnels du DevOps. En même temps, il est important que ces pratiques n’interfèrent pas trop avec le processus de développement. Sinon, les développeurs trouveront un moyen de contourner les meilleures pratiques pour publier une version, sapant ainsi les principes mêmes qu’ils sont censés défendre.

Pour parvenir à un bon équilibre, il est très important que les lignes directrices et les pratiques soient établies en collaboration avec les équipes de développement, afin de leur donner un sentiment d’appartenance et de les engager à respecter les procédures établies. En outre, DevOps doit s’assurer que les outils et technologies appropriés sont mis en œuvre pour favoriser la collaboration, la communication et le partage d’informations entre les équipes de développement et d’exploitation.

Même après l’établissement des principes et la mise en place des pratiques, il est important de surveiller constamment les processus existants pour voir comment ils peuvent être améliorés afin d’instiller une culture d’amélioration continue visant à fournir des logiciels de la meilleure qualité possible dans les délais les plus brefs.

Intégration et livraison continues (CI/CD)

CI/CD a remplacé le modèle traditionnel de versionnage des logiciels et, avec les dangers inhérents à l’intégration continue des corrections de bogues, des mises à niveau et des mises à jour dans les applications déployées, est devenu une partie importante des responsabilités de DevSecOps. Lorsqu’ils sont correctement mis en œuvre, des pipelines bien établis et sécurisés devraient permettre de répondre plus rapidement aux demandes des clients, de réduire le risque d’introduction de vulnérabilités, tout en améliorant l’expérience de l’utilisateur final.

Automatisation

Comme dans DevOps, l’automatisation joue un rôle clé dans la sécurité en améliorant l’efficacité, en minimisant les erreurs et en enregistrant les résultats. Il réduit également les frictions dans le processus de développement en automatisant les tâches répétitives telles que l’analyse des vulnérabilités, qui permet d’améliorer la sécurité en signalant les menaces potentielles dès le début du processus de développement et en proposant des solutions pour y remédier. La mise en œuvre de l’automatisation de la sécurité nécessite le déploiement des outils de sécurité pertinents dans un environnement capable de créer et d’exécuter des séquences automatisées tout en s’intégrant à de multiples solutions de sécurité.

Intégration de la sécurité

L’une des principales pratiques DevSecOps consiste à instaurer une culture d’intégration de la sécurité à chaque étape du processus de développement et à intégrer les solutions de sécurité correspondantes qui couvrent toutes les phases du cycle de développement durable. Cela permet d’optimiser la sécurité en révélant les menaces potentielles le plus tôt possible grâce à des pratiques telles que l’analyse du code, des fichiers binaires et des dépendances dans les processus de développement, de build et de déploiement. Pour mieux garantir l’intégration de la sécurité, il est fortement recommandé d’identifier des champions de la sécurité au sein des équipes de développement et d’exploitation, qui défendent les meilleures pratiques de sécurité dans toutes les phases du pipeline DevOps.

Approche shift left

La sécurité shift left est une approche de la sécurité des applications qui met l’accent sur la détection et l’atténuation des problèmes de sécurité le plus tôt possible au sein du SDLC. Ce faisant, les équipes de sécurité bénéficient non seulement d’une détection plus précoce des risques, mais aussi d’un investissement moindre en temps et en ressources pour atténuer les menaces. Traditionnellement, les tests de sécurité ont lieu pendant la phase de test du cycle de livraison. En revanche, dans le cadre d’une méthodologie de sécurité shift-left, les tests de sécurité commencent le plus tôt possible, parfois même au moment de la rédaction du code source.

La sécurité en tant que code

La sécurité en tant que code (Security as Code, ou SaC) désigne les mesures de sécurité intégrées dans les processus de développement de logiciels, telles que l’analyse des codes malveillants chaque fois qu’un développeur enregistre un fichier binaire dans un dépôt. Les développeurs n’ont aucune mesure particulière à prendre, car l’analyse de sécurité est effectuée automatiquement lors de chaque opération commit. Une mise en œuvre réussie de la SaC nécessite une automatisation appropriée pour effectuer les analyses de sécurité requises sans accroître les frictions avec les développeurs, ce qui peut entraîner des coûts et des retards inutiles.

Tests de sécurité automatisés

Le test de logiciel est le processus d’évaluation d’un logiciel afin de déterminer s’il répond aux exigences en matière d’utilisabilité, de performance et de sécurité. Traditionnellement, les équipes DevOps n’effectuaient des tests de sécurité qu’une fois qu’une application était prête à être diffusée. Une approche beaucoup plus efficace consiste à automatiser les tests de sécurité à l’aide d’un cadre automatisé qui permet aux professionnels de la sécurité d’écrire des scripts qui sont exécutés automatiquement et dont les résultats peuvent être évalués pour déterminer si l’application répond aux exigences nécessaires au déploiement. Il existe un grand nombre de cadres d’automatisation des tests qui varient en fonction des langages de programmation qu’ils prennent en charge et des types de tests qu’ils peuvent exécuter.

Concepts clés de DevSecOps

Il est important de souligner quelques concepts clés de DevSecOps concernant les méthodologies de communication et de développement.

Collaboration et communication

L’un des principaux éléments permettant de garantir que la sécurité est mise en œuvre à chaque étape du développement est la communication qui permet la collaboration entre les équipes chargées du développement, des opérations et de la sécurité.

Équipes interfonctionnelles

Des équipes interfonctionnelles sont nécessaires pour créer des applications logicielles sûres. Par exemple, l’équipe de développement doit produire le produit de base, tandis que l’équipe d’exploitation s’assure que tous les artefacts pertinents sont stockés dans un référentiel et que la sécurité vérifie les menaces et les vulnérabilités potentielles. Bien que les conflits de priorités posent de nombreux problèmes, les équipes interfonctionnelles sont censées renforcer la collaboration, accélérer le développement des logiciels et minimiser les risques.

Responsabilité partagée

En matière de sécurité des logiciels, il est essentiel de répartir les responsabilités entre tous ceux qui participent à la chaîne d’approvisionnement logicielle, y compris le développement, les opérations et la sécurité. Si chaque équipe assume la responsabilité de son rôle dans la production de logiciels sécurisés, le résultat global devrait être une posture de sécurité plus robuste et plus résistante, une identification rapide des vulnérabilités potentielles et une réduction globale des incidents de sécurité.

Canaux de communication

Les communications dans DevSecOps favorisent la collaboration, le partage d’informations et une meilleure coordination entre plusieurs équipes et les membres de l’équipe eux-mêmes. Les canaux de communication les plus courants sont les réunions d’équipe, les chats en ligne, les outils de communication collaboratifs, les systèmes de suivi des bogues, les plateformes de partage des connaissances, les vidéoconférences et le courrier électronique. En exploitant efficacement ces canaux, les équipes DevSecOps peuvent améliorer la collaboration, rationaliser le partage d’informations et s’assurer que les considérations de sécurité sont intégrées dans chaque aspect du SDLC.

Le rôle de la culture dans DevSecOps

Dans une culture DevSecOps, chaque membre de l’équipe assume la responsabilité de la sécurité des applications développées conjointement. L’introduction et la mise en œuvre de DevSecOps dans une entreprise nécessitent donc un changement de culture d’entreprise et une refonte des processus.

Culture DevOps

Comme DevSecOps s’appuie sur DevOps, l’approche s’inspire naturellement des principes de base de la culture DevOps, mais ajoute la sécurité en tant que valeur centrale de la culture organisationnelle.

Culture de la sécurité

La culture de la sécurité est un ensemble de principes et de pratiques qui donnent la priorité à divers aspects de la sécurité en tant que partie intégrante des valeurs d’une organisation. Bien que cela s’applique à l’ensemble de l’organisation et à tous ses actifs, dans le cadre plus étroit de DevSecOps, cela garantit que les équipes de développement et d’exploitation sont alignées sur la sécurité requise pour protéger le développement d’applications. Il peut y avoir des nuances dans les KPI spécifiques et le niveau de sécurité en fonction de certaines variables, par exemple comment et où les applications sont déployées et la valeur globale de l’application à protéger.

Mindset sécurité

Le mindset sécurité donne la priorité à la sécurité tout au long du processus de développement des logiciels, notamment en étant proactif, en identifiant les vulnérabilités potentielles, en communiquant avec l’équipe DevSecOps et en se tenant au courant des dernières menaces.

Sensibilisation à la sécurité

La sensibilisation à la sécurité commence au cœur de l’organisation. Les équipes de développement et d’exploitation doivent être formées et alignées sur les meilleures pratiques en matière de sécurité et sur ce qu’il faut faire pour assurer la sécurité de la chaîne d’approvisionnement. Pour inculquer correctement la sensibilisation à la sécurité, il faut favoriser une culture de la sécurité qui imprègne tous les aspects du développement de logiciels et des opérations générales.

Apprentissage continu

La mise en œuvre réussie de la sécurité dans une organisation doit comporter un volet d’apprentissage continu destiné à tenir les équipes informées et à encourager l’amélioration. En outre, il convient d’établir une boucle de rétroaction permettant aux équipes de partager des informations sur les problèmes de sécurité et les mises à jour.

Mise en œuvre de DevSecOps dans les organisations

Par opposition aux concepts, à la méthodologie et à la culture, la mise en œuvre se concentre sur la façon dont la sécurité est réellement intégrée dans les processus de développement et utilisée par les équipes DevSecOps dans la réalité.

Évaluer l’état actuel des opérations de sécurité

L’une des premières étapes les plus importantes pour améliorer les procédures DevOps et de sécurité consiste à établir une base de référence, qui est ensuite utilisée pour mesurer les améliorations des performances telles que la vitesse des builds, la fréquence des publications de versions, le nombre d’incidents de sécurité et d’autres métriques pertinentes.

Évaluation de la vulnérabilité de la sécurité

Une équipe d’experts en sécurité devrait être utilisée pour analyser les nouveaux vecteurs d’attaque, surveiller les menaces, analyser les paquets malveillants et repérer les vulnérabilités potentielles. Leur évaluation permet de comprendre les faiblesses des processus actuels tout en établissant une base de référence pour l’amélioration.

Évaluation de la maturité DevOps

Bien qu’elle ne soit pas obligatoire, la réalisation d’une évaluation de la maturité DevOps peut s’avérer importante lors de la mise en œuvre de DevSecOps dans les organisations. Elle permet de comprendre les opérations en cours, de fixer des objectifs et d’élaborer une feuille de route en identifiant les risques et les défis, en facilitant l’affectation des ressources, en favorisant l’amélioration continue et en mettant en phase les parties prenantes.

Intégrer la sécurité dans les pipelines DevOps

Tout comme la culture DevSecOps intègre la sécurité dans la pensée DevOps traditionnelle, les pipelines DevSecOps intègrent la sécurité dans les pipelines CI/CD DevOps traditionnels. L’intégration de la sécurité dans les pipelines DevSecOps garantit que la sécurité est prise en compte à chaque étape du processus de développement.

Pratiques de codage sécurisées

Il est essentiel de s’assurer que des contrôles d’accès solides sont en place pour les serveurs CI/CD, les systèmes de gestion du code source et les autres outils que les développeurs utilisent pendant la phase de codage. Si ces précautions ne sont pas prises, des attaquants risquent de compromettre l’environnement de développement et d’insérer un code malveillant dans l’application, comme cela s’est produit, par exemple, dans l’attaque de SolarWinds.

Sécurité de l’infrastructure en tant que code (IaC)

Lors du déploiement de l’infrastructure en tant que code (Infrastructure as Code, ou IaC), les fichiers IaC doivent être sécurisés en vérifiant si la configuration est sûre afin de garantir la sécurité des déploiements dans le cloud. Un scanner de sécurité IaC est un outil essentiel qui peut fournir une solution complète et proactive à vos problèmes de sécurité IaC.

Conformité en tant que code

Automatisez la conformité réglementaire et gouvernementale en vous référant à la nomenclature du logiciel disponible pour toutes les applications. Il est également recommandé de définir des politiques granulaires et d’automatiser la gouvernance sur l’ensemble de la chaîne d’approvisionnement logicielle afin de répondre aux exigences de conformité de plus en plus strictes avec le moins d’efforts possible.

Outils et technologies DevSecOps

Il existe plusieurs familles d’outils de sécurité et de conformité pour traiter les différents aspects du cycle de développement durable. Il s’agit notamment de : L’analyse statique du code (SAST), l’analyse de la composition du logiciel (SCA) et différentes approches pour tester le code afin de détecter les vulnérabilités (DAST et IAST). En outre, il existe des outils destinés à surveiller et à protéger les fichiers binaires dans les environnements de production contre les attaques qui exploitent les vulnérabilités du code lui-même ou de l’environnement de développement. Idéalement, les équipes devraient chercher à adopter des outils qui couvrent tous ces domaines afin d’assurer une sécurité complète du cycle de développement durable.

Tests de sécurité

Les tests de sécurité permettent de déceler les vulnérabilités, les menaces et les risques dans les applications logicielles, dans le but de prévenir les attaques potentielles. Pour ce faire, ils identifient les faiblesses éventuelles qui pourraient entraîner l’injection de codes malveillants dans les applications elles-mêmes ou dans leurs environnements d’exploitation.

Tests statiques de sécurité des applications (SAST)

Les outils de test statique de la sécurité des applications (SAST) peuvent vous aider à identifier les vulnérabilités dans votre propre code développé. Les développeurs doivent connaître les outils SAST et les utiliser de manière automatisée dans le cadre de leur processus de développement. Cela permettra de détecter les vulnérabilités potentielles et d’y remédier dès le début du cycle DevOps.

Test dynamique de sécurité des applications (DAST) et test interactif de sécurité des applications (IAST)

Les outils de test dynamique et interactif de sécurité des applications (DAST et IAST) testent les interfaces exposées de l’application en cours d’exécution, à la recherche de vulnérabilités et de failles. Alors que le DAST considère l’application comme une boîte noire, l’IAST utilise des instruments qui combinent les techniques de test dynamique de la sécurité des applications (DAST) et d’analyse statique de la sécurité (SAST) afin d’accroître la précision des tests de sécurité des applications.

Tests de sécurité de l’exécution des conteneurs

Les outils de sécurité de l’exécution des conteneurs surveillent les conteneurs dans leur environnement d’exécution. Ces outils offrent différentes possibilités, notamment le pare-feu à différents niveaux, l’identification des anomalies sur la base d’analyses comportementales et de variables similaires associées aux environnements d’exécution.

Tendances et innovations futures en matière de DevSecOps

L’émergence de nouvelles menaces, de nouvelles vulnérabilités et de nouveaux vecteurs d’attaque est en perpétuelle évolution dans le domaine de la sécurité. Les organisations peuvent gérer efficacement l’évolution des problèmes de sécurité en adaptant de manière proactive leurs méthodes DevSecOps en se tenant au courant des tendances et des avancées futures.

DevSecOps dans les environnements cloud native

DevSecOps implique le développement dans des environnements cloud native pour gérer les opportunités et les problèmes particuliers apportés par les technologies du nuage telles que :

- Environnements sans serveur

- Sécurité de l’IaC

- Sécurité des conteneurs

- Gestion de la posture de sécurité cloud (CSPM)

- Outils pour l’automatisation cloud de DevSecOps

- Sécurité cloud native

- Sécurité shift left

En mettant l’accent sur la protection des ressources cloud native, ces tendances montrent comment les techniques DevSecOps évoluent continuellement dans le cloud tout au long du SDLC pour assurer la sécurité et la conformité des applications et de l’infrastructure cloud native.

L’IA et l’apprentissage automatique dans la sécurité

Les technologies d’IA/ML ont le potentiel d’aider considérablement les équipes DevSecOps dans les tests de sécurité automatisés, le renseignement sur les menaces, la détection des anomalies et l’analyse, ce qui permet d’améliorer la conformité et l’application des politiques, ainsi que d’accroître la sensibilisation et d’offrir une meilleure formation.

Bien que l’IA puisse aider les opérations DevSecOps, elle ne peut pas encore surpasser l’expertise et les capacités de prise de décision des équipes. À ce stade, l’IA doit donc être considérée comme un outil permettant d’améliorer l’efficacité de DevSecOps, en donnant aux membres de l’équipe plus de temps pour se concentrer sur les tâches essentielles et les objectifs de sécurité à long terme.

La plateforme de chaîne d’approvisionnement logicielle de JFrog

La plateforme JFrog est la solution universelle de chaîne d’approvisionnement logicielle pour DevOps, DevSecOps et MLOps. Avec plus de 50 intégrations, elle peut héberger l’ensemble de votre écosystème d’outils, offrant une gestion automatisée, intégrée, extensible et sécurisée de la chaîne d’approvisionnement logicielle. Continuez à explorer d’autres sujets liés à DevSecOps ici ou si vous souhaitez voir la plateforme en action, planifiez une démonstration ou commencez un essai gratuit à votre convenance.