La sécurité DevOps enfin disponible ! | Lancement de JFrog Advanced Security

Première solution de sécurité du marché spécifiquement conçue pour les workflows DevOps modernes

Aujourd’hui s’annonce comme un jour décisif pour JFrog et une évolution marché majeure pour la sécurité de bout-en-bout de la chaîne d’approvisionnement logicielle. Nous avons lancé JFrog Advanced Security, notre solution unique de sécurité spécifiquement pensée et conçue pour les workflows DevOps modernes.

Les développeurs et l’infrastructure DevOps constituent désormais un vecteur d’attaque substantiel pour les cyber assaillants. L’hétérogénéité des outils et des processus, sans parler du nombre exponentiel de bibliothèques open source et de binaires utilisés, peuvent tous, à tout moment, introduire des failles tout au long de la chaîne d’approvisionnement. Responsables de leur Software Supply Chain, les équipes DevOps se voient également chargées de facto, de sa sécurité. En parallèle, les équipes sécurité tentent de trouver le bon équilibre entre les différents outils, configurations et reporting impactant leur quotidien.

Actuellement, aucune solution sur le marché n’est capable de fédérer de manière adéquate ces différents métiers ou de fournir des données et des informations unifiées. Les équipes sécurité restent les donneurs d’ordre pour des dev submergés par les demandes, processus et réglementations qui ne sont pas de leur ressort. En outre, les équipes sont aussi impactées par une multitude de solutions répondant à un seul cas d’usage business nécessitant une intégration technologique, du reporting et des agrégations corrélées. Elles demandent en outre de la part des équipes, des analyses et des évaluations manuelles et proposent une multitude de conseils de contextualisation et de remédiation non centralisés.

Le marché requiert aujourd’hui une approche différente, plus holistique, pour faire face aux nouvelles menaces de sécurité ciblant la chaîne d’approvisionnement logicielle.

Sécurité pour le DevOps

Pionnier de la gestion binaire de bout-en-bout, la technologie au cœur de sa vision Liquid Software, JFrog continue sa progression logique (mais cohérente) vers une gestion logicielle complète – du développement à la production, avec la sécurité comme composant et catalyseur décisif.

De nombreux facteurs clés ont permis cette transformation, notamment :

Le positionnement unique de la plateforme de JFrog, véritable liant entre les développeurs, la production et les équipes sécurité, permettant de gérer et de contrôler la chaîne d’approvisionnement.

La multitude de récents événements de sécurité à fort impact, à l’instar de Log4Shell, Spring4Shell, SolarWinds, etc., requiert une nouvelle approche de la sécurité tout au long de la chaîne d’approvisionnement logicielle, et pas uniquement une approche shift left centrée sur l’analyse du code source.

De nouvelles exigences et réglementations en matière de sécurité ratifiées presque de manière hebdomadaire, ont un impact sur les entreprises et les organisations publiques. Parmi ces dernières on peut citer l’ordonnance présidentielle de mai 2021, le récent projet de loi H.R. 7900 et le décret du Bureau de la gestion et du budget (OMB) de la Maison Blanche visant l’amélioration de la sécurité de la chaîne d’approvisionnement logicielle grâce à des pratiques de développement plus sécurisées. Encore plus récemment, on peut citer les nouvelles directives supply chain du National Cyber Security Centre du Royaume-Uni et une initiative additionnelle de l’Union européenne.

L’approche binaire unique de JFrog fournit un niveau de compréhension plus élevé bien au-delà du code source, apportant de l’intelligence sur les risques réels de sécurité dans le logiciel.

DÉVELOPPEUR /DEVOPS/ SÉCURITÉ

La sécurité à partir d’une source de vérité unique

Des millions de développeurs au sein de milliers d’entreprises à travers le monde, dont la majorité du Fortune 100, s’appuient d’ores et déjà sur les solutions JFrog pour gérer en toute sécurité leurs chaînes d’approvisionnement logicielles critiques. La plateforme JFrog se positionne comme la source de vérité unique et centralisée pour la gestion de leurs actifs logiciels sensibles que sont les fichiers binaires. Les fournisseurs de sécurité qui entendent proposer de véritables solutions de protection de bout-en-bout dépendent entièrement de l’accès à ces actifs. Après tout, il n’y a pas de shift left ou de shift right sans un bon contrôle du milieu !

L’approche « shift left » est limitée

L’analyse du code source (Outils SCA et AST – SAST, DAST et autres fuzzer, etc.) n’est pas suffisante pour répondre aux besoins d’analyse contextuelle. Cette dernière ne peut être obtenue qu’en s’intéressant au binaire logiciel car il comporte beaucoup plus d’informations que le code seul. Les conteneurs, les archives et même les simples fichiers EPM fournissent tous une image du parcours logiciel. Le binaire étant l’actif ultime livré aux clients, il est de facto fortement ciblé par les cybercriminels. Sans ces informations essentielles, il est impossible de fournir une compréhension contextuelle suffisante pour déterminer les risques. Les dysfonctionnements ne peuvent pas être identifiés, corrigés, atténués ou résolus de manière efficace et hiérarchisée lorsque l’accent est mis uniquement sur l’IDE du développeur c’est-à-dire le code source. La sécurité doit en effet être gérée de manière holistique, du code au code compilé, en passant par les images, les builds, les versions, puis l’exécution.

Pousser les tests jusqu’à la production est insuffisant pour la sécurité du run

Les solutions qui se concentrent sur la sécurité lors de l’exécution et de la mise en production (sécurité du cloud et des conteneurs) font un peu de shift left, mais ne vont pas aussi loin que les pure-players. Ils le font surtout pour répondre à leurs besoins c’est-à-dire la remontée aux développeurs des résultats de la production via les processus DevOps.

Une solution de sécurité de la chaîne d’approvisionnement doit à la fois offrir de la visibilité sur la source ainsi que sur le binaire. Si elle ne peut pas voir le cœur de la chaîne d’approvisionnement au niveau binaire et offrir une visibilité de l’intérieur vers l’extérieur, elle ne pourra pas se prévaloir de capacités de sécurité globales.

Avec l’acquisition de Vdoo, JFrog a accéléré son positionnement dans le domaine de la sécurité avec la conception de solutions spécifiquement conçues pour le DevOps. Les capacités d’analyse binaire de Vdoo, associées à la « source de vérité » unique et centralisée proposée par la plateforme JFrog DevOps, permettent d’activer une sécurité et un contrôle de bout-en-bout de la SCC tout en limitant drastiquement les frais généraux pour les équipes impliquées : dev, ingénieurs DevOps et responsables sécurité.

Au cours de l’année écoulée, nous avons optimisé JFrog Xray et ses bases de données le transformant en un produit de premier plan capable de couvrir à la fois le shift left via des cas d’usage IDE et une puissante analyse des binaires. Avec le lancement de JFrog Advanced Security, l’offre de sécurité JFrog vient de franchir une nouvelle étape, se positionnant comme une solution de sécurité holistique, conçue pour être intégrée dans le workflow DevOps. Fonctionnant de concert avec JFrog Artifactory comme source unique de contrôle des binaires, JFrog Advanced Security, enrichit Xray de nouvelles fonctionnalités innovantes et répond aux menaces actuelles visant la chaîne d’approvisionnement au travers d’une seule et unique plateforme.

Présentation de JFrog Advanced Security

JFrog Advanced Security enrichit Xray de nombreuses nouvelles fonctionnalités ciblant les menaces de la chaîne d’approvisionnement. Pour proposer cette nouvelle couche de sécurité, nous avons en premier lieu, considérablement amélioré JFrog Xray pour y inclure des données propriétaires sur les CVE – vulnérabilités communes au sein de la communauté – et les packages malveillants issues des recherches de JFrog Security Research, ainsi que des instructions granulaires de remédiation et d’atténuation ajoutées aux articles CVE dans la base de données. Des ressources ont été consacrées à la fiabilisation des données sur les CVE et les licences, à l’amélioration de l’évolutivité et à la diminution de la latence lors de la mise à jour des données. Une politique de « risque opérationnel » a également été ajoutée pour décider du blocage des paquets en fonction du nombre de mainteneurs, la cadence de maintenance et plus encore.

L’approche technologique de JFrog Xray est basée sur l’indexation précise des paquets de métadonnées. JFrog Advanced Security apporte une approche plus poussée du scan binaire examinant les données qui ne sont pas accessibles via les gestionnaires de paquets, les SBOM ou les métadonnées courantes. Par conséquent, il offre aux entreprises une toute nouvelle compréhension de l’état de sécurité des binaires analysés, en particulier des conteneurs. Les scanners permettent d’identifier les problèmes de sécurité qui, dans la plupart des cas, passent sous les radars de l’analyse du code source. L’utilisation d’une analyse approfondie de cette envergure permettra, pour la première fois, une compréhension globale des problèmes de sécurité de manière contextuelle, non seulement en identifiant les problèmes « angles morts » pour les autres solutions, mais aussi, en saisissant leur impact potentiel sur la production grâce à une vision plus large et intelligente du logiciel, par rapport à la seule analyse du code source.

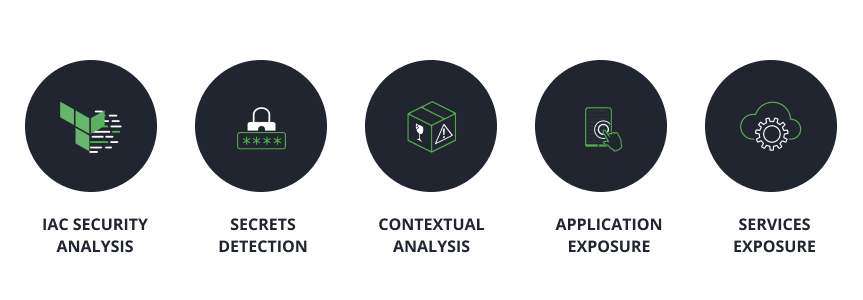

Nouvelles fonctionnalités désormais disponibles dans JFrog Advanced Security

- Analyse contextuelle des CVE dans les conteneurs

L’un des retours des développeurs sur les outils SCA est qu’ils génèrent beaucoup trop de résultats, ce qui les oblige à corriger de nombreuses vulnérabilités lesquelles, en réalité, ne présentent aucun risque. Les résultats sont hiérarchisés de manière inefficace ou inappropriée en raison d’un manque de compréhension contextuelle. Les méthodes traditionnelles de notation CVSS (Common Vulnerability Scoring System) créent encore plus de complexités, car elles ne prennent pas en compte les configurations spécifiques, les mécanismes de sécurité et autres caractéristiques du logiciel analysé.

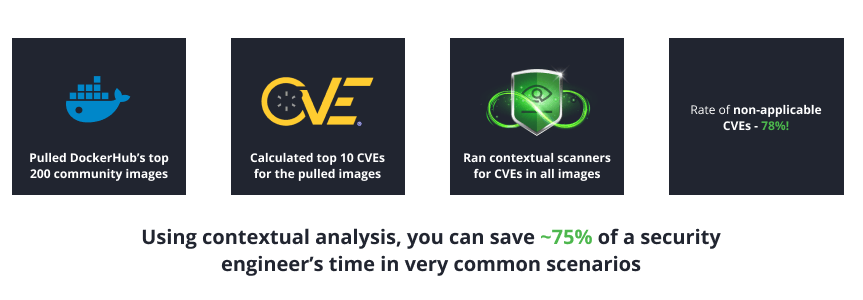

JFrog Advanced Security innove aujourd’hui avec une fonctionnalité unique pour les conteneurs : l’examen de l’applicabilité des CVE identifiées, en analysant en profondeur le conteneur, son contenu ainsi que ses caractéristiques spécifiques. Par exemple, l’outil va vérifier si le code appelle la fonction vulnérable dans le package, associé à la CVE spécifique. Il recherchera également des configurations et des caractéristiques de fichier supplémentaires pour indiquer si les conditions préalables à l’exploitation de la CVE sont remplies. À l’ère des nouvelles réglementations en matière de sécurité de la chaîne d’approvisionnement, telles que HR 7900 exigeant aucune CVE ayant un impact sur la sécurité du produit ou des alternatives pour les atténuer, l’analyse contextuelle devient un prérequis pour ne pas impacter le délai de livraison et assurer la sécurité du logiciel. L’analyse contextuelle va également recommander des mesures de remédiation concrètes, réalisables et rentables prenant en compte les caractéristiques et configurations spécifiques du conteneur. Pour la première fois, les développeurs ne seront pas invités à « tout réparer », mais recevront des preuves et des priorités précises complétées par des instructions sur la façon de résoudre les problèmes avec un minimum d’effort. L’application de l’analyse contextuelle à la fois sur le code source (via l’IDE) et l’analyse binaire via JFrog Advanced Security est l’approche ultime qui conduira à un logiciel sécurisé – avec un minimum d’efforts et des correctifs rétroactifs. Les binaires sont la clé de voûte du développement logiciel et une fonctionnalité clé de la plateforme JFrog. Leur analyse contextuelle est la solution la plus avancée et rationalisée disponible sur le marché.

Collecte de 200 images communautaires DockerHub / calcul du top 10 des CVE pour les images collectées/ scanners contextuels pour les CVE dans toutes les images/ taux de CVE non applicables – 78%

En s’appuyant sur l’analyse contextuelle, il est possible de faire gagner 75% de son temps à un technicien sécurité sur des scénarios standards

- Secrets exposés

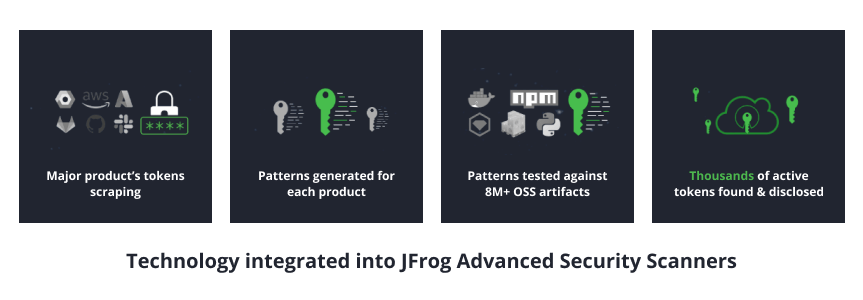

Bien souvent, les clés et autres informations d’identification sont conservées dans des conteneurs et autres formes d’artefacts. Ils peuvent apparaître sous forme de tokens et de fichiers clés, parfois codés en dur dans le binaire (ce qui est clairement une pratique inadéquate) et parfois dans des configurations et autres fichiers texte. JFrog Advanced Security est capable de tracer tous les secrets dans n’importe quel conteneur stocké dans JFrog Artifactory. Contrairement à d’autres scanners qui génèrent de grandes quantités de faux positifs en raison d’approches heuristiques incorrectes, nos moteurs recherchent 900+ types de clés spécifiques et d’informations d’identification et sont donc très précis. Les résultats du scanner indiqueront non seulement où réside le secret, mais expliqueront également le problème – la façon dont il est utilisé par exemple et pas nécessairement ses caractéristiques spécifiques (tels que le chiffrement, l’encodage, etc.). Comme les secrets ne résident pas souvent dans le code source, il devient essentiel de les rechercher sous forme binaire. En identifiant ces secrets et en les corrigeant conformément aux instructions du système, toute fuite accidentelle de tokens internes, de clés ou de données d’identification pourra ainsi être évitée ou tracée.

RÉCUPÉRATION DES TOKENS DES PRODUITS MAJEURS/ MODÈLES GÉNÉRÉS POUR CHAQUE PRODUIT/MODELES TESTES POUR PLUS DE 8 MILLIONS D’ARTEFACTS OSS/ DES MILLIERS DE TOKENS ACTIFS TROUVÉS ET EXPOSÉS

Technologie intégrée aux scanners JFrog Advanced Security

- Utilisation non sécurisée des bibliothèques et des services

L’une des problématiques les plus courantes, traditionnellement ignorée par les solutions de sécurité applicatives du marché (et qui sont relativement faciles à utiliser par les pirates), concerne les problèmes liés à la façon dont les paquets sont utilisés et pas seulement à ce qui est utilisé (pratique courante des outils SCA). Des moteurs de sécurité éprouvés vont analyser la configuration et le mode d’utilisation des bibliothèques OSS courantes (Django et Flask par exemple) et des services (tels qu’Apache et Nginx) et identifieront les abus ou les erreurs de configuration qui peuvent exposer le produit logiciel à une attaque. Les scanners prennent en compte un contexte de conteneurs plus large suggérant des étapes exploitables pour conduire plus rapidement à la remédiation.

- Infrastructure as code (IaC)

Si de plus en plus d’organisations adoptent l’IaC, un risque non négligeable persiste si l’infrastructure est mal configurée la transformant ainsi en maillon faible de la chaîne. Par conséquent, il est impératif de s’assurer que l’IaC soit correctement sécurisé. Le scanner de sécurité IaC se concentre sur les fichiers de configuration Terraform stockés dans JFrog Artifactory pour détecter de manière précoce des erreurs de configuration cloud et d’infrastructure potentiellement exploitables. Afin de répondre à l’approche d’universalité de JFrog, d’autres types d’IaC seront bientôt ajoutés pour activer une couverture complète.

Les nouvelles fonctionnalités de JFrog Xray incluent :

- Données CVE améliorées et évaluation de la criticité :

Développez votre compréhension des CVE critiques et générez des informations additionnelles sur les vulnérabilités pour permettre aux développeurs, aux DevOps et aux équipes sécurité de comprendre précisément les problèmes rencontrés dans les environnements OSS et commerciaux. Le tout en disposant d’un guide issu d’une équipe de recherche dédiée à la sécurité mais aussi d’analyses proactives et d’évaluations de criticité améliorées.

- Données de remédiation CVE optimisées :

Conduisez des stratégies de mitigation en vous basant sur des données de remédiation optimisées pour les CVE critiques, qui vont permettre aux équipes de mieux comprendre comment atténuer intelligemment les vulnérabilités, souvent juste en modifiant les configurations. Des instructions faciles à suivre, étape par étape.

- Détection de paquets malveillants :

Découvrez et éliminez les paquets indésirables, en utilisant la base de données unique de JFrog, riche de milliers de paquets malveillants identifiés dans les référentiels communs par notre équipe de recherche ainsi que d’informations agrégées en continu provenant de sources mondiales. En savoir plus sur la façon dont nous identifions ces paquets de manière automatique.

- Politiques relatives aux risques opérationnels :

Facilitez le traitement des risques comme les problèmes de maintenance des paquets et la dette technique.

- Fonctionnalités pour les développeurs:

Intégrez directement Docker Desktop, l’analyse des vulnérabilités via CLI et un scanner Frogbot dans les IDE les plus populaires, afin d’identifier les vulnérabilités lors des pull request dans les référentiels Git.

- Fonctionnalités de sécurité :

Facilitez la conformité avec des SBOM prêts à l’emploi, dont des fonctionnalités d’exports standards et les nouveaux écrans UI de sécurité pour regrouper les problèmes dans tous les référentiels et assurer ainsi une couverture complète.

Résumé

JFrog Xray et les nouvelles fonctionnalités de JFrog Advanced Security forment la première solution de sécurité centrée DevOps du marché, conçue pour contrôler et protéger la chaîne d’approvisionnement logicielle, du code aux conteneurs en passant par la production. Une plateforme DevOps et de sécurité unifiée qui offre une analyse avancée des binaires dans le workflow DevOps ainsi que la détection inégalée des vulnérabilités et des risques tout en favorisant le décloisonnement des équipes – développeurs, DevOps et sécurité.

Nous réduisons le stress et la charge de travail des équipes avec une solution de sécurité de pointe et de l’intelligence en matière de sécurité. L’élimination des faux positifs et les correctifs faciles à mettre en œuvre permettent des gains de temps et d’efforts, accélérant ainsi les processus de développement. L’intégration de l’analyse contextuelle apporte une vision holistique des menaces potentielles, garantissant ainsi une sécurité en continu. Faites un essai pour évaluer tout le potentiel de JFrog Advanced Security.

Vous voulez en savoir plus sur JFrog Advanced Security ?

Inscrivez-vous à notre webinaire interactif JFrog Advanced Security qui aura lieu le 29 novembre 2022. Nous y parlerons des fonctionnalités de sécurité avancées, avantages et fonctionnement de la nouvelle solution JFrog Advanced Security. Nous y ferons également une démo de la plateforme JFrog et présenterons ses fonctionnalités de sécurité éprouvées.