Définition

Une vulnérabilité logicielle est une faille ou une faiblesse spécifique dans le code de base, l’architecture ou la configuration d’une application qui peut être exploitée par un acteur malveillant afin de franchir les limites de sécurité d’un système.

Aperçu des vulnérabilités logicielles

Une vulnérabilité logicielle est une faille ou une faiblesse dans le code que les attaquants peuvent exploiter pour compromettre la confidentialité, l’intégrité ou la disponibilité des systèmes. Les vulnérabilités peuvent résulter de pratiques de codage peu sûres, de mauvaises configurations ou de dépendances logicielles négligées. Lorsqu’elles ne sont pas traitées, elles exposent les organisations à des cyberattaques, à des fuites de données et à des manquements à la conformité.

Les chaînes d’approvisionnement logicielles devenant de plus en plus complexes, le risque de vulnérabilité augmente également. Comprendre ce que sont les vulnérabilités des logiciels, comment elles affectent les entreprises et comment les gérer efficacement est essentiel pour toute organisation qui crée ou maintient des logiciels aujourd’hui.

Quels sont les causes et les risques de vulnérabilité logicielle ?

Une vulnérabilité logicielle est un défaut ou une lacune dans un programme qui peut être exploité pour effectuer des actions non autorisées. Les vulnérabilités peuvent exister dans les systèmes d’exploitation, les applications ou les bibliothèques et sont souvent découvertes après le déploiement d’un logiciel.

Les principales causes de vulnérabilité des logiciels incluent :

- Défauts de conception architecturale

- Logique défectueuse

- Erreurs d’implémentation

- Erreurs de codage

- Configurations non sécurisées

Ce ne sont là que quelques exemples des causes des vulnérabilités qui laissent les systèmes ouverts à l’exploitation.

Les vulnérabilités ne sont pas seulement des risques théoriques. Ce sont des cibles actives pour les attaquants qui recherchent constamment ce type de faiblesses. La détection précoce et les mesures correctives sont donc des éléments essentiels de toute stratégie de sécurité de la chaîne d’approvisionnement logicielle.

Quels sont les types de vulnérabilités logicielles ?

Il existe de nombreux types de vulnérabilités, allant de simples erreurs de codage à des problèmes de configuration. Les quatre catégories les plus courantes incluent :

- Vulnérabilités de dépassement de tampon, où les programmes écrivent plus de données dans la mémoire que ce qui est alloué, permettant potentiellement aux attaquants d’exécuter un code arbitraire.

- Les vulnérabilités par injection, telles que l’injection SQL, où les attaquants insèrent des commandes malveillantes dans des requêtes ou des scripts.

- Les scripts intersites (XSS), qui permettent aux attaquants d’injecter des scripts malveillants dans des applications web afin de voler les données des utilisateurs.

- Les vulnérabilités liées à l’élévation des privilèges, où des failles permettent aux attaquants d’obtenir des niveaux d’accès plus élevés que prévu.

Des exemples concrets mettent en évidence leur impact. L’attaque Log4j de 2021 a été attribuée à une faille dans la manière dont la bibliothèque Log4j gérait les recherches via l’interface JNDI (Java Naming and Directory Interface). Des millions d’applications ont été touchées, ce qui a mis en péril environ 93 % des environnements basé sur le cloud. Plus récemment, les vulnérabilités npm et React2Shell, découvertes en 2025, ont démontré une fois de plus qu’une faille dans une bibliothèque open source largement utilisée peut mettre en danger des milliers d’organisations en très peu de temps.

Ces exemples montrent que les vulnérabilités d’un seul composant peuvent se répercuter sur des écosystèmes entiers, voire des industries entières.

Comprendre l’impact des vulnérabilités logicielles

Les risques associés aux vulnérabilités logicielles sont à la fois immédiats et à long terme :

- Risques opérationnels : les exploits peuvent entraîner des interruptions de service, des infections par ransomware et le vol de données sensibles.

- Risques financiers : les violations entraînent souvent des pénalités réglementaires, des règlements judiciaires et des pertes de revenus.

- Risques de réputation : les clients peuvent perdre confiance dans les organisations qui ne protègent pas leurs données.

Si elles ne sont pas gérées, les vulnérabilités peuvent s’accumuler et se transformer en dette technique qui nuit à la sécurité et à la résilience de l’entreprise.

Comment réduire la probabilité et l’impact des vulnérabilités logicielles ?

La réduction du risque de vulnérabilité nécessite une approche proactive qui combine des pratiques de codage sécurisées, la gestion des correctifs et l’évaluation continue, y compris l’analyse des sites web et des applications pour détecter les vulnérabilités afin d’identifier les lacunes dans tous les environnements.

- Codage et développement sécurisés : le respect de lignes directrices établies, telles que les normes OWASP, permet de réduire le nombre de failles dans la production. Des révisions régulières du code et des outils d’analyse statique permettent de détecter les problèmes à un stade précoce.

- Mises à jour régulières et gestion des correctifs : l’application rapide des correctifs est l’un des moyens de défense les plus efficaces. De nombreuses brèches importantes, dont celle d’Equifax, ont été causées par des systèmes non corrigés.

- Analyse et évaluation des vulnérabilités : Les scans de vulnérabilités automatisés identifient les faiblesses avant que les attaquants ne le fassent. Associés à des tests de pénétration, ils fournissent une vue d’ensemble de l’exposition.

- Contrôle des dépendances de tiers : les composants open source doivent être contrôlés pour détecter les failles. Intégrer l’analyse de la composition des logiciels (SCA) garantit que les dépendances sont continuellement analysées pour détecter les vulnérabilités.

L’adoption de ces pratiques permet non seulement de réduire la probabilité d’apparition de vulnérabilités, mais aussi de minimiser leur impact en cas d’exploitation.

Défis en matière de protection contre les vulnérabilités des logiciels

Les organisations sont confrontées à plusieurs obstacles récurrents lorsqu’il s’agit de lutter efficacement contre les vulnérabilités :

Vitesse de développement

L’un des obstacles les plus courants est la vitesse de développement. Les pratiques Agile et DevOps donnent la priorité à l’itération rapide et aux versions fréquentes, mais cela se fait souvent au détriment d’examens de sécurité approfondis. Dans la précipitation de la livraison des fonctionnalités, des failles critiques peuvent être négligées jusqu’à ce qu’elles soient déjà en production, laissant les systèmes exposés.

Prolifération des outils

Un autre défi est celui de la prolifération des outils. De nombreuses entreprises adoptent des outils distincts pour les scans, l’application de correctifs, le monitoring et l’établissement de rapports. Si chaque outil a sa raison d’être, le manque d’intégration entre eux rend difficile la création d’une vision unifiée du risque. Cette approche fragmentée peut entraîner une duplication des efforts, des résultats incohérents et des temps de réponse plus lents lorsque des vulnérabilités sont découvertes.

Lacunes dans les compétences en matière de sécurité

Le problème est aggravé par le manque de compétences au sein des équipes. Les développeurs et le personnel d’exploitation ne sont pas toujours formés au codage sécurisé ou à la correction des vulnérabilités. Sans expertise en matière de sécurité, les vulnérabilités risquent de passer inaperçues ou d’être négligées au profit du respect des délais de livraison. Cette lacune oblige souvent les organisations à s’appuyer fortement sur des outils automatisés, qui peuvent identifier les problèmes, mais ne fournissent pas toujours le contexte nécessaire pour les résoudre correctement.

Sensibilisation et formation

Enfin, la sensibilisation et la formation restent des obstacles persistants. Même lorsque des politiques et des outils solides sont en place, les employés peuvent involontairement introduire des risques en ignorant les pratiques sécurisées, en configurant mal les systèmes ou en réutilisant du code vulnérable. Sans formation continue, la sécurité devient une réflexion après coup plutôt qu’une responsabilité partagée au sein de l’organisation.

Pour relever ces défis, il faut plus que de nouveaux outils, il faut un changement de culture. L’intégration des principes DevSecOps dans le cycle de vie du développement logiciel garantit que la sécurité n’est pas ajoutée a posteriori, mais qu’elle est intégrée à chaque étape. Ce changement culturel permet d’équilibrer le besoin de rapidité et le besoin tout aussi essentiel d’une protection solide.

Cycle de vie de la gestion des vulnérabilités logicielles

La gestion efficace des vulnérabilités nécessite une approche structurée du cycle de vie qui garantit que les faiblesses ne sont pas seulement découvertes, mais aussi hiérarchisées, corrigées et surveillées en permanence au fil du temps.

Le processus commence par la découverte, qui consiste à détecter des vulnérabilités par l’intermédiaire de scanners automatisés, de programmes de chasse aux bugs ou de flux de renseignements externes sur les menaces. Cette première étape est essentielle pour la visibilité, car les organisations ne peuvent pas remédier à ce dont elles ignorent l’existence.

Une fois les vulnérabilités identifiées, l’étape suivante est l’évaluation. Les problèmes sont évalués sur la base de facteurs tels que la gravité, l’exploitabilité et l’impact sur l’entreprise. Les cadres tels que CVSS fournissent une notation standardisée, permettant aux équipes de comparer les risques de manière cohérente et de décider quelles vulnérabilités nécessitent une attention immédiate par rapport à celles qui peuvent être programmées pour une remédiation ultérieure.

Après l’évaluation, les organisations passent à la remédiation. Cette étape peut impliquer l’application de correctifs de sécurité, le déploiement de solutions de contournement ou la reconfiguration des systèmes pour combler les lacunes identifiées. Une remédiation efficace permet non seulement de remédier au problème immédiat, mais aussi d’éviter que des problèmes similaires ne se reproduisent.

L’étape suivante est la vérification, au cours de laquelle les équipes confirment que les efforts de remédiation ont été couronnés de succès. Cette étape permet de s’assurer que les correctifs ou les changements de configuration ont effectivement résolu la vulnérabilité et n’ont pas introduit de nouveaux problèmes dans l’environnement. La vérification permet de s’assurer que le cycle atteint les résultats escomptés.

Enfin, le monitoring continu permet d’identifier les nouvelles vulnérabilités et d’y remédier rapidement au fur et à mesure de l’évolution des logiciels. Les applications modernes sont en constante évolution, et le monitoring continu aide les organisations à maintenir la sécurité au fil du temps plutôt que de s’en remettre à des correctifs ponctuels.

L’automatisation est de plus en plus utilisée pour accélérer l’ensemble du cycle de vie. En intégrant la gestion des vulnérabilités dans les pipelines CI/CD, les entreprises peuvent détecter et remédier aux problèmes avant qu’ils n’atteignent la production. Pour plus de détails, envisagez la gestion des vulnérabilités comme une discipline complète qui va au-delà des évaluations ponctuelles et devient une pratique continue et proactive.

Tendances futures de la gestion des vulnérabilités logicielles

Le paysage des vulnérabilités logicielles continue d’évoluer, façonné par les nouvelles technologies et méthodes d’attaque. Parmi les tendances émergentes, on peut citer :

- L’intégration DevSecOps : la sécurité se déplace vers les premières étapes du développement, faisant de la détection des vulnérabilités un élément standard du codage et des tests.

- La détection assistée par l’IA : les modèles d’apprentissage automatique sont de plus en plus utilisés pour identifier les schémas de vulnérabilité et prédire la probabilité d’un exploit.

- L’adoption des SBOM : les nomenclatures logicielles (SBOM) deviennent essentielles pour la visibilité des composants logiciels et de leurs vulnérabilités.

- Les risques liés au cloud native : alors que les organisations adoptent les conteneurs et les microservices, les vulnérabilités dans les images et les orchestrateurs nécessitent de nouvelles approches.

Les organisations qui adoptent l’amélioration continue, l’automatisation et les pratiques intégrées seront mieux placées pour gérer les vulnérabilités dans cet environnement en constante évolution.

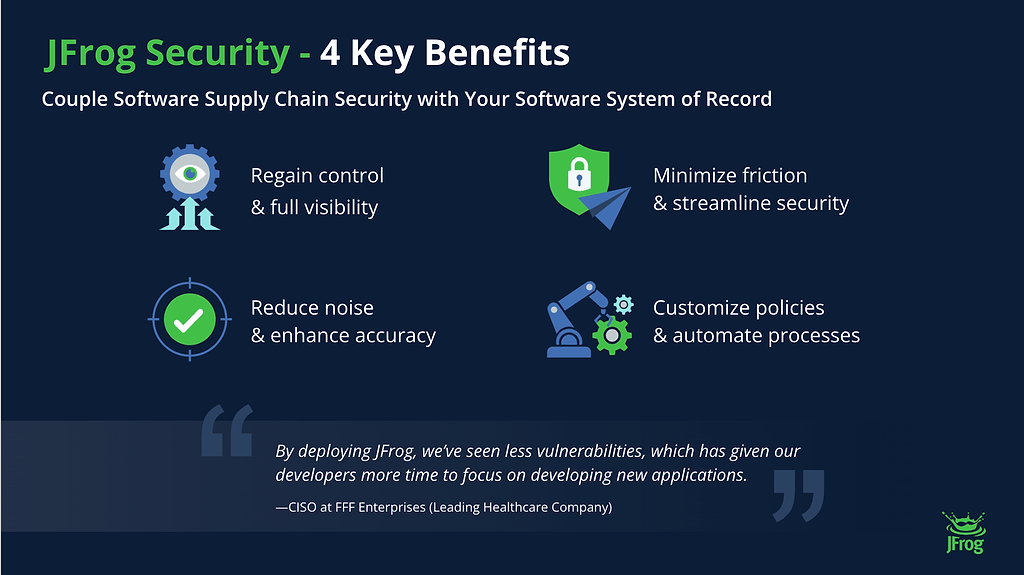

Comment JFrog protège les applications contre les vulnérabilités logicielles

S’il est impossible d’éliminer totalement les vulnérabilités, il est possible de les gérer efficacement à l’aide d’outils et de processus adéquats.JFrog Xray permet d’analyser en continu les fichiers binaires et les dépendances afin d’identifier les vulnérabilités avant qu’elles ne soient exploitées. En s’intégrant à la JFrog Platform, Xray enrichit les résultats avec des métadonnées, un contexte d’utilisation et des politiques, ce qui permet aux équipes de prioriser les efforts de remédiation les plus importants.

Grâce à des intégrations avec l’analyse de la composition logicielle (SCA), l’analyse des vulnérabilités et la gestion complète du cycle de vie, JFrog garantit que les vulnérabilités sont détectées, évaluées et corrigées dans le cadre d’un workflow DevSecOps automatisé. Cela permet de réduire les risques tout au long de la chaîne d’approvisionnement logicielle et de renforcer à la fois la conformité et la résilience. Avec JFrog, la gestion des vulnérabilités logicielles passe d’un obstacle réactif à un avantage stratégique proactif.