Sécurité : passer à l’ultra-shift left pour bannir les packages compromis

Alors que la révolution de l’IA s’accélère, les développeurs sont inondés d’une gamme éblouissante de nouveaux progiciels et d’outils révolutionnaires, tels que GitHub CoPilot, Sourcegraph, Qodo, Cursor, Goose et d’autres qui promettent des progrès incroyables en termes de productivité et d’impact. L’enthousiasme à ce sujet est élevé et ne cesse de croître.

Les cyberattaquants partagent pleinement cet engouement : l’adoption de nouveaux outils de développement progresse toujours plus vite que leur sécurisation, offrant ainsi aux acteurs malveillants une fenêtre d’opportunité pour exploiter des vulnérabilités avec peu, voire aucun obstacle en matière de contrôles de sécurité rigoureux.

Le monde de la sécurité des développeurs a bien progressé dans la sécurisation de l’utilisation des dépendances des logiciels open source (OSS) et des composants externes. Après tout, la grande majorité des vulnérabilités dans les bases de code des applications sont introduites par des blocs de construction tiers. Mais à mesure que nous progressons dans l’ère de l’IA, les risques de sécurité de la chaîne d’approvisionnement logicielle augmentent rapidement et s’étendent également au-delà des dépendances logicielles aux outils et extensions des développeurs.

La plus grande attaque de la chaîne d’approvisionnement npm de l’histoire touche 20 packages

Une attaque de la chaîne d’approvisionnement logicielle exploitant des packages logiciels npm populaires a été découverte le 8 septembre 2025. 20 packages, représentant plus de 2 milliards de téléchargements, ont été compromis. Dans ce cas, l’attaquant a injecté un code malveillant conçu pour intercepter et rediriger les transactions de cryptomonnaie. La portée de cette attaque en fait l’attaque de la chaîne d’approvisionnement la plus répandue de l’histoire de npm. (Consultez le blog de l’équipe de recherche en sécurité de JFrog pour une analyse technique plus détaillée de cet incident). Heureusement, l’impact a été minime, malgré les 2,5 millions de téléchargements de ces packages compromis.

Ces types d’attaques ne feront que gagner en fréquence et en sophistication, et de nombreuses organisations productrices de logiciels continueront de se retrouver prises en étau entre, d’un côté, des mesures de sécurité draconiennes qui brident la vélocité et la productivité des développeurs et, de l’autre, une prise de risque excessive sur la sécurité de la chaîne d’approvisionnement logicielle liée à l’utilisation d’artefacts, de packages et d’outils non évalués.

S’appuyer sur les développeurs pour vérifier manuellement chaque package ou outil n’est tout simplement pas une stratégie viable. Ce qu’il faut, c’est un moyen de bloquer les composants à risque ou malveillants dès le départ, en veillant à ce qu’ils n’entrent jamais dans le cycle de vie du développement logiciel.

C’est l’approche différenciée que JFrog adopte avec sa plateforme de sécurité de la chaîne d’approvisionnement logicielle : nous faisons passer la sécurité à l’ultra-shift left.

Prévenir les risques avec JFrog Curation

JFrog Curation est la solution qui permet aux développeurs de travailler sans effort avec des dépendances et des packages validés et approuvés. Elle agit essentiellement comme un pare-feu entre vos développeurs et les dépôts publics, en veillant à ce que seuls les dépendances et les packages OSS approuvés soient autorisés dans l’écosystème de votre organisation.

JFrog Curation assure le suivi des packages OSS et des modèles approuvés par votre organisation et propose une approche, pilotée par des politiques, de l’utilisation des composants logiciels tiers, créant ainsi une situation gagnant-gagnant pour les équipes de sécurité et les développeurs.

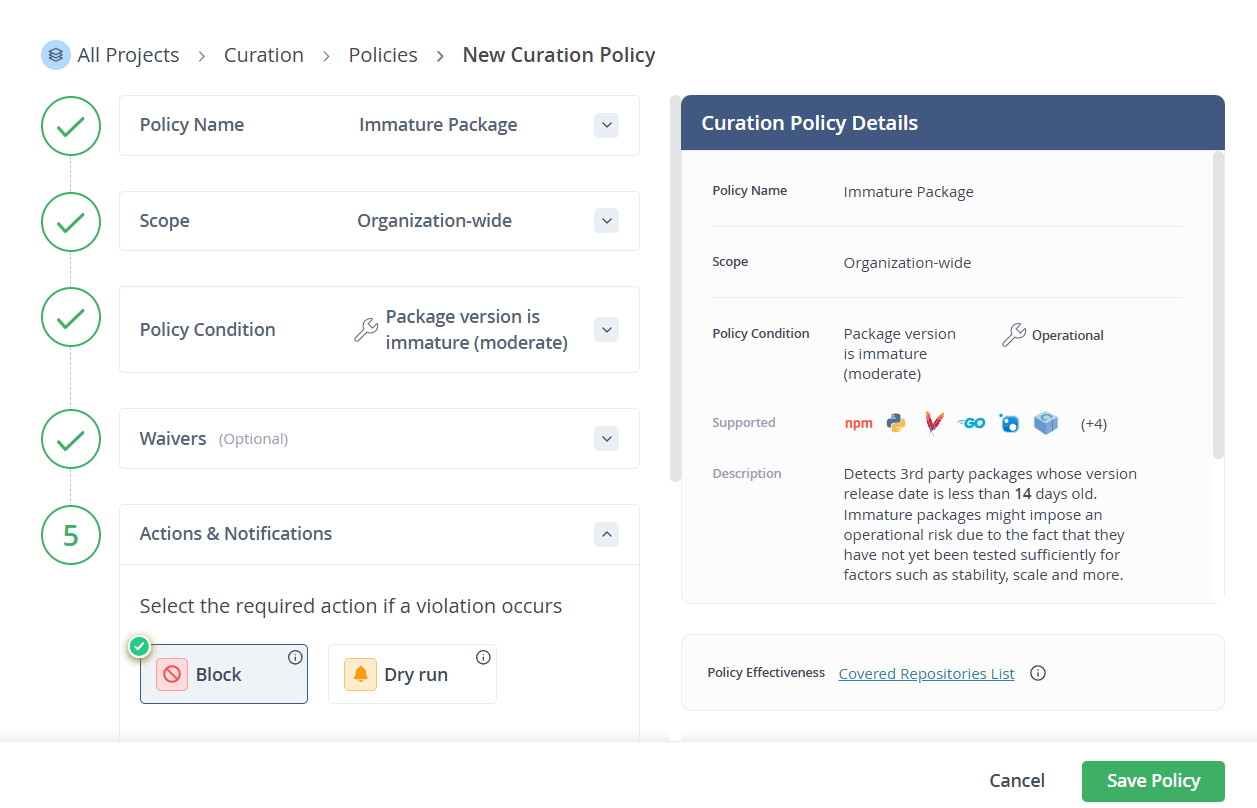

FIGURE 1 : Création de politiques détaillées bloquant l’utilisation de packages immatures dans Curation

JFrog Curation permet de considérablement renforcer le niveau de sécurité. Imaginez le scénario courant où une nouvelle version de package est publiée et où les développeurs se précipitent pour la télécharger et l’utiliser. Les packages immatures peuvent comporter des risques opérationnels et également de graves risques de sécurité, qui sont généralement découverts dans un délai de 14 jours à compter de la date de publication. Avec Curation, les équipes de sécurité peuvent créer et appliquer des politiques qui bloquent tout nouveau package en fonction de son ancienneté, ce qui donne le temps nécessaire à une vérification appropriée par la communauté sécurité dans son ensemble.

On pourrait penser que l’application d’une telle politique dégraderait l’expérience du développeur. Après tout, se voir bloquer l’utilisation d’un package peut totalement mettre à l’arrêt le projet d’un développeur logiciel. Curation permet également de maintenir l’expérience du développeur. Si les derniers packages demandés par les développeurs ne répondent pas à l’exigence de la politique de maturité, Curation demandera simplement à Artifactory de fournir la dernière version conforme, conformément à vos politiques définies.

Vous voulez avoir un aperçu détaillé de la façon dont Curation défend votre chaîne d’approvisionnement logicielle contre les packages à risque ? Planifiez une réunion avec l’un de nos experts !