Renforcer la sécurité de Kubernetes : Intégration transparente de JFrog avec AWS AssumeRole

Qu’est-ce que AssumeRole et pourquoi

Dans l’environnement en constante évolution des applications « cloud native », la sécurité et les connexions transparentes sont une priorité. De nombreux professionnels DevOps et SecOps utilisent les fonctionnalités natives de Kubernetes pour gérer la sécurité de leurs conteneurs et ainsi garder le contrôle des droits d’accès et des secrets afin d’améliorer la sécurité. L’intégration entre AWS AssumeRole et JFrog Access dans Amazon Elastic Kubernetes Services (EKS), renforce la sécurité des entreprises en automatisant la gestion des secrets.

Alors que le paysage du cloud computing continue d’évoluer, il existe un nombre important de clients communs AWS/JFrog pour lesquels l’exploitation de la puissance d’AssumeRole est devenue essentielle. Qu’est-ce que AssumeRole et pourquoi revêt-il une telle importance dans le domaine de la sécurité AWS ?

La gestion manuelle des secrets dans Kubernetes est un défi

Les méthodes traditionnelles de gestion des identifiants d’accès et des secrets dans Kubernetes nécessitent souvent une intervention manuelle, introduisant plusieurs vulnérabilités de sécurité potentielles qui peuvent compromettre la sécurité globale. Voici quelques problèmes courants qui peuvent survenir lors de l’utilisation d’une approche manuelle :

- Erreur humaine – Augmente la probabilité de mauvaises configurations et d’exposition d’informations sensibles.

- Stockage non sécurisé – Le stockage de secrets dans des fichiers en texte clair peut les exposer à un accès non autorisé.

- Lacunes en matière d’audit et de journalisation – Les méthodes manuelles ne disposent pas de mécanismes de suivi appropriés, ce qui rend difficile l’identification des personnes qui ont accédé à des informations sensibles ou les ont modifiées.

- Secrets statiques – Les secrets invariables représentent un risque important et sont difficiles à maintenir avec les méthodes traditionnelles.

- Attribution manuelle de données d’accès – L’attribution manuelle de données d’accès peut prendre du temps et être source d’erreurs, ce qui augmente le risque d’usurpation d’identité.

Pour remédier à ces vulnérabilités, il est important d’adopter des pratiques plus sûres qui permettent d’automatiser les processus clés afin d’éviter ces vulnérabilités et d’autres encore.

La solution automatisée AssumeRole-JFrog

L’intégration d’AssumeRole et de JFrog Access constitue une solution puissante. En s’appuyant sur AssumeRole, les utilisateurs d’AWS Identity and Access Management (IAM) peuvent temporairement obtenir des autorisations pour effectuer des actions d’une manière sûre et contrôlée.

En outre, l’intégration d’outils tiers tels que JFrog Artifactory dans les environnements AWS permet d’extraire de manière transparente des images du registre privé JFrog Docker, resserrant ainsi les mécanismes de contrôle d’accès pour garantir une intégration fluide qui s’aligne sur les pratiques établies du secteur.

Voici quelques-uns des principaux avantages de la solution AWS AssumeRole et JFrog Access :

- Rotation automatisée des jetons : JFrog Access peut désormais gérer la rotation des jetons de manière transparente au sein de votre cluster EKS. Il n’est donc plus nécessaire d’intervenir manuellement, ce qui réduit le risque d’accès non autorisé dû à des informations d’identification négligées ou oubliées.

- Sécurité renforcée : Avec AssumeRole, vous pouvez mettre en œuvre des contrôles d’accès précis, garantissant que seules les entités autorisées ont accès à votre cluster EKS et à JFrog Artifactory. Cela permet de renforcer la sécurité en minimisant la surface d’attaque et en adhérant au principe du moindre privilège.

- Intégration de l’environnement AWS : L’intégration d’AssumeRole et de JFrog Access fait de votre dépôt Artifactory un élément central de votre environnement AWS. Cela signifie que vous pouvez récupérer des images de votre dépôt Artifactory comme s’il s’agissait d’un composant natif de votre cluster EKS.

AssumeRole JFrog – Architecture et déploiement

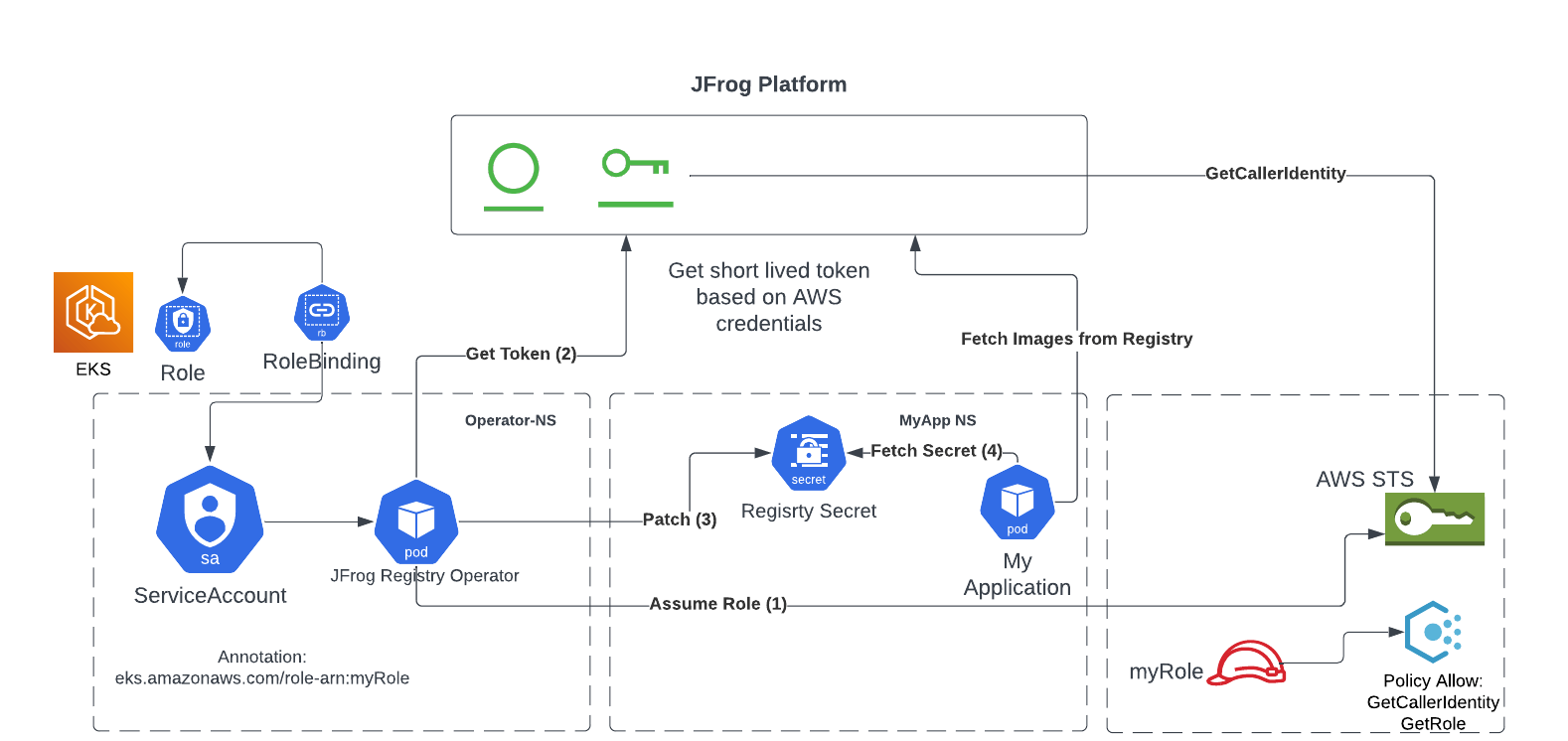

Le diagramme ci-dessous montre l’architecture de base de la façon dont AssumeRole s’intègre à JFrog Access pour fournir un contrôle d’accès amélioré :

Si vous souhaitez passer d’une gestion manuelle des secrets vulnérable à une gestion automatisée et sécurisée des secrets, votre voyage vers un avenir conteneurisé plus sûr et plus transparent commence ici.

Consultez notre guide d’installation et de configuration étape par étape et découvrez à quelle vitesse vous pouvez utiliser cette puissante fonctionnalité.

Conclusion

L’intégration d’AWS AssumeRole et de JFrog Access dans votre environnement EKS marque une étape importante vers la sécurité et l’efficacité opérationnelle au niveau de votre organisation. En automatisant la rotation des jetons, en améliorant les contrôles d’accès et en intégrant de manière transparente JFrog Artifactory dans votre environnement AWS, vous êtes mieux placé pour gérer vos charges de travail conteneurisées de manière plus sûre et plus efficace. Consultez la Page des partenaires AWS pour plus d’informations sur la façon dont JFrog et AWS rendent le développement d’applications cloud plus sûr et plus efficace pour nos clients.

Les clients de JFrog qui souhaitent commencer peuvent consulter la documentation AssumeRole sur la Base de connaissances de JFrog.

Si vous n’êtes pas encore client de JFrog SaaS et que vous souhaitez en savoir plus, inscrivez-vous pour un essai gratuit de la plateforme de chaîne d’approvisionnement logicielle Jfrog sur AWS.