Gérer, sécuriser et automatiser la fourniture de logiciels fiables

La seule plateforme de chaîne d’approvisionnement logicielle qui vous offre une visibilité, une sécurité et un contrôle de bout en bout pour automatiser la livraison de versions fiables.

DevOps – DevSecOps – MLOps

- Améliorer l’efficacité des développeurs

- Sécuriser le code de votre chaîne d’approvisionnement vers l’informatique dématérialisée

- Consolider votre pile technologique

- Accélérer les pipelines IA/ML

- Adopter une stratégie hybride et multicloud

Explorez la plateforme JFrog

Choose Your Experience

POC of JFrog’s capabilities.

Complete Your Details

La seule plateforme de chaîne d’approvisionnement logicielle qui vous offre une visibilité, une sécurité et un contrôle de bout en bout pour automatiser la livraison de versions fiables.

DevOps – DevSecOps – MLOps

- Améliorer l’efficacité des développeurs

- Sécuriser le code de votre chaîne d’approvisionnement vers l’informatique dématérialisée

- Consolider votre pile technologique

- Accélérer les pipelines IA/ML

- Adopter une stratégie hybride et multicloud

Our Partners:

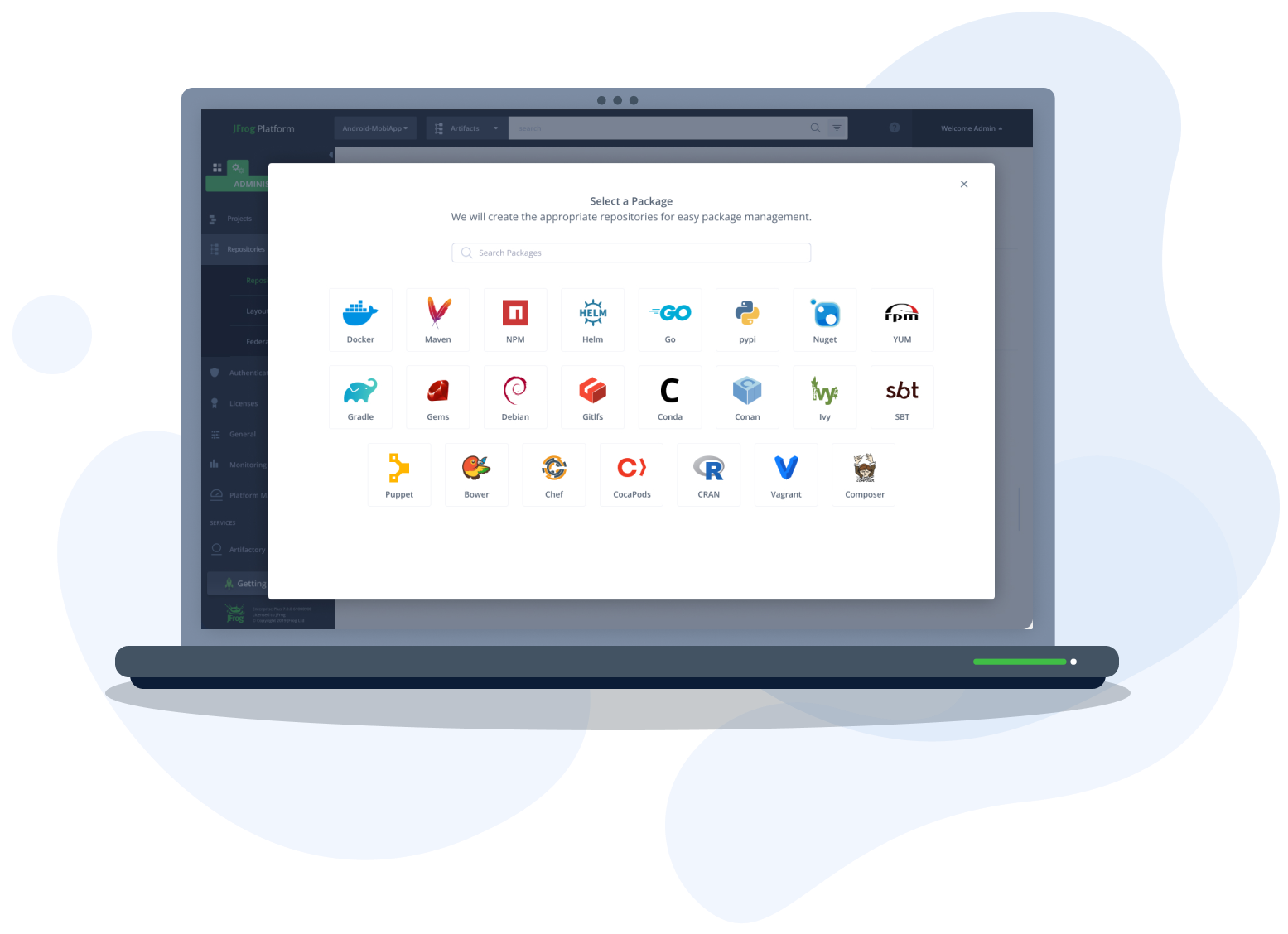

Un seul endroit pour chaque build, chaque artefact et chaque modèle ML

Gérer chaque artefact logiciel et ses métadonnées dans un système unique, offrant ainsi une visibilité inégalée sur votre organisation de développement et une source unique de vérité. JFrog prend en charge de façon native plus de 30 technologies de packages et formats de fichiers.

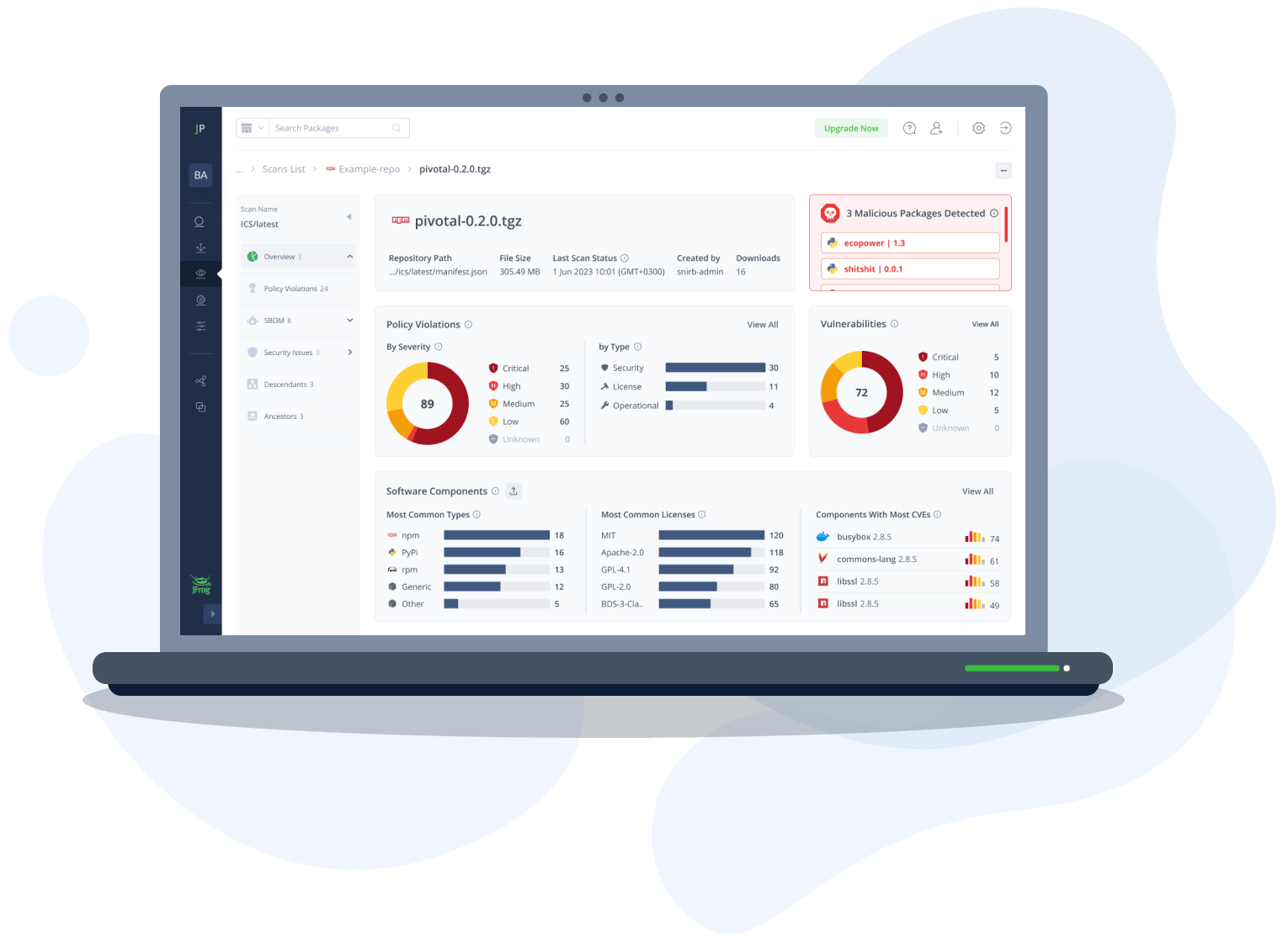

Intégrer la sécurité de manière fluide du code à l’exécution

Adopter une approche préventive avec l’approche Shift Left, sans faire peser la charge sur les développeurs. JFrog offre la seule solution de sécurité applicative de bout en bout centrée sur le développeur, qui met DevOps et sécurité sur la même longueur d’onde.

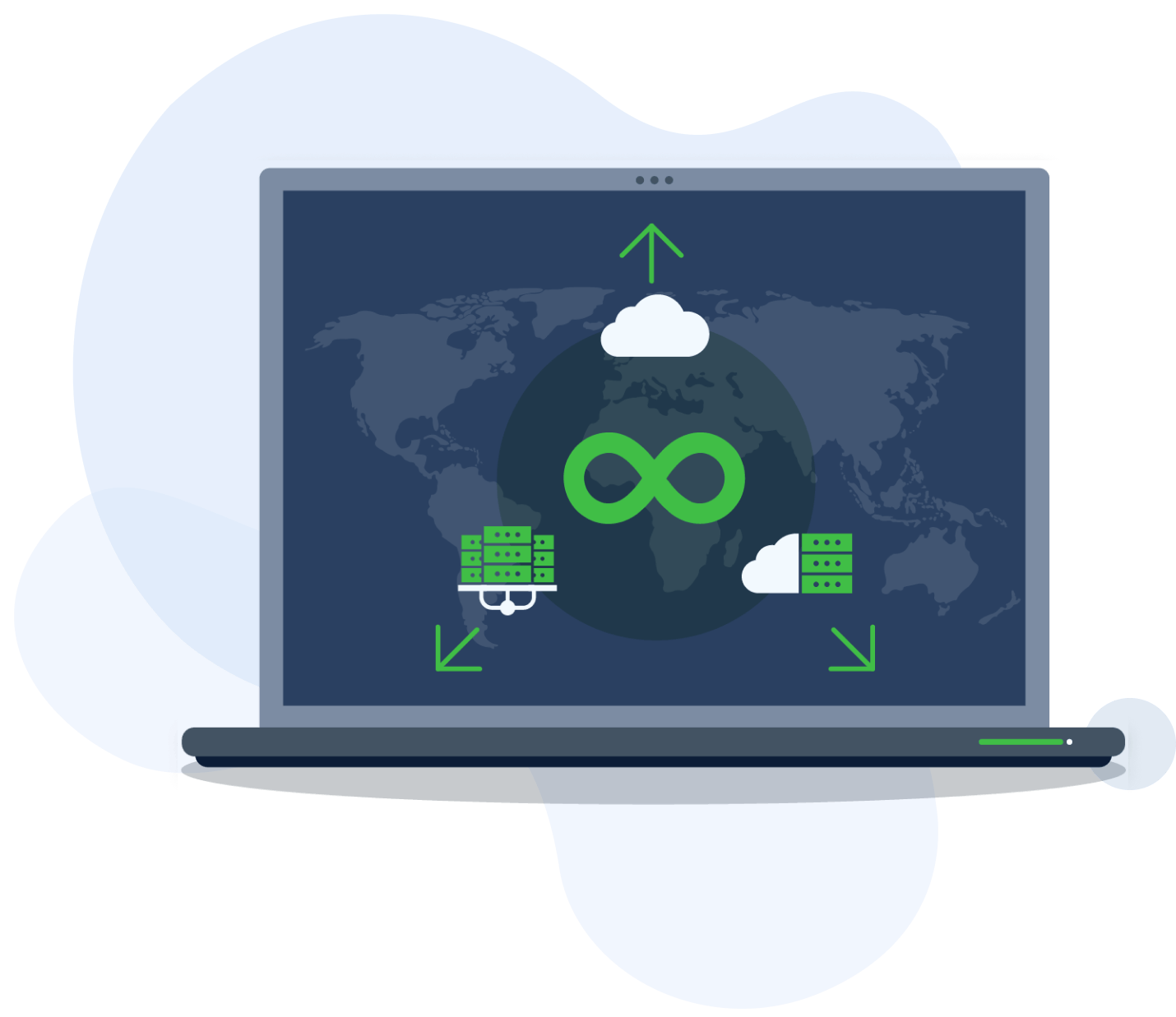

Déployez-vous à l’international

à travers les clouds et les centres de données

Veillez à ce que le cœur critique de votre infrastructure de développement soit toujours accessible et disponible. Déployer JFrog n’importe où pour un système performant qui gère des milliers d’utilisateurs et des pétaoctets de données vec une grande disponibilité et des capacités de basculement.

Améliorer l’automatisation et

Éliminer les problèmes d’intégration

Éliminer les solutions ponctuelles et tirer parti des intégrations OOTB, CLI et API et des plugins de JFrog pour automatiser chaque workflow en toute simplicité. La plateforme JFrog est ouverte, extensible et intègre l’automatisation des flux de travail et l'orchestration CI/CD.

Simplifier la gouvernance et la conformité

Mettre en œuvre des contrôles de qualité entièrement automatisés et vérifiables qui garantissent le plus haut niveau de sécurité et de conformité pour les versions de logiciels. L’analyse de sécurité, la capture de preuves, la signature d’artefacts et d’autres éléments permettent aux organisations de se protéger contre les attaques connues