DevOpsを中心としたセキュリティがついに登場|JFrog Advanced Securityを発表

本日は、エンドツーエンドのソフトウェアサプライチェーンセキュリティの確保に向けて大きく前進した、JFrogにとってとてもエキサイティングな一日です。JFrog Advanced Securityは、DevOpsを中心としたセキュリティのための当社独自のアプローチであり、最新のDevOpsワークフローのために特別に設計された唯一のソリューションです。

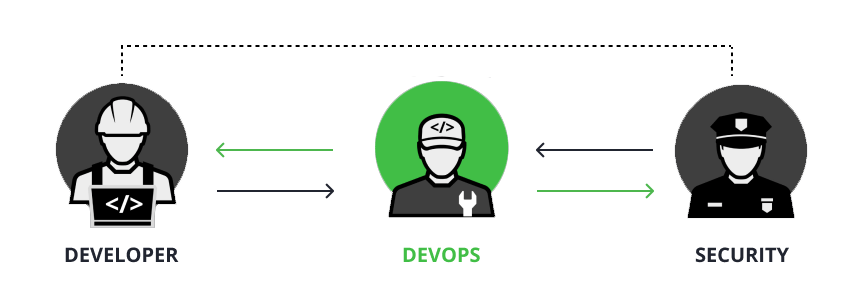

開発者とそのDevOpsインフラは、現在ハッカーや悪意のある攻撃者から攻撃の標的とされています。膨大な量のオープンソースライブラリやバイナリはもちろんのこと、無数のツールやプロセスがソフトウェアサプライチェーン全体に偶発的または悪意をもってリスクを注入する機会を与えています。ソフトウェアサプライチェーン(SSC)の所有者であるDevOpsチームは、組織における事実上の「セキュリティの管理者」となっています。同時に、セキュリティチームは、開発チームが必要とするリソースである複数のツール、設定、レポートなどのバランスを取りつつ、コンプライアンスとビジネス要件における責任も求められています。

現在、これらのグループの橋渡しや、統一されたデータとインサイトを提供するソリューションはなく、開発組織におけるセキュリティチームは、自分たちの主な職務を超える要求、プロセス、規制に圧倒される、事実上のタスクマスターになっています。さらに、テクノロジー、レポート、集計、そしてもちろんマニュアルの分析と評価を必要とする無数のポイントソリューションに阻まれる中で、一元化されていないコンテキストと修正アドバイスを提供せざるを得ないという状況が増えてきています。

ソフトウェアサプライチェーンのセキュリティの脅威の新時代に向けて、これまでとは異なる総合的なアプローチが必要となっています。

DevOpsのためのセキュリティ

JFrogは、エンドツーエンドのバイナリ管理のパイオニアであり、それは水が流れるようにソフトウェアを継続的にアップデートする「リキッドソフトウェア」というビジョンを支える中核技術です。開発から本番環境で実行されるまでの完全なるソフトウェア管理を可能にするため、自然かつ実質的な進化を続ける中で、セキュリティは重要な要素となり、重要な実現方法となってきました。

この進化をもたらした主なポイントは数多くあり、下記などが含まれます。

- 開発者、本番環境運用担当、セキュリティ担当をつなぐ架け橋としての、また、その中核でサプライチェーンの統治と制御を可能にするプラットフォームとしてのJFrogのユニークなポジション

- ソースコード解析に焦点を当てたシフト・レフトによるセキュリティに対するアプローチだけでなく、Log4Shell、Spring4Shell、SolarWindsなどのソフトウェアのサプライチェーン全体にわたるセキュリティの必要性を高める最近のセキュリティに関する非常に大きな問題の発生

- 2021年5月の大統領令、最近のH.R.7900法案、ホワイトハウス管理予算局(OMB)の覚書「安全なソフトウェア開発手法によるソフトウェアサプライチェーンのセキュリティ強化」など、毎週のように作成される新しいセキュリティ要件や規制の発行。最近では、英国の国家サイバーセキュリティセンターによる新たなソフトウェアサプライチェーンの指針や、欧州連合による追加イニシアティブも見られるようになりました。

とりわけ、JFrogのユニークなバイナリレベルのアプローチは、ソースコードを超えた洞察を提供し、ソフトウェアにおける実際のセキュリティリスクと疑わしいセキュリティリスクを真に理解することを可能にします。

信頼できる唯一の情報源からのセキュリティ

Fortune 100の大半を含む世界中の何百万人もの開発者と何千もの企業が、ミッションクリティカルなソフトウェアのサプライチェーンを安全に管理するために、すでにJFrogのソリューションを利用しています。JFrogプラットフォームは、重要なソフトウェア資産であるバイナリを管理するための一元的で信頼できる唯一のの情報源となります。真のエンドツーエンドのセキュリティソリューションを提供しようとするセキュリティベンダーは、これらのソフトウェア資産へのアクセスに完全に依存しています。結局のところ、中央をコントロールすることなしにシフトレフトすることもシフトライトすることもできないのです。

「シフトレフト」のアプローチでは不十分

ソースコードのプレイヤー(SCAツールや典型的なアプリケーションテストであるSAST、DAST、ファズテストを実行するツールなど)は、ソースコード解析だけでは本当の意味でコンテキストを分析することはできないと理解しています。コンテキストを理解するには、コードだけよりもはるかに多くの情報を含むソフトウェアバイナリを確認することによってのみ実現できます。コンテナ、アーカイブ、単純なEPMファイルでさえも、すべてソフトウェアがどう言った姿なのかを示します。バイナリは顧客に提供される最終的な形式であるため、当然ながら昨今の攻撃者はバイナリをターゲットにしています。この重要な情報なしに、リスクを判断するためのコンテキストな理解を提供することは不可能です。開発者のIDEにのみ焦点を当てた場合、特定された問題を効率的かつ優先的に特定、改善、緩和、修正することはできません。セキュリティは、コードから、コンパイルされたコード、イメージ、ビルド、リリース、そしてランタイムまで、包括的に取り扱う必要があります。

ランタイムセキュリティのためにシフトライトするだけでは十分ではありません

ランタイムとプロダクションに焦点を当てたエンタープライズ・セキュリティ・ソリューション(クラウドセキュリティやコンテナセキュリティなど)は、少し「レフト」に寄っていますが、ソースのピュアプレイヤーほどではありません。彼らは、DevOpsプロセスを通じて、本番環境での発見を開発者にフィードバックするために、必要な範囲でそれを行っているだけです。

サプライチェーンソリューションには、バイナリだけでなくソースも可視化することが必須です。もし製品のサプライチェーンの中心部がバイナリレベルで見れない場合、その内部の可視性を提供することはできませんし、結果として、包括的なセキュリティを提供することもできません。

Vdooの買収後、JFrogはDevOpsのために設計されたセキュリティソリューションを構築し提供するためにセキュリティへの取り組みを劇的に加速させました。Vdooがもたらすバイナリ分析機能は、JFrogのプラットフォームがDevOpsに提供する一元化された「信頼できる情報源」と相まって、真のエンドツーエンドのセキュリティとそのコントロールを可能にします。これにより、開発者、DevOpsエンジニア、セキュリティリーダーのオーバーヘッドを劇的に削減する、統合された効果的なエクスペリエンスが実現します。

昨年を通して、JFrog XrayとXrayデータベースは大幅に強化・改良されました。それにより、IDEを介したシフトレフトと深いバイナリレベルの分析の両方をカバーする、エンタープライズ向けの主要製品に生まれ変わりました。この度のJFrog Advanced Securityの提供開始により、JFrogのセキュリティ製品は飛躍的に進歩し、DevOpsワークフローに組み込めるように設計された総合的なセキュリティソリューションとなりました。JFrog Advanced Securityは、Xrayをこれまで以上に多くの革新的な機能で強化し、JFrog Artifactoryと連携して現代のサプライチェーンの脅威に対応し、バイナリを単一のプラットフォームで管理することを可能にします。

JFrog Advanced Securityについて

JFrog Advanced Securityは、サプライチェーンの脅威に関連する多くの新機能でXrayを補強します。この新しいセキュリティ群を提供するために、まずJFrog Xrayを大幅に強化し、CVEと悪意のあるパッケージに関するJFrogセキュリティリサーチチーム独自のデータ、さらにデータベース内のCVE項目に追加された詳細な修正と緩和の指示を取り込むようにしました。CVEとライセンスに関するJFrog Xrayのデータの信頼性を高め、JFrog Xrayのスケーラビリティを強化し、データ更新の待ち時間を大幅に短縮することに注力しました。さらに「運用リスク」ポリシー機能が追加され、メンテナンスの数、メンテナンスの頻度などのソフト属性に基づいたパッケージブロックの決定が可能になりました。

JFrog Xrayのコアテクノロジーのアプローチは、パッケージのメタデータの正確で効率的なインデックス作成に基づくものです。JFrog Advanced Securityは、パッケージマネージャやSBOM、典型的なメタデータではアクセスできないデータを調べるために、バイナリを深くスキャンするという新しいアプローチを追加しました。これにより、特にコンテナに関しては、分析されたバイナリのセキュリティ状態を新しく理解することができます。指定されたスキャナを使用すると、ほとんどの場合、ソースコード解析では発見できないセキュリティ問題を特定することができます。このような掘り下げたスキャンを使用することで、初めてセキュリティ問題をコンテキストに沿って包括的に理解できるようになります。つまり、盲点となっている問題を特定するだけでなく、本番環境に与える潜在的な影響も理解できるようになります。これは、ソースコード解析だけと比較した場合、ソフトウェアに対するより広い視野を持っているためです。

JFrog Advanced Securityの一部として利用可能な新機能を追加しました。

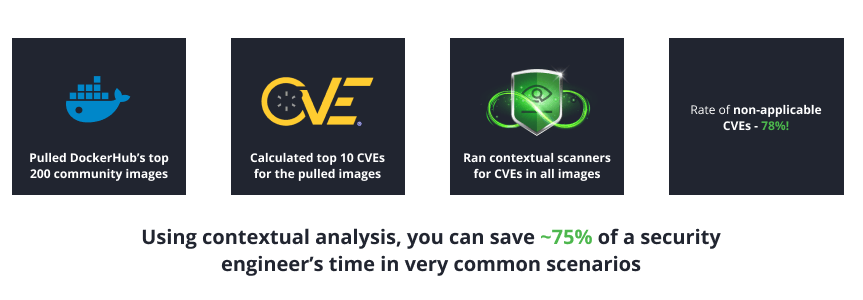

1. コンテナに対するCVEのコンテキスト分析

SCAツールに関して開発者から寄せられたよくある意見の1つに、あまりにも多くの結果を生成するため、実際には何のリスクもない多くの脆弱性を修正する必要があるというものがありました。また、これらの結果は、コンテキストがないため、非効率的または誤った優先順位を付けられていることも分かりました。従来のCVSSスコアリング手法は、分析対象ソフトウェアの特定の構成、セキュリティメカニズム、その他の属性を考慮しないため、さらに複雑なものとなっています。

JFrog Advanced Securityは、コンテナおよびその特定のコンテンツと属性を深く分析することにより、特定されたCVEが明らかになった場合にその影響を受ける可能性を調べるという、コンテナに対する初の機能を導入しています。例えば、自チームで開発したコードが、特定のCVEに関連する脆弱なパッケージ内の脆弱な関数を呼び出しているかどうかをチェックします。また、追加の設定やファイルの属性をスキャンして、CVEを悪用するための前提条件が満たされているかどうかを判断します。製品のセキュリティに影響を与えるCVEを0個にすることや、緩和策の代替案を求める米国のH.R.7900法案のような新しいサプライチェーンに対するセキュリティ規制が行われる時代には、コンテキスト分析は納期に影響を与えず、ソフトウェア製品のセキュリティを確保する唯一の方法となります。また、コンテキスト分析は、コンテナの特定の属性と構成を考慮し、具体的で実行可能かつ費用対効果の高い改善策を推奨します。開発者は初めて、「単にすべてを修正する」ことを求められるのではなく、正確で、最小限の労力で問題を修正する方法の指示を含む証明と優先順位が提供されるようになるのです。ソースコード(IDE経由)とJFrog Advanced Securityによるバイナリ解析の両方にコンテキスト分析を適用することは、最小限の労力と後戻りしない修正で、安全なソフトウェアにつながる究極のアプローチと言えます。バイナリはソフトウェア開発の中心であり、JFrogプラットフォームのコアコンピタンスです。バイナリをコンテキストに沿ってスキャンすることは、今日提供できる最も高度で合理的なスキャンと修正のパスです。

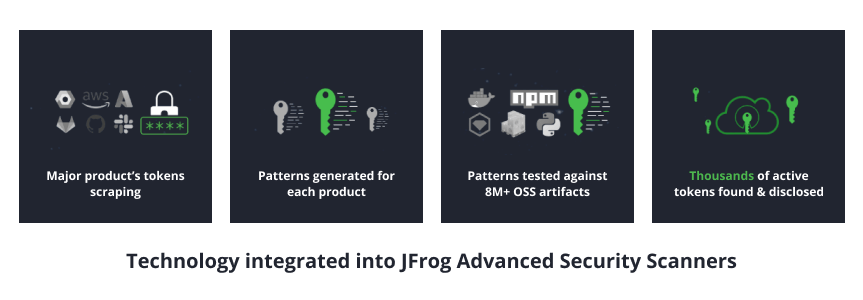

2. 認証情報の露出

一般的に、認証情報として使用されるキーやクレデンシャルはコンテナやバイナリなどの成果物に保管されています。それらは、トークンやキーファイルとして現れることもあれば、バイナリにハードコードされていることもあり(これは明らかに問題とみなされます)、設定やその他のテキストファイルの中にあることもあります。JFrog Advanced SecurityのSecrets Detectionは、JFrog Artifactoryに格納されているあらゆるコンテナに存在する認証情報を追跡することができます。間違ったヒューリスティックなアプローチによって大量の偽陽性を発生させる他のスキャナーとは異なり、当社のエンジンは900以上の特定のタイプのキーとクレデンシャルを探すため、非常に正確です。また、スキャナーの結果は、認証情報がどこに存在するかを指摘するだけでなく、認証情報がどのように利用されているか、必ずしもその特定の属性(暗号化、エンコーディングなど)についての問題でない可能性があることを説明します。多くの場合、認証情報はソースコードに存在しないため、バイナリ形式でスキャンすることが不可欠となります。これらの秘密を特定し、システムの指示に従って修正することで、内部トークン、キー、認証情報の偶発的な漏洩を防止または追跡することができます。

3. ライブラリやサービスの安全でない使用

既存のアプリケーションセキュリティソリューションが従来無視してきた最も一般的な問題の1つに、一般的にSCAツールが検知する「何が」使われているかに加えて、パッケージが「どのように」使われているかを見ていないという点が挙げられます。この抜け穴は攻撃者によって比較的容易に利用されます。最先端のセキュリティエンジンは、一般的な OSS ライブラリ(Django や Flask など)やサービス(Apache や Nginx など)の設定や使用方法をスキャンし、ソフトウェアを攻撃にさらす誤用や設定ミスを特定します。スキャナは、コンテナのより広いコンテキストを考慮し、修正への最短経路を提供する実用的なステップを提案します。

4. Infrastructure-as-Code (IaC)

IaCを採用する組織や開発者が増えるにつれ、インフラの設定に誤りが生じ、構成の弱点になるリスクが高まっています。そのため、IaCが適切にセキュリティ保護されていることを確認することが非常に重要になってきます。これに対応する第1弾として、IaCセキュリティスキャナは、JFrog Artifactoryに保存されているTerraformの設定ファイルに焦点を当て、悪用可能なクラウドとインフラの誤設定を早期に検出します。JFrogの普遍性アプローチに準拠し、完全なカバレッジを可能にするため、より多くのIaCタイプが間もなく追加される予定です。

JFrog Xrayの新機能:

- 強化された CVE データと重大度評価:

重要な CVE を最初に理解し、追加される脆弱性に対するインサイトを作成して、開発者、DevOps、セキュリティチームが OSS および商用環境全体で問題を深く理解できるようにします。専門のセキュリティリサーチチームによる手動で行われるプロアクティブな分析、および強化された重大度評価が随時提供されます。 - 強化された CVE 改善データ:

開発者、DevOps、セキュリティチームは、設定を変更するだけで脆弱性を効果的に緩和する方法について理解を深めることが可能です。順序立てた、簡単な手順を提供します。 - 悪意あるパッケージの検出:

JFrogが独自に特定した悪意のあるパッケージのデータベースを使用することにより、不要なパッケージや予期しないパッケージを発見し、排除します。このデータベースは、グローバルな情報源から継続的に収集される悪意のあるパッケージ情報とともに、共通のリポジトリで当社のリサーチチームによって識別された何千ものパッケージが情報源となっています。パッケージを自動的に特定する方法についてはこちらをご覧ください。. - 運用リスクポリシー:

パッケージのメンテナンス問題や技術的負債などのリスクを容易に処理できるようにします。 - 開発者向けの機能:

最も一般的なIDE、Docker Desktop、CLIによる脆弱性スキャン、gitリポジトリのプルリクエスト時に脆弱性を発見するFrogbotスキャナに直接統合することができます。 - セキュリティ重視の機能:

業界標準のエクスポートや、すべてのリポジトリの課題を集約して包括的にカバーする新しいセキュリティ UI 画面など、実装後すぐにSBOMを活用して簡単にコンプライアンスを実現することができます。

まとめ

JFrog Xrayは、新しいJFrog Advanced Securityの機能とともに、コードからコンテナ、さらに本番環境までのソフトウェアサプライチェーンを制御・保護するために設計された世界初のDevOps中心のセキュリティソリューションを形成しています。JFrogは、高度なバイナリセキュリティ分析をDevOpsワークフローに導入し、開発者、DevOps、セキュリティチームを統合し、比類のない脆弱性とリスクの検出を統合DevOpsおよびセキュリティプラットフォームで実現します。

業界最先端のセキュリティ研究を駆使した最先端のセキュリティソリューションを提供することによって、今日のセキュリティチームや開発チームのストレスレベルやワークロード負荷を軽減します。誤検知を排除し、簡単に実装できる修正プログラムを提供することで、時間と労力を節約し、ソフトウェア開発プロセスをスピードアップさせます。また、コンテキスト分析により、想定される脅威を全体的に把握することができ、継続的なセキュリティの確保を実現します。ぜひ、ご自身でテスト利用いただき、JFrog Advanced Securityの違いをご確認ください。

JFrog Advanced Securityの詳細はこちらから:https://jfrog.com/ja/advanced-security/